Pozorovatelnost APEX AIOps: Nelze nakonfigurovat kolektor pro bránu Secure Connect Gateway (SCG) kvůli načítání certifikátu.

Summary: Zákazník nemůže nakonfigurovat kolektor pozorovatelnosti APEX AIOps na bránu Secure Connect Gateway (SCG), protože na bráně byl nastaven certifikát, který však nebyl zadán do okna konfigurace centralizované brány kolektoru pozorovatelnosti APEX AIOps. Tento článek vysvětlí, co se pokazilo a jak to napravit. ...

Symptoms

Kolektor se nepřipojí k bráně.

Diagnostické protokoly kolektoru (tomcat-Default directory – Catalina log) zobrazují následující chyby:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

a

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

Zákazník nemůže nakonfigurovat kolektor pozorovatelnosti APEX AIOps, protože načetl certifikát na bráně, ale nenačetl jej do kolektoru. Budou muset načíst stejný certifikát do kolektoru, aby se mohl připojit k bráně. Certifikáty se musí shodovat.

Resolution

Aby se kolektor pozorovatelnosti APEX AIOps mohl připojit k bráně Secure Connect Gateway (SCG) pomocí certifikátu, vytvoří bezpečnostní tým na straně zákazníka certifikát a poté jej načte do brány a kolektoru, aby bylo připojení možné. Aby bylo připojení platné, musí se certifikáty shodovat.

Tady jsou kroky k vytvoření certifikátu, které poskytuje síťový tým.

#Before můžeme vytvořit certifikát, musíme vytvořit generate CA (Certificate Authority)

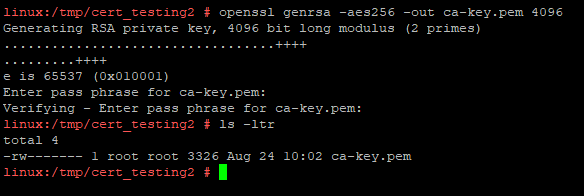

1. Vygenerujte RSA - toto je soukromý klíč, který byste normálně nechtěli s nikým sdílet

openssl genrsa -aes256 -out ca-key.pem 4096

#note: Právě jsem vložil Dell_123 $ jako svou přístupovou frázi, protože je snadné si ji zapamatovat, ale cokoli zadáte, musíte si to zapamatovat pro pozdější kroky níže

2. Generate a public CA Cert - generování veřejného klíče (poznámka: zde přidané informace jsou pouze informativní, jako country/ou/etc)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The informace, které zadáte výše, nejsou pro účely testování ve skutečnosti důležité, pro skutečné nasazení by na nich záleželo.

#Note: Chcete-li zobrazit soubor ca.pem ve formátu čitelném pro člověka, můžete použít následující příkaz – je to dlouhý výstup, takže jsem nezveřejnil snímek obrazovky

openssl x509 -in ca.pem -text

#Now máme výše vytvořenou certifikační autoritu, můžeme vygenerovat certifikát.

1. Vytvoření klíče RSA

openssl genrsa -out cert-klíč.pem 4096

2. Vytvoření žádosti o podpis certifikátu (CSR)

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

3. Vytvořte extfile se všemi alternativními názvy

echo "subjectAltName=DNS:váš-dns.record,IP:10.49.71.166" >> extfile.cnf

#Note: IP adresa by zde měla být správná pro váš server.

4. Vytvoření certifikátu

openssl x509 -req -sha256 -days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

Pokud se nyní podíváme na cert.pem, je zde pouze zahrnutý certifikát bez zprostředkujícího nebo kořenového certifikátu:

#This je místo, kde většina zákazníků končí a pokouší se importovat, ale v protokolech SCG-VE se zobrazí chyba neplatného řetězce.

5. Vytvoření celého řetězce

Pokud chcete vytvořit úplný řetězec, musíte připojit kořenový certifikát (ve výše uvedeném příkladu nemáme zprostředkující certifikát):

cat ca.pem >> cert.pem

#Note výše uvedeném příkladu ca.pem je náš kořenový certifikát a cert.pem je náš serverový certifikát.

Nyní máme plný řetězec pro cert.pem a můžeme jej použít na SCG-VE bez jakýchkoli výjimek.

V prostředí zákazníka budou mít pravděpodobně zapojenou veřejnou certifikační autoritu a zprostředkující certifikát, takže obvykle budou mít 3 odstavce v certifikátu, který importují do SCG-VE, může to být ještě více v závislosti na tom, kolik zprostředkujících certifikátů mají.

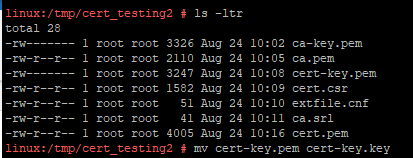

6. Přejmenujte soubor klíče tak, aby vyhovoval SCG:

Nakonec je také nutné změnit název souboru cert-key.pem výše na cert-key.key, protože SCG nepřebírá další příponu souboru klíče.

Soubor cert-key.key & cert.pem můžete exportovat pomocí nástroje WinSCP, takže jej budete mít na místě, kde jej můžete přetáhnout do uživatelského rozhraní brány SCG-VE.

Existují i jiné formáty certifikátů a vždy můžete převádět mezi různými formáty pomocí příkazů openssl, což je dost snadné na to, abyste na veřejném internetu zjistili, jak to udělat. Nejjednodušší je držet se formátu pem pro účely testování.

Z uživatelské příručky brány – Secure Connect Gateway 5.x – Uživatelská příručka Virtual Edition

Správa certifikátů

O této funkci

Bezpečnostní certifikát umožňuje:

● Zabezpečený přístup k uživatelskému rozhraní brány bezpečného připojení nebo provádění jakýchkoli úkolů v bráně bezpečného připojení prostřednictvím portu 5700.

● Bezpečně se připojte k backendu pomocí protokolu RESTful přes port 9443.

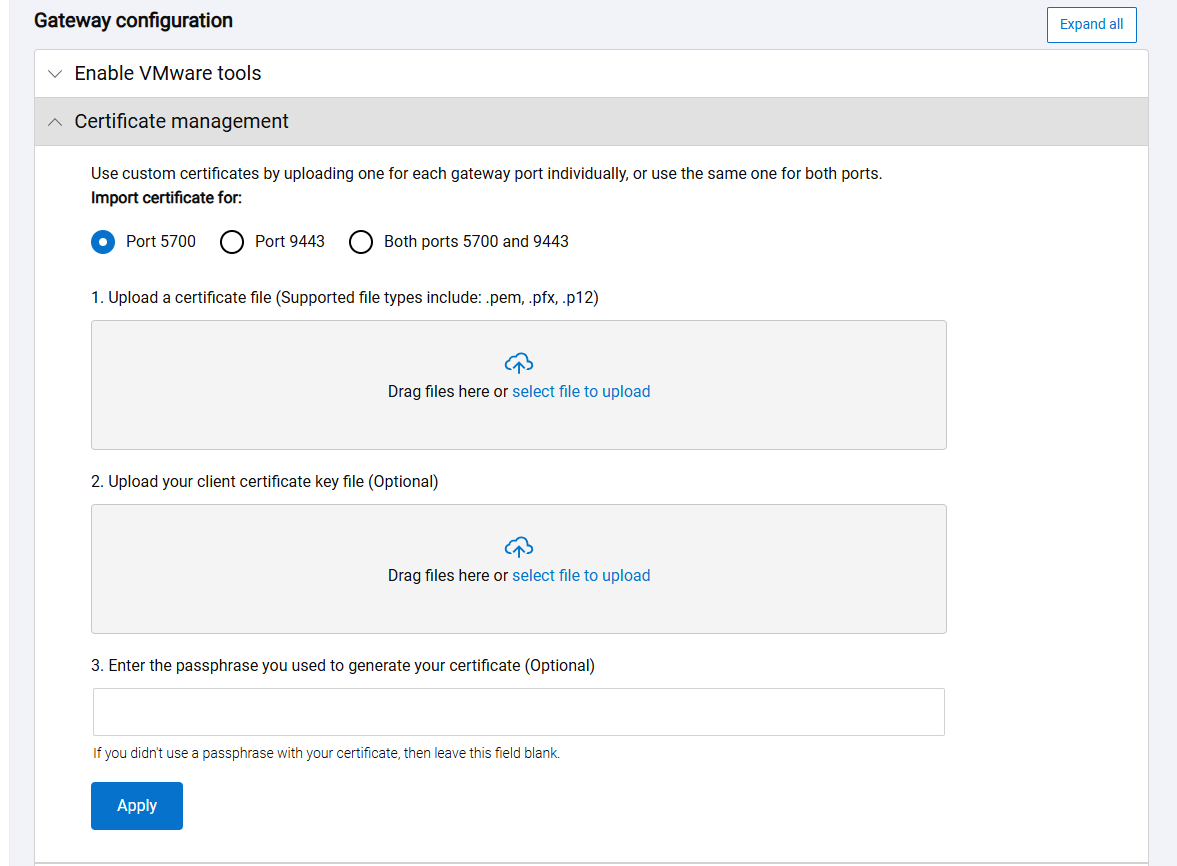

Certifikáty můžete nahrávat ve formátech .pem, .p12 nebo .pfx. Pokud nahráváte certifikát ve formátu .pem, musíte jej také nahrát

klíč ve formátu KEY jako samostatný soubor. Soubor .pem musí mít řetěz certifikátů, který obsahuje certifikát, zprostředkující,

a kořenovou certifikační autoritu. Můžete nahrát samostatné certifikáty pro porty 5700 a 9443 nebo společný certifikát pro oba

přístavy.

Postup

1. Přejděte na Nastavení > Konfigurace > prostředí Konfigurace > brány Správa certifikátů.

2. Vyberte číslo portu, pro který je certifikát použitelný, a poté nahrajte certifikát a soubor klíče, pokud je to možné.

POZNÁMKA: Pokud nahráváte certifikát ve formátu .pem, musíte klíč nahrát také ve formátu KEY jako samostatný soubor.

3. Pokud nahráváte certifikát ve formátu .pem, zadejte heslo.

4. Klikněte na tlačítko Použít.

5. Kliknutím na možnost Restartovat bránu bezpečného připojení restartujte.

● Jste odhlášeni z uživatelského rozhraní brány bezpečného připojení.

● Bezpečnostní certifikáty se použijí na vaši instanci.

● Název certifikátu a informace o vypršení platnosti se zobrazí v části Správa certifikátů.

V rámci SCG by musel být certifikát nastaven tak, aby používal buď port 9443, nebo 5700 i 9443, protože kolektor používá port 9443.

Stejný certifikát, který se používá pro vaši bránu, bude nutné načíst na níže uvedeném snímku obrazovky konfigurace kolektoru po konfiguraci portu 9443.

V části APEX AIOps Observability přetáhněte soubor sem, zaškrtněte možnost "Use this certificate to authenticate the gateway" a klikněte na tlačítko SAVE.