APEX AIOps-Beobachtbarkeit: Ein Collector kann nicht für Secure Connect Gateway (SCG) konfiguriert werden, da das Zertifikat geladen wird.

Summary: Der Kunde ist nicht in der Lage, seinen APEX AIOps Observability Collector für das Secure Connect Gateway (SCG) zu konfigurieren, da ein Zertifikat auf dem Gateway eingerichtet, aber nicht im Konfigurationsfenster für das zentralisierte Gateway des APEX AIOps Observability Collector eingegeben wurde. In diesem Artikel wird erklärt, was schief gelaufen ist und wie Sie es beheben können. ...

Symptoms

Der Collector stellt keine Verbindung zum Gateway her.

Die Collector-Diagnoseprotokolle (Tomcat-Standardverzeichnis – Catalina-Protokoll) zeigen die folgenden Fehler an:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

und

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

Der Kunde kann den APEX AIOps Observability Collector nicht konfigurieren, da ein Zertifikat auf das Gateway, aber nicht auf den Collector geladen wurde. Sie müssten dasselbe Zertifikat auf den Collector laden, damit er eine Verbindung zum Gateway herstellen kann. Die Zertifikate müssen übereinstimmen.

Resolution

Damit ein APEX AIOps Observability Collector mithilfe eines Zertifikats eine Verbindung zum Secure Connect Gateway (SCG) herstellen kann, wird auf Kundenseite vom Sicherheitsteam ein Zertifikat erstellt und dann in das Gateway und in den Collector geladen, um die Verbindung zu ermöglichen. Die Zertifikate müssen übereinstimmen, damit die Verbindung gültig ist.

Hier sind die Schritte, die vom Netzwerkteam bereitgestellt werden, um das Zertifikat zu erstellen.

#Before wir ein Zertifikat erstellen können, müssen wir eine CA (Certificate Authority) erstellen

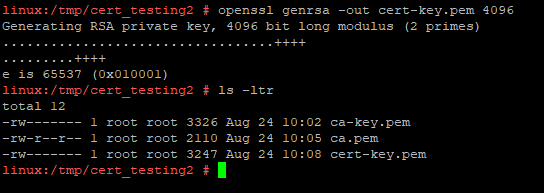

1. RSA generieren – Dies ist der private Schlüssel, den Sie normalerweise nicht an Dritte weitergeben möchten

openssl genrsa -aes256 -out ca-key.pem 4096

#note: Ich habe gerade Dell_123$ als Passphrase eingegeben, da sie leicht zu merken ist, aber was auch immer Sie eingeben, Sie müssen es sich für spätere Schritte unten merken

2. Generieren eines öffentlichen CA-Zertifikats - Generieren eines öffentlichen Schlüssels (Hinweis: Die hier hinzugefügten Informationen dienen nur zur Information, z. B. Land/ou/etc.)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The Informationen, die Sie oben eingeben, sind für Testzwecke nicht wirklich wichtig, für eine echte Bereitstellung wären sie wichtig.

#Note: Um die Datei ca.pem in einem für Menschen lesbaren Format anzuzeigen, können Sie den folgenden Befehl verwenden – es ist eine lange Ausgabe, daher habe ich keinen Screenshot gepostet

OpenSSL x509 -in ca.pem -text

#Now oben eine Zertifizierungsstelle erstellt wurde, können wir ein Zertifikat erzeugen.

1. Erstellen eines RSA-Schlüssels

openssl genrsa -out cert-key.pem 4096

2. Erstellen einer Zertifikatsignieranforderung (CSR)

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

3. Erstellen Sie eine Extfile mit allen alternativen Namen

echo "subjectAltName=DNS:your-dns.record,IP:10.49.71.166" >> extfile.cnf

#Note: Die IP sollte hier für Ihren Server korrekt sein.

4. Erstellen des Zertifikats

openssl x509 -req -sha256 -days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

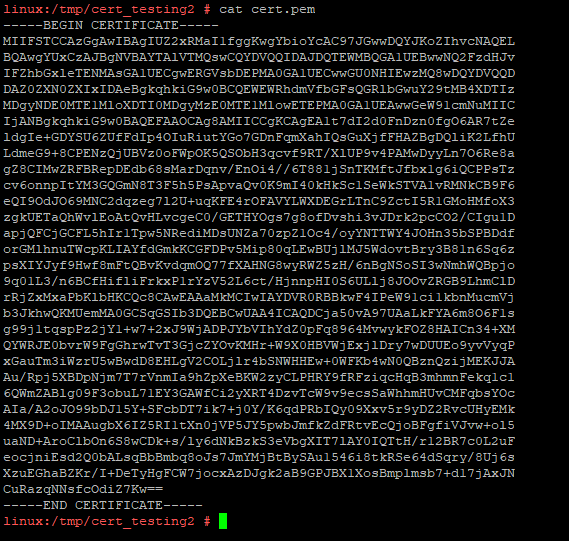

Wenn wir uns nun cert.pem ansehen, ist nur das Zertifikat ohne Zwischen- oder Stammzertifikat enthalten:

#This beenden die meisten KundInnen und versuchen den Import und wir erhalten einen ungültigen Kettenfehler in den SCG-VE-Protokollen.

5. Erstellen Sie eine vollständige Kette

Um eine vollständige Kette zu erstellen, müssen Sie das Stammzertifikat anhängen (im obigen Beispiel haben wir kein Zwischenzertifikat):

cat ca.pem >> cert.pem

#Note obigen Beispiel ist ca.pem unser Stammzertifikat und cert.pem unser Serverzertifikat.

Jetzt haben wir eine vollständige Kette für cert.pem und können diese ohne Ausnahmen auf SCG-VE anwenden.

In einer Kundenumgebung sind wahrscheinlich eine öffentliche Zertifizierungsstelle und ein Zwischenzertifikat beteiligt, sodass das Zertifikat, das sie in SCG-VE importieren, normalerweise 3 Absätze enthält. Je nachdem, wie viele Zwischenprodukte sie haben, können es sogar noch mehr sein.

6. Benennen Sie die Schlüsseldatei um, um SCG zufrieden zu stellen:

Schließlich müssen wir auch den Namen der Datei cert-key.pem oben in cert-key.key ändern, da SCG kein anderes Suffix für die Schlüsseldatei akzeptiert.

Sie können die cert-key.key & cert.pem mit WinSCP exportieren, sodass sie sich an einem Ort befindet, an dem Sie sie per Drag & Drop in die Benutzeroberfläche für SCG-VE ziehen können.

Es gibt andere Zertifikatsformate, und Sie können jederzeit mit OpenSSL-Befehlen zwischen verschiedenen Formaten konvertieren, einfach genug, um im öffentlichen Internet zu recherchieren, wie das geht. Am einfachsten ist es, zu Testzwecken beim PEM-Format zu bleiben.

Im Gateway-Benutzerhandbuch – Benutzerhandbuch für Sicheres Verbindungsgateway 5.x – Virtual Edition

Managen von Zertifikaten

Informationen zu dieser Aufgabe

Ein Sicherheitszertifikat ermöglicht Ihnen Folgendes:

● Greifen Sie sicher auf die Secure Connect Gateway -Benutzeroberfläche zu oder führen Sie alle Aufgaben im Secure Connect Gateway über Port 5700 aus.

● Stellen Sie eine sichere Verbindung zum Backend mithilfe des RESTful-Protokolls über Port 9443 her.

Sie können Zertifikate im .pem-, .p12- oder .pfx-Format hochladen. Wenn Sie ein Zertifikat im .pem-Format hochladen, müssen Sie auch

den Schlüssel im KEY-Format als separate Datei. Die .pem-Datei muss über die Zertifikatkette verfügen, die das Zertifikat, Zwischen-,

und Stammzertifizierungsstelle. Sie können separate Zertifikate für Port 5700 und 9443 oder ein gemeinsames Zertifikat für beide hochladen.

Häfen.

Schritte

1. Navigieren Sie zu Einstellungen > Umgebungskonfiguration > Gateway-Konfiguration > Zertifikatverwaltung.

2. Wählen Sie die Portnummer aus, für die das Zertifikat gilt, und laden Sie dann das Zertifikat und die Schlüsseldatei hoch, falls zutreffend.

HINWEIS: Wenn Sie ein Zertifikat im .pem-Format hochladen, müssen Sie auch den Schlüssel im KEY-Format als separate Datei hochladen.

3. Wenn Sie das Zertifikat im .pem-Format hochladen, geben Sie die Passphrase ein.

4. Klicken Sie auf „Übernehmen“.

5. Klicken Sie auf Jetzt neu starten, um das sichere Verbindungsgateway neu zu starten.

● Sie werden von der Secure Connect Gateway -Benutzeroberfläche abgemeldet.

● Die Sicherheitszertifikate werden auf Ihre Instanz angewendet.

● Der Zertifikatsname und die Ablaufinformationen werden im Abschnitt Zertifikatsverwaltung angezeigt.

Innerhalb von SCG müsste das Zertifikat so eingestellt werden, dass es entweder Port 9443 oder sowohl Port 5700 als auch 9443 verwendet, da der Collector Port 9443 verwendet.

Dasselbe Zertifikat, das für Ihr Gateway verwendet wird, muss im unten angegebenen Screenshot der Collector-Konfiguration geladen werden, nachdem es für die Verwendung von Port 9443 konfiguriert wurde.

Unter "APEX AIOps Observability" legen Sie die Datei hier ab, aktivieren die Option "Dieses Zertifikat zur Authentifizierung des Gateways verwenden" und klicken dann auf "SPEICHERN".