Observabilidad de las operaciones de inteligencia artificial de APEX: No se puede configurar un recopilador en Gateway de conexión segura (SCG) debido a que se está cargando el certificado.

Summary: El cliente no puede configurar el recopilador de observabilidad de AIOps de APEX en gateway de conexión segura (SCG) porque se configuró un certificado en el gateway, pero no se ingresó dentro de la ventana de configuración de gateway centralizado del recopilador de observabilidad de AIOps de APEX. Este artículo explicará qué salió mal y cómo corregirlo. ...

Symptoms

El recopilador no se conectará al gateway.

Los registros de diagnóstico del recopilador (tomcat-Default directory – Catalina log) muestran los siguientes errores:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

Y

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

El cliente no puede configurar el recopilador de observabilidad de AIOps de APEX porque cargó un certificado en el gateway, pero no lo cargó en el recopilador. Tendrían que cargar el mismo certificado en el recopilador para permitir que se conecte al gateway. Los certificados deben coincidir.

Resolution

Para permitir que un recopilador de observabilidad de AIOps de APEX se conecte al gateway de conexión segura (SCG) mediante un certificado, el equipo de seguridad crea un certificado en el extremo del cliente y, a continuación, se carga en el gateway y en el recopilador para permitir la conexión. Los certificados deben coincidir para que la conexión sea válida.

Estos son los pasos proporcionados por el equipo de redes para crear el certificado.

#Before podemos crear un certificado, tenemos que crear generate CA (Autoridad de Certificación)

1. Generar RSA: esta es la clave privada que normalmente no desea compartir con nadie

openssl genrsa -aes256 -out ca-key.pem 4096

#note: Solo puse Dell_123 $ como mi frase de contraseña, ya que es fácil de recordar, pero lo que sea que ingrese, debe recordarlo para los pasos posteriores a continuación

2. Generar un certificado de CA público: generación de clave pública (nota: la información agregada aquí es solo informativa, como país/ou/etc.)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The información que ingresa arriba no es realmente importante para fines de prueba, para una implementación real sí importaría.

#Note: para ver el archivo ca.pem en formato legible por humanos, puede usar el siguiente comando: es una salida larga, por lo que no publiqué una captura de pantalla

openssl x509 -in ca.pem -text

#Now tenemos la CA creada anteriormente, podemos generar el certificado

1. Crear una clave RSA

OpenSSL GenRSA -out cert-key.pem 4096

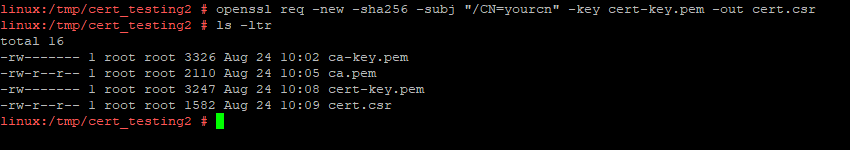

2. Crear una solicitud de firma de certificado (CSR)

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

3. Cree un archivo extfile con todos los nombres alternativos

echo "subjectAltName=DNS:tu-dns.record,IP:10.49.71.166" >> extfile.cnf

#Note: la IP debe ser correcta aquí para su servidor.

4. Crear el certificado

openssl x509 -req -sha256 -days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

Ahora, si nos fijamos en cert.pem, solo se incluye el certificado sin certificado intermedio o raíz:

#This es donde la mayoría de los clientes terminan e intentan importar, y aparece un error de cadena no válida en los registros de SCG-VE.

5. Crear una cadena completa

Para crear una cadena completa, debe agregar el certificado raíz (no tenemos un certificado intermedio en el ejemplo anterior):

cat ca.pem >> cert.pem

#Note en el ejemplo anterior, ca.pem es nuestro certificado raíz y cert.pem es nuestro certificado de servidor.

Ahora tenemos una cadena completa para cert.pem y podemos aplicarla a SCG-VE sin excepciones.

En un entorno de cliente, es probable que tengan una CA pública y un certificado intermedio involucrados, por lo que normalmente tendrán 3 párrafos en el certificado que importan a SCG-VE, podrían ser incluso más según la cantidad de intermedios que tengan.

6. Cambie el nombre del archivo de clave para satisfacer SCG:

Por último, también debemos cambiar el nombre del archivo cert-key.pem anterior a cert-key.key, ya que SCG no tomará otro sufijo para el archivo de claves.

Puede exportar el cert-key.key y cert.pem mediante WinSCP para que esté en un lugar donde pueda arrastrar y soltar en la interfaz de usuario de SCG-VE.

Hay otros formatos de certificado, y siempre puede convertir entre diferentes formatos con comandos openssl, lo cual es bastante fácil de investigar en Internet pública sobre cómo hacerlo. Lo más fácil es ceñirse al formato pem para fines de prueba.

En la guía del usuario del gateway: Guía del usuario de Gateway de conexión segura 5.x: edición virtual

Administrar certificados

Acerca de esta tarea

Un certificado de seguridad le permite:

● Acceda de forma segura a la interfaz de usuario del gateway de conexión segura o realice cualquier tarea en el gateway de conexión segura a través del puerto 5700.

● Conéctese de forma segura al backend mediante el protocolo RESTful a través del puerto 9443.

Puede cargar certificados en los formatos .pem, .p12 o .pfx. Si carga un certificado en formato .pem, también debe cargar

la clave en formato KEY como un archivo separado. El archivo .pem debe tener la cadena de certificados que incluye el certificado, intermedio,

y la autoridad de certificación raíz. Puede cargar certificados por separado para los puertos 5700 y 9443 o un certificado común para ambos

Puertos.

Pasos

1. Vaya a Ajustes > Configuración del entorno > Configuración de gateway > Administración de certificados.

2. Seleccione el número de puerto para el cual se aplica el certificado y, a continuación, cargue el archivo de certificado y clave, si corresponde.

NOTA: Si carga un certificado en formato .pem, también debe cargar la clave en formato KEY como un archivo separado.

3. Si carga el certificado en formato .pem, ingrese la frase de contraseña.

4. Haga clic en Aplicar.

5. Haga clic en Reiniciar ahora para reiniciar el gateway de conexión segura.

● Se cerró la sesión de la interfaz de usuario del gateway de conexión segura.

● Los certificados de seguridad se aplican a su instancia.

● El nombre del certificado y la información de caducidad se muestran en la sección Gestión de certificados.

Dentro de SCG, el certificado tendría que configurarse para utilizar el puerto 9443 o los puertos 5700 y 9443, ya que el recopilador utiliza el puerto 9443.

Este mismo certificado utilizado para el gateway tendrá que cargarse en la captura de pantalla de configuración del recopilador que se indica a continuación después de configurarlo para utilizar el puerto 9443.

En Observabilidad de AIOps de APEX, suelte el archivo aquí, marque "Usar este certificado para autenticar el gateway" y, a continuación, haga clic en GUARDAR.