Observabilité AIOps APEX : Impossible de configurer un collecteur pour Secure Connect Gateway (SCG) en raison du chargement du certificat.

Summary: Le client ne peut pas configurer son APEX AIOps Observability Collector sur Secure Connect Gateway (SCG), car un certificat a été configuré sur la passerelle, mais n’a pas été saisi dans la fenêtre de configuration centralisée de la passerelle d’APEX AIOps Observability Collector. Cet article explique ce qui n’a pas fonctionné et comment le corriger. ...

Symptoms

Le collecteur ne se connecte pas à la passerelle.

Les journaux de diagnostic du collecteur (répertoire tomcat-Default - journal Catalina) affichent les erreurs suivantes :

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

et

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

Le client ne peut pas configurer APEX AIOps Observability Collector, car il a chargé un certificat sur la passerelle, mais ne l’a pas chargé sur le collecteur. Ils doivent charger le même certificat sur le collecteur pour lui permettre de se connecter à la passerelle. Les certificats doivent correspondre.

Resolution

Pour permettre à APEX AIOps Observability Collector de se connecter à Secure Connect Gateway (SCG) à l’aide d’un certificat, un certificat est créé du côté du client par son équipe de sécurité, puis chargé dans la passerelle et dans le collecteur pour autoriser la connexion. Les certificats doivent correspondre pour que la connexion soit valide.

Voici les étapes fournies par l’équipe de gestion réseau pour créer le certificat.

#Before pouvoir créer un certificat, il faut créer une CA (autorité de certification)

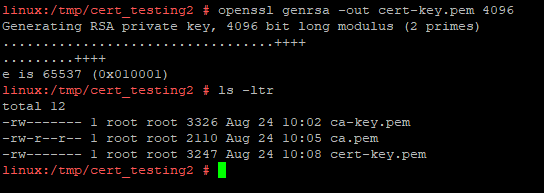

1. Générer RSA : il s’agit de la clé privée que vous ne voudriez normalement pas partager avec qui que ce soit.

openssl genrsa -aes256 -out ca-key.pem 4096

#note : Je viens de mettre Dell_123$ comme phrase de passe, car c’est facile à retenir, mais quoi que vous entrez, vous devez vous en souvenir pour les étapes ultérieures ci-dessous

2. Générer un certificat d’autorité de certification public : générer une clé publique (remarque : les informations ajoutées ici sont uniquement informatives, comme le pays/l’unité d’organisation/etc.)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The informations que vous saisissez ci-dessus ne sont pas vraiment importantes à des fins de test, pour un vrai déploiement, cela aurait de l’importance.

#Note : pour afficher le fichier ca.pem dans un format lisible par l’homme, vous pouvez utiliser la commande suivante – c’est une longue sortie, donc je n’ai pas posté de capture d’écran

openssl x509 -in ca.pem -text

#Now l’autorité de certification a été créée ci-dessus, nous pouvons générer le certificat

1. Créer une clé RSA

openssl genrsa -out cert-key.pem 4096

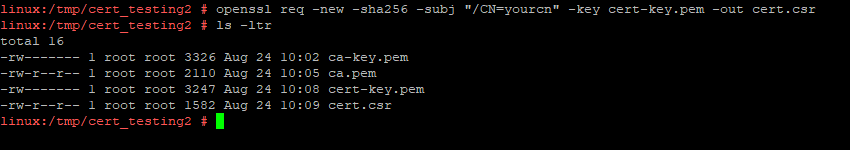

2. Créer une demande de signature de certificat (CSR)

openssl req -new -sha256 -subj « /CN=yourcn » -key cert-key.pem -out cert.csr

3. Créez un fichier extfile avec tous les noms alternatifs

echo « subjectAltName=DNS :votre-dns.record,IP :10.49.71.166 » >> extfile.cnf

#Note : l’adresse IP doit être correcte ici pour votre serveur.

4. Créer le certificat

openssl x509 -req -sha256 -days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

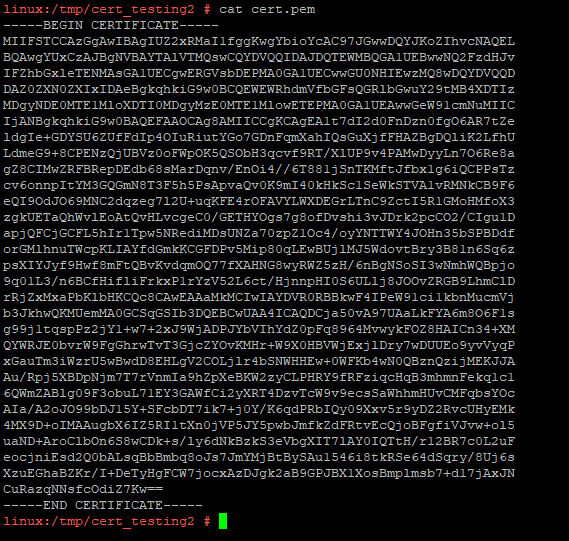

Maintenant, si nous regardons cert.pem, il n’y a que le certificat sans certificat intermédiaire ou racine inclus :

#This’est là que la plupart des clients se terminent et essaient d’importer, et nous obtenons une erreur de chaîne non valide dans les journaux SCG-VE.

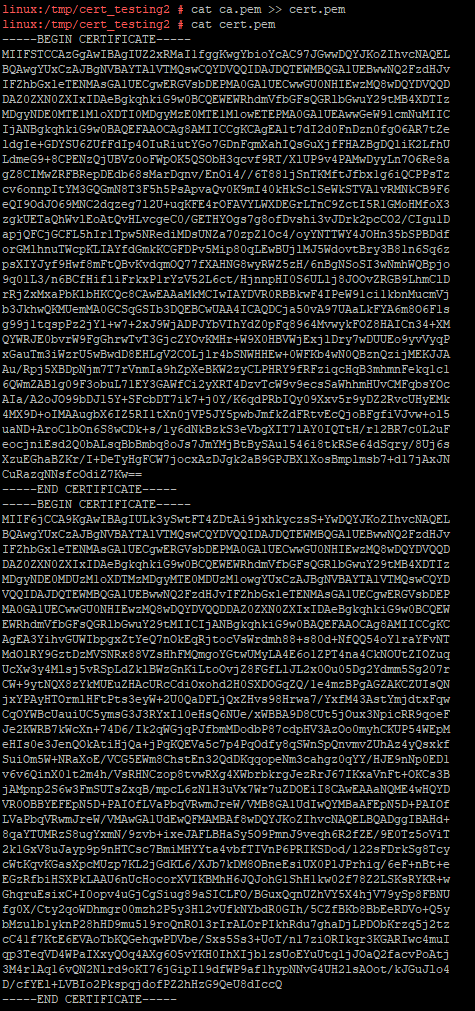

5. Créer une chaîne complète

Pour créer une chaîne complète, vous devez ajouter le certificat racine (nous n’avons pas de certificat intermédiaire dans l’exemple ci-dessus) :

cat ca.pem >> cert.pem

#Note dans l’exemple ci-dessus, ca.pem est notre certificat racine et cert.pem est notre certificat de serveur.

Nous disposons désormais d’une chaîne complète pour cert.pem, que nous pouvons appliquer à SCG-VE sans exception.

Dans un environnement client, ils auront probablement une autorité de certification publique et un certificat intermédiaire, de sorte qu’ils auront normalement 3 paragraphes dans le certificat qu’ils importent dans SCG-VE, et cela peut être encore plus en fonction du nombre d’intermédiaires dont ils disposent.

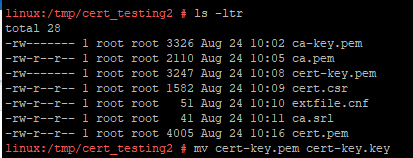

6. Renommez le fichier de clé pour satisfaire SCG :

Enfin, nous devons également remplacer le nom du fichier cert-key.pem ci-dessus par cert-key.key, car SCG ne prend pas d’autre suffixe pour le fichier de clé.

Vous pouvez exporter le fichier cert-key.key & cert.pem à l’aide de WinSCP afin qu’il se trouve à un emplacement où vous pouvez effectuer un glisser-déposer dans l’interface utilisateur de SCG-VE.

Il existe d’autres formats de certificat, et vous pouvez toujours convertir entre différents formats avec des commandes openssl, ce qui est assez facile à rechercher sur l’Internet public pour savoir comment procéder. Le plus simple est de s’en tenir au format pem à des fins de test.

À partir du Guide de l’utilisateur de la passerelle : Guide de l’utilisateur de la Passerelle de connexion sécurisée 5.x — Édition virtuelle

Gérer les certificats

À propos de cette tâche

Un certificat de sécurité vous permet d’effectuer les opérations suivantes :

● Accédez en toute sécurité à l’interface utilisateur de la passerelle de connexion sécurisée ou effectuez des tâches dans la passerelle de connexion sécurisée via le port 5700.

● Connectez-vous en toute sécurité au back-end à l’aide du protocole RESTful via le port 9443.

Vous pouvez charger des certificats aux formats .pem, .p12 ou .pfx. Si vous chargez un certificat au format .pem, vous devez également télécharger

la clé au format KEY sous forme de fichier séparé. Le fichier .pem doit contenir la chaîne de certificats qui inclut le certificat, l’intermédiaire,

et l’autorité de certification racine. Vous pouvez télécharger des certificats distincts pour les ports 5700 et 9443 ou un certificat commun pour les deux

Ports.

Étapes

1. Accédez à Paramètres > Configuration > de l’environnement Configuration > de la passerelle Gestion des certificats.

2. Sélectionnez le numéro de port pour lequel le certificat est applicable, puis téléchargez le certificat et le fichier de clé, le cas échéant.

Remarque : Si vous chargez un certificat au format .pem, vous devez également télécharger la clé au format clé en tant que fichier distinct.

3. Si vous chargez le certificat au format .pem, saisissez la phrase secrète.

4. Cliquez sur Apply.

5. Cliquez sur Redémarrer maintenant pour redémarrer la passerelle de connexion sécurisée.

● Vous êtes déconnecté de l’interface utilisateur de la passerelle de connexion sécurisée.

● Les certificats de sécurité sont appliqués à votre instance.

● Le nom du certificat et les informations d’expiration s’affichent dans la section Gestion des certificats.

Dans SCG, le certificat doit être défini pour utiliser le port 9443 ou les ports 5700 et 9443, car le collecteur utilise le port 9443.

Ce même certificat utilisé pour votre passerelle devra être chargé dans la capture d’écran de configuration du collecteur indiquée ci-dessous après avoir été configuré pour utiliser le port 9443.

Sous APEX AIOps Observability, déposez le fichier ici et cochez « Utiliser ce certificat pour authentifier la passerelle », puis cliquez sur ENREGISTRER.