Observerbarhet av APEX AIOps: Kan ikke konfigurere en samler inn til Secure Connect Gateway (SCG) på grunn av at sertifikatet lastes inn.

Summary: Kunden kan ikke konfigurere sin APEX AIOps Observability Collector til Secure Connect Gateway (SCG) fordi et sertifikat er konfigurert på gatewayen, men ikke angitt i det sentraliserte gateway-konfigurasjonsvinduet for APEX AIOps Observability Collector. Denne artikkelen vil forklare hva som gikk galt og hvordan du retter det. ...

Symptoms

Samleren vil ikke koble til gatewayen.

Samlerdiagnoseloggene (tomcat-Default directory - Catalina log) viser følgende feil:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

og

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

Kunden kan ikke konfigurere APEX AIOps Observability Collector fordi vedkommende lastet inn et sertifikat på gatewayen, men ikke lastet det inn på samleren. De må laste inn det samme sertifikatet på samleren for å tillate det å koble til gatewayen. Sertifikatene må samsvare.

Resolution

For å tillate en APEX AIOps Observability Collector å koble til Secure Connect Gateway (SCG) ved hjelp av et sertifikat, opprettes et sertifikat på kundesiden av sikkerhetsteamet. Deretter lastes det samme inn i gatewayen og inn i samleren for å tillate tilkoblingen. Sertifikatene må samsvare for at tilkoblingen skal være gyldig.

Her er trinnene nettverksteamet har angitt for å opprette sertifikatet.

#Before vi kan opprette et sertifikat, må vi opprette generere CA (Certificate Authority)

1. Generer RSA - dette er den private nøkkelen som du normalt ikke vil dele med noen

openssl genrsa -aes256 -out ca-key.pem 4096

#note: Jeg har nettopp satt i Dell_123 $ som min passfrase som det er lett å huske, men uansett hva du skriver inn, må du huske det for senere trinn nedenfor

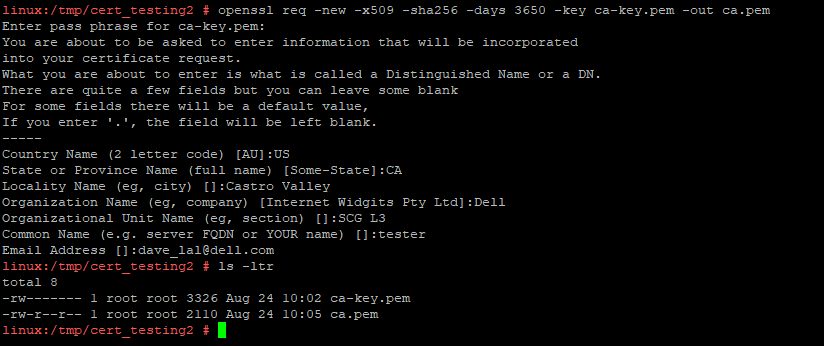

2. Generer et offentlig CA-sertifikat - genererer offentlig nøkkel (merk: informasjonen som er lagt til her er bare informativ, som land / ou / etc)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The informasjonen du skriver inn ovenfor er egentlig ikke viktig for testformål, for en reell distribusjon vil det ha betydning.

#Note: For å se ca.pem-filen i lesbart format, kan du bruke følgende kommando - det er en lang utgang, så jeg la ikke inn et skjermbilde

openssl x509 -in ca.pem-tekst

#Now vi har opprettet et sertifiseringsinstans ovenfor, kan vi generere sertifikater

1. Opprett en RSA-nøkkel

openssl genrsa -out cert-key.pem 4096

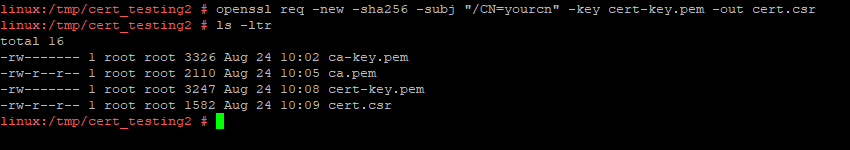

2. Opprette en forespørsel om sertifikatsignering (CSR)

openssl req -new -sha256 -subj "/ CN = yourcn" -key cert-key.pem -out cert.csr

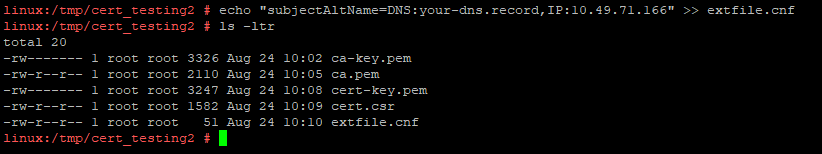

3. Opprett en extfile med alle de alternative navnene

echo "subjectAltName=DNS:your-dns.record,IP:10.49.71.166" >> extfile.cnf

#Note: IP-adressen skal være riktig her for serveren din.

4. Opprett sertifikatet

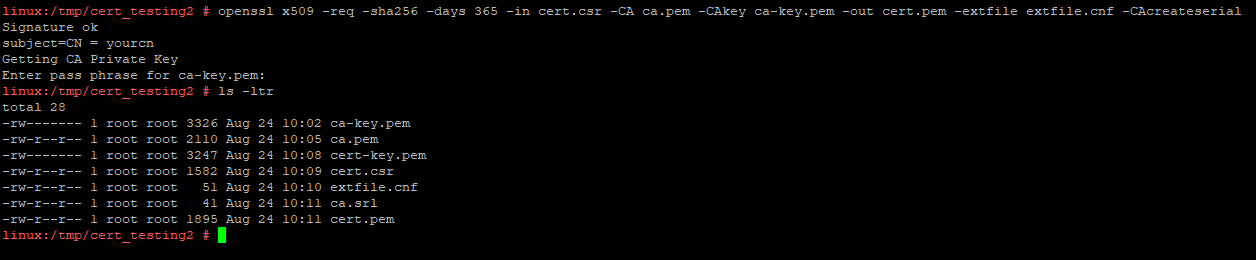

openssl x509-req-sha256-days 365-in cert.csr-CA ca.pem-CAkey ca-key.pem-out cert.pem-extfile extfile.cnf-CAcreateserial

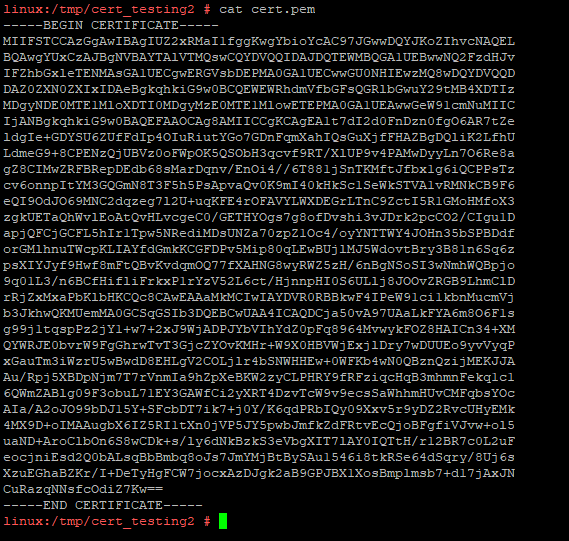

Nå hvis vi ser på cert.pem, er det bare sertifikatet uten mellomliggende eller rotsertifikat inkludert:

#This er der de fleste kunder slutter og prøver å importere, og vi får ugyldige kjedefeil i SCG-VE-loggene.

5. Lag en helkjede

For å opprette en helkjede må du legge til rotsertifikatet (vi har ikke mellomliggende sertifikat i eksemplet ovenfor):

katt ca.pem >> cert.pem

#Note i eksempel ovenfor ca.pem er vårt rotsertifikat og cert.pem er vårt serversertifikat.

Nå har vi en full kjede for cert.pem, og vi kan bruke den på SCG-VE uten unntak.

I et kundemiljø vil de sannsynligvis ha et offentlig CA og mellomliggende sertifikat involvert, så de vil normalt ha 3 avsnitt i sertifikatet de importerer til SCG-VE, kan være enda mer avhengig av hvor mange mellomprodukter de har.

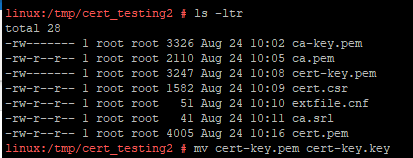

6. Gi nytt navn til nøkkelfilen for å tilfredsstille SCG:

Til slutt må vi også endre navnet på cert-key.pem-filen ovenfor til cert-key.key da SCG ikke vil ta et nytt suffiks for nøkkelfil.

Du kan eksportere cert-key.key &; cert.pem ved hjelp av WinSCP, slik at den er på et sted der du kan dra og slippe den i brukergrensesnittet for SCG-VE.

Det finnes andre sertifikatformater, og du kan alltid konvertere mellom forskjellige formater med openssl-kommandoer, lett nok til å undersøke på det offentlige internett om hvordan du gjør det. Det enkleste er å holde seg til pem-format for testformål.

Fra brukerhåndboken for gatewayen – brukerveiledning for Secure Connect Gateway 5.x – Virtual Edition

Administrer sertifikater

Om denne oppgaven

Et sikkerhetssertifikat lar deg:

● Få sikker tilgang til brukergrensesnittet for gateway for sikker tilkobling eller utfør oppgaver i gateway for sikker tilkobling via port 5700.

● Koble sikkert til backend ved hjelp av RESTful-protokollen via port 9443.

Du kan laste opp sertifikater i .pem-, .p12- eller .pfx-format. Hvis du laster opp et sertifikat i .pem-format, må du også laste opp

nøkkelen i KEY-format som en egen fil. PEM-filen må ha sertifikatkjeden som inkluderer sertifikatet, mellomliggende,

og rotsertifiseringsinstans. Du kan laste opp separate sertifikater for port 5700 og 9443 eller et felles sertifikat for begge

Porter.

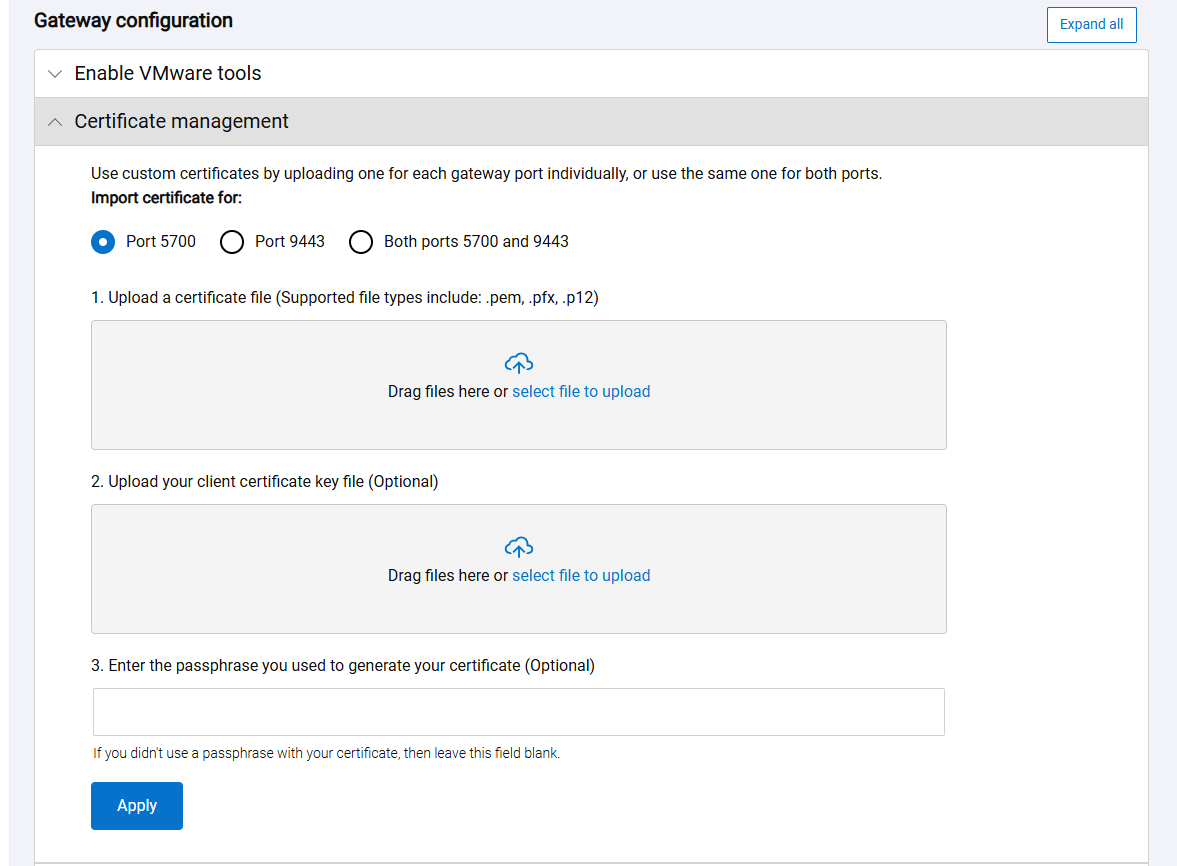

Trinn

1. Gå til Innstillinger > , Miljøkonfigurering > , Gateway-konfigurasjon > , Sertifikatbehandling.

2. Velg portnummeret som sertifikatet gjelder for, og last deretter opp sertifikatet og nøkkelfilen, hvis det er aktuelt.

MERK: Hvis du laster opp et sertifikat i .pem-format, må du også laste opp nøkkelen i KEY-format som en egen fil.

3. Hvis du laster opp sertifikatet i .pem-format, skriver du inn passfrasen.

4. Klikk på Apply (Bruk).

5. Klikk på Start på nytt nå for å starte Secure Connect Gateway på nytt.

● Du er logget ut av brukergrensesnittet for gateway for sikker tilkobling.

● Sikkerhetssertifikatene brukes på forekomsten.

● Sertifikatnavnet og utløpsinformasjonen vises i delen Sertifikatadministrasjon.

I SCG må sertifikatet settes til å bruke enten port 9443 eller både 5700 og 9443 ettersom samleren bruker port 9443.

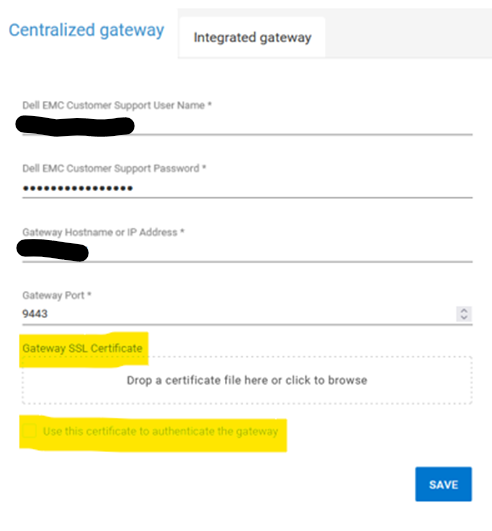

Det samme sertifikatet som brukes til gatewayen, må lastes inn i skjermbildet for samlerkonfigurasjonen som er angitt nedenfor, etter at det er konfigurert til å bruke port 9443.

Under observerbarhet av APEX AIOps slipper du filen her og krysser av for «Use this certificate to authenticate the gateway» og klikker deretter på SAVE.