Obserwowalność APEX AIOps: Nie można skonfigurować modułu zbierającego do bramki zabezpieczeń (SCG) z powodu ładowania certyfikatu.

Summary: Klient nie może skonfigurować modułu APEX AIOps Observability Collector do bramki zabezpieczeń (SCG), ponieważ certyfikat został skonfigurowany na bramce, ale nie został wprowadzony w oknie konfiguracji bramki scentralizowanej narzędzia APEX AIOps Observability Collector. W tym artykule wyjaśnimy, co poszło nie tak i jak to naprawić. ...

Symptoms

Moduł zbierający nie łączy się z bramką.

Dzienniki diagnostyczne modułu zbierającego (katalog tomcat-Default — Catalina log) pokazują następujące błędy:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

i

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

Klient nie może skonfigurować modułu APEX AIOps Observability Collector, ponieważ załadował certyfikat do bramki, ale nie załadował go do kolektora. Musieliby załadować ten sam certyfikat do modułu zbierającego, aby umożliwić mu połączenie z bramą. Certyfikaty muszą być zgodne.

Resolution

Aby umożliwić modułowi APEX AIOps Observability Collector połączenie się z bramką zabezpieczeń (SCG) przy użyciu certyfikatu, certyfikat jest tworzony po stronie klienta przez jego zespół ds. bezpieczeństwa, a następnie ten sam certyfikat jest ładowany do bramki i do modułu zbierającego, aby umożliwić połączenie. Aby połączenie było prawidłowe, certyfikaty muszą być zgodne.

Poniżej przedstawiono kroki wykonane przez zespół ds. sieci w celu utworzenia certyfikatu.

#Before możemy utworzyć certyfikat, musimy utworzyć generate CA (Certificate Authority)

1. Wygeneruj RSA — jest to klucz prywatny, którego normalnie nie chcesz nikomu udostępniać

openssl genrsa -aes256 -out ca-key.pem 4096

#note: Po prostu wpisałem Dell_123$ jako hasło, ponieważ jest łatwe do zapamiętania, ale cokolwiek wpiszesz, musisz to zapamiętać w późniejszych krokach poniżej

2. Wygeneruj publiczny certyfikat CA - generując klucz publiczny (uwaga: informacje dodane tutaj są tylko informacyjne, takie jak kraj/jednostka/jednostka organizacyjna/itp.)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The informacje, które wprowadzisz powyżej, nie są tak naprawdę ważne dla celów testowych, dla prawdziwego wdrożenia miałyby znaczenie.

#Note: aby wyświetlić plik ca.pem w formacie czytelnym dla człowieka, możesz użyć następującego polecenia – jest to długi wynik, więc nie opublikowałem zrzutu ekranu

openssl x509 -in ca.pem -text

#Now mamy utworzony powyżej urząd certyfikacji, możemy wygenerować certyfikat

1. Tworzenie klucza RSA

openssl genrsa -out cert-key.pem 4096

2. Tworzenie żądania podpisania certyfikatu (CSR)

openssl req -new -sha256 -subj "/CN=twoj_rcn" -key cert-key.pem -out cert.csr

3. Utwórz plik rozszerzony ze wszystkimi alternatywnymi nazwami

echo "subjectAltName=DNS:twój-dns.record,IP:10.49.71.166" >> plik_rozszerzony.cnf

#Note: adres IP powinien być tutaj poprawny dla twojego serwera.

4. Tworzenie certyfikatu

openssl x509 -req -sha256 -days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

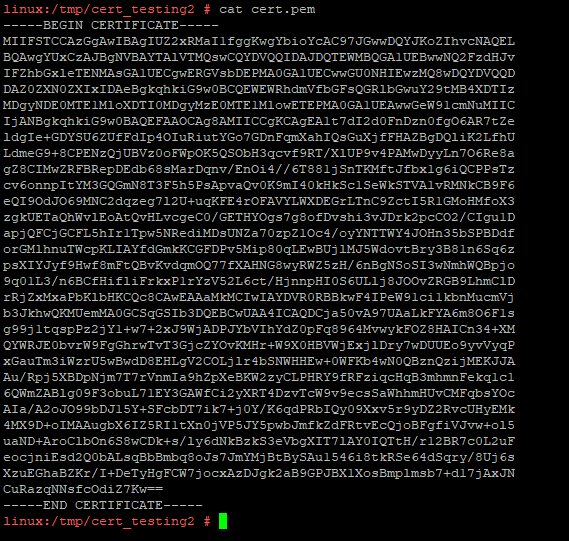

Teraz, jeśli spojrzymy na cert.pem, jest to tylko certyfikat bez certyfikatu pośredniego lub głównego:

#This tym miejscu większość klientów kończy i próbuje zaimportować, a w dziennikach SCG-VE pojawia się błąd nieprawidłowego łańcucha.

5. Tworzenie pełnego łańcucha

Aby utworzyć pełny łańcuch, należy dołączyć certyfikat główny (nie mamy certyfikatu pośredniego w powyższym przykładzie):

cat ca.pem >> cert.pem

#Note w powyższym przykładzie ca.pem to certyfikat główny, a cert.pem to certyfikat serwera.

Teraz mamy pełny łańcuch dla cert.pem i możemy go zastosować do SCG-VE bez żadnych wyjątków.

W środowisku klienta prawdopodobnie będą mieli do czynienia z publicznym certyfikatem CA i certyfikatem pośrednim, więc zwykle będą mieli 3 akapity w certyfikacie, który importują do SCG-VE, może to być nawet więcej, w zależności od tego, ile mają półproduktów.

6. Zmień nazwę pliku klucza, aby spełnić wymagania SCG:

Na koniec musimy również zmienić nazwę powyższego pliku cert-key.pem na cert-key.key, ponieważ SCG nie przyjmie innego sufiksu dla pliku klucza.

Możesz wyeksportować cert-key.key i cert.pem za pomocą WinSCP, aby znaleźć się w miejscu, w którym możesz przeciągać i upuszczać do interfejsu użytkownika SCG-VE.

Istnieją inne formaty certyfikatów i zawsze możesz konwertować między różnymi formatami za pomocą poleceń openssl, co jest dość łatwe do zbadania w publicznym Internecie, jak to zrobić. Najłatwiej jest trzymać się formatu PEM do celów testowych.

Z podręcznika użytkownika bramki — Secure Connect Gateway 5.x — Virtual Edition User's Guide

Zarządzanie certyfikatami

Informacje o tym zadaniu

Certyfikat bezpieczeństwa umożliwia:

● Bezpieczny dostęp do interfejsu użytkownika bramki bezpiecznego połączenia lub wykonywanie dowolnych zadań w bramce bezpiecznego połączenia przez port 5700.

● Bezpiecznie połącz się z zapleczem za pomocą protokołu RESTful przez port 9443.

Certyfikaty można przekazywać w formatach pem, p12 lub pfx. W przypadku przesyłania certyfikatu w formacie PEM należy również przesłać

klucz w formacie KEY jako osobny plik. Plik .pem musi mieć łańcuch certyfikatów, który zawiera certyfikat, pośredni,

i główną instytucją certyfikującą. Można przesłać oddzielne certyfikaty dla portów 5700 i 9443 lub wspólny certyfikat dla obu

Porty.

Kroki

1. Przejdź do Ustawienia > Konfiguracja > środowiska Konfiguracja > bramki Zarządzanie certyfikatami.

2. Wybierz numer portu, dla którego ma zastosowanie certyfikat, a następnie prześlij certyfikat i plik klucza, jeśli dotyczy.

UWAGA: Jeśli przesyłasz certyfikat w formacie .pem, musisz również przesłać klucz w formacie KEY jako osobny plik.

3. Jeśli przekazujesz certyfikat w formacie pem, wprowadź hasło.

4. Kliknij przycisk Apply (Zastosuj).

5. Kliknij przycisk Uruchom ponownie teraz, aby ponownie uruchomić bramkę zabezpieczeń.

● Użytkownik jest wylogowany z interfejsu użytkownika bramki bezpiecznego połączenia.

● Certyfikaty bezpieczeństwa są stosowane do Twojej instancji.

● Nazwa certyfikatu i informacje o wygaśnięciu są wyświetlane w sekcji Zarządzanie certyfikatami.

W SCG certyfikat musiałby być ustawiony tak, aby używał portu 9443 lub obu portów 5700 i 9443, ponieważ moduł korzysta z portu 9443.

Ten sam certyfikat, który został użyty dla bramki, należy załadować w ramach zrzutu ekranu konfiguracji modułu zbierającego opisanego poniżej po skonfigurowaniu do korzystania z portu 9443.

W sekcji APEX AIOps Observability upuść plik w tym miejscu i zaznacz opcję "Use this certificate to authenticate the gateway", a następnie kliknij przycisk SAVE.