Наблюдаемость APEX AIOps: Не удается настроить сборщик для Secure Connect Gateway (SCG) из-за загрузки сертификата.

Summary: Заказчик не может настроить сборщик наблюдения за APEX AIOps для Secure Connect Gateway (SCG), так как сертификат настроен в шлюзе, но не введен в окне конфигурации централизованного шлюза сборщика наблюдения APEX AIOps. В этой статье мы объясним, что пошло не так и как это исправить. ...

Symptoms

Сборщик не подключается к шлюзу.

В журналах диагностики сборщика (каталог tomcat-Default — журнал Catalina) отображаются следующие ошибки:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

и

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

Заказчик не может настроить сборщик наблюдения APEX AIOps, так как он загрузил сертификат в шлюз, но не загрузил его в сборщик. Им потребуется загрузить тот же сертификат на сборщик, чтобы разрешить ему подключение к шлюзу. Сертификаты должны совпадать.

Resolution

Чтобы разрешить сборщику наблюдения APEX AIOps подключаться к шлюзу Secure Connect Gateway (SCG) с помощью сертификата, команда безопасности создает сертификат на стороне заказчика, а затем загружает сертификат в шлюз и сборщик для разрешения подключения. Чтобы подключение было действительным, сертификаты должны совпадать.

Ниже приведены действия, которые выполняет группа специалистов по сетевому оборудованию для создания сертификата.

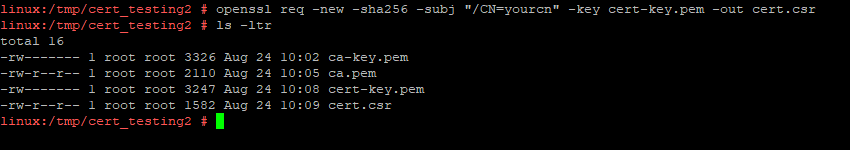

#Before мы можем создать сертификат, мы должны создать generate CA (Certificate Authority)

1. Генерация RSA — это закрытый ключ, которым вы обычно не хотите делиться ни с кем

openssl genrsa -aes256 -out ca-key.pem 4096

#note: Я просто ввел Dell_123$ в качестве парольной фразы, так как ее легко запомнить, но что бы вы ни ввели, вы должны запомнить ее для последующих шагов ниже

2. Generate a public CA Cert - генерация открытого ключа (примечание: информация, добавленная здесь, является только информационной, например, страна/ou/и т.д.)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The информация, которую вы введете выше, на самом деле важна не для целей тестирования, для реального развертывания она будет иметь значение.

#Note: для просмотра файла ca.pem в удобочитаемом формате можно использовать следующую команду — это длинный вывод, поэтому скриншот я не выкладывал

openssl x509 -in ca.pem -text

#Now у нас есть созданный выше источник сертификатов, мы можем сгенерировать сертификат

1. Создание ключа RSA

openssl genrsa -out cert-key.pem 4096

2. Создание запроса на подпись сертификата (CSR)

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

3. Создайте ext-файл со всеми альтернативными именами

echo "subjectAltName=DNS:your-dns.record,IP:10.49.71.166" >> extfile.cnf

#Note: IP-адрес должен быть правильным для вашего сервера.

4. Создание сертификата

openssl x509 -req -sha256 -days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

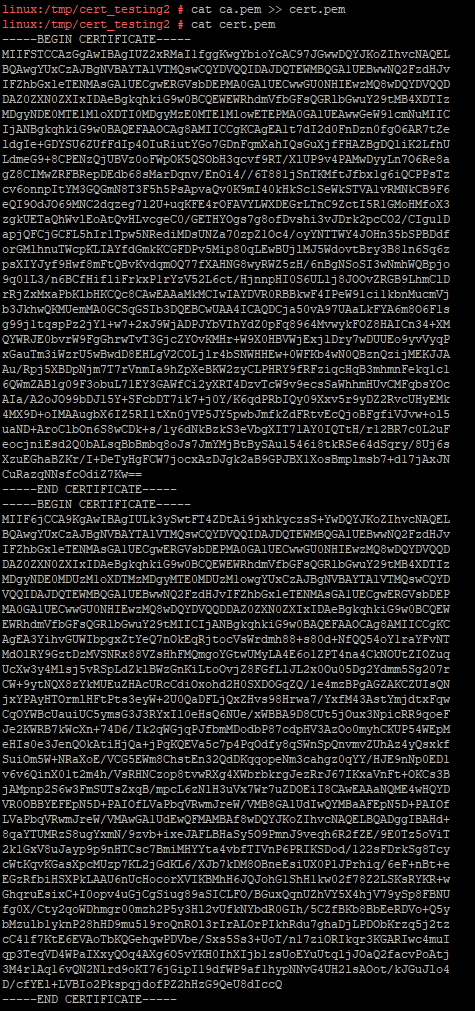

Если мы посмотрим на cert.pem, то увидим, что в комплект входит только сертификат без промежуточного или корневого сертификата:

#This — это место, где большинство заказчиков заканчивают работу и пытаются выполнить импорт, и мы получаем в журналах SCG-VE недопустимую ошибку цепочки.

5. Создайте полную цепочку

Чтобы создать полную цепочку, вам нужно добавить корневой сертификат (у нас нет промежуточного сертификата в примере выше):

CAT ca.pem >> cert.pem

#Note в приведенном выше примере ca.pem — корневой сертификат, а cert.pem — сертификат сервера.

Теперь у нас есть полная цепочка для cert.pem, и мы можем применить ее к SCG-VE без каких-либо исключений.

В среде заказчика у них, скорее всего, будет задействован общедоступный ЦС и промежуточный сертификат, поэтому в сертификате, который они импортируют в SCG-VE, обычно 3 абзаца, может быть еще больше, в зависимости от количества промежуточных звеньев.

6. Переименуйте файл ключа в соответствии с SCG:

Наконец, необходимо также изменить имя файла cert-key.pem выше на cert-key.key так как SCG не будет принимать другой суффикс для файла ключа.

Файл cert-key.key & cert.pem можно экспортировать с помощью WinSCP, поэтому его можно перетащить в пользовательский интерфейс SCG-VE.

Существуют и другие форматы сертификатов, и вы всегда можете конвертировать их между различными форматами с помощью команд openssl, достаточно легко найти информацию в общедоступном интернете, чтобы узнать, как это сделать. Проще всего использовать формат pem для тестирования.

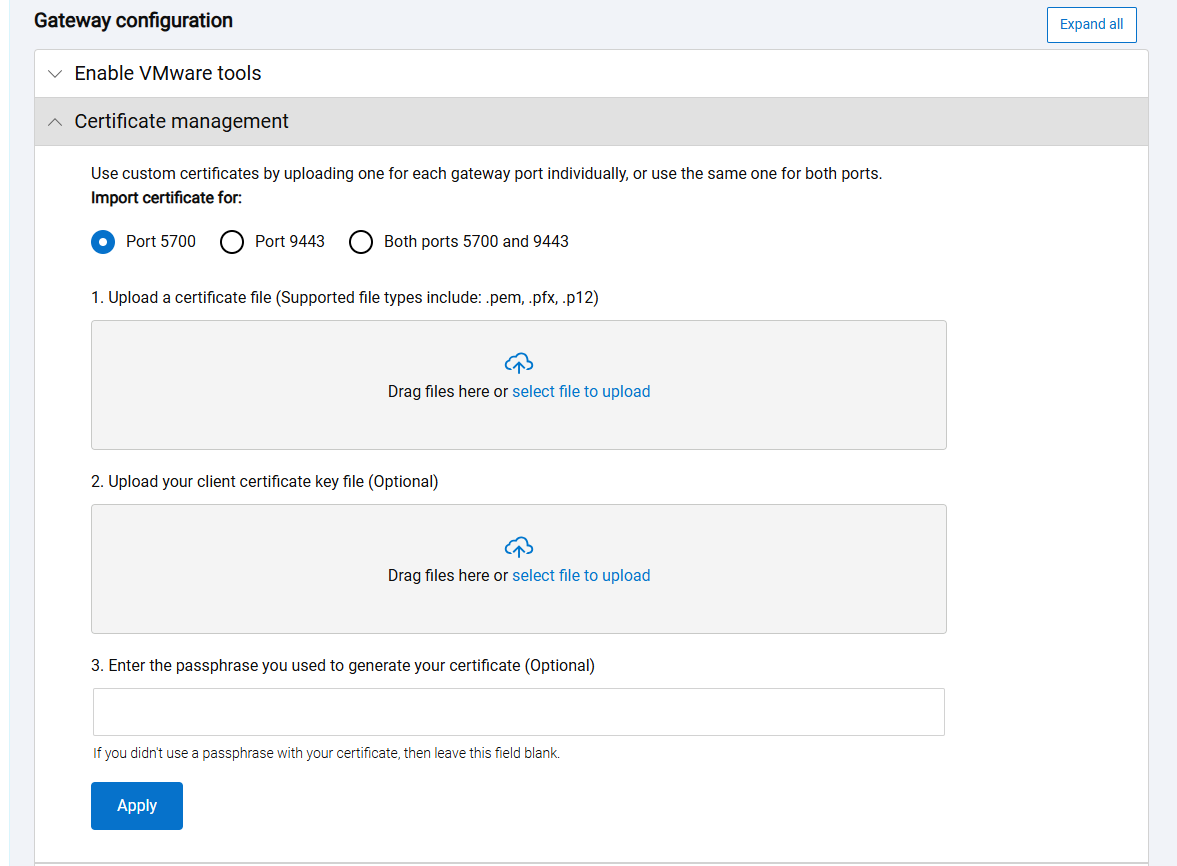

Из руководства пользователя шлюза — Secure Connect Gateway 5.x — руководство пользователя Virtual Edition

Управление сертификатами

Об этой задаче

Сертификат безопасности позволяет:

● Безопасный доступ к пользовательскому интерфейсу Secure Connect Gateway или выполнение любых задач в Secure Connect Gateway через порт 5700.

● Безопасное подключение к серверу по протоколу RESTful через порт 9443.

Сертификаты можно загружать в форматах .pem, .p12 или .pfx. При пересылке сертификата в формате .pem необходимо также загрузить

ключ в формате KEY в виде отдельного файла. Файл .pem должен иметь цепочку сертификатов, включающую сертификат, промежуточный,

и корневой центр сертификации. Можно загрузить отдельные сертификаты для портов 5700 и 9443 или общий сертификат для обоих портов

Порты.

Действия

1. Перейдите в раздел Настройки > Конфигурация > среды Конфигурация > шлюза Управление сертификатами.

2. Выберите номер порта, для которого применим сертификат, а затем загрузите сертификат и файл ключа, если применимо.

ПРИМЕЧАНИЕ. При загрузке сертификата в формате PEM необходимо также загрузить ключ в формате KEY в виде отдельного файла.

3. При загрузке сертификата в формате .pem введите парольную фразу.

4. Нажмите кнопку «Применить».

5. Нажмите Перезапустить сейчас, чтобы перезапустить Secure Connect Gateway.

● Вы вышли из пользовательского интерфейса шлюза защищенного соединения.

● Сертификаты безопасности применяются к вашему экземпляру.

● Имя сертификата и информация об истечении срока действия отображаются в разделе Управление сертификатами.

В SCG для сертификата необходимо настроить использование порта 9443 или обоих портов 5700 и 9443, так как сборщик использует порт 9443.

Этот же сертификат, используемый для шлюза, должен быть загружен на снимок экрана конфигурации сборщика, указанный ниже, после настройки порта 9443.

В разделе «APEX AIOps Observability» перетащите файл сюда, установите флажок «Использовать этот сертификат для аутентификации шлюза», а затем нажмите «СОХРАНИТЬ».