Connectrix B-Serie: Die Webbrowser melden "Cipher Mismatch, No Matching Ciphers", wenn sie über HTTPS auf die WebTools-Benutzeroberfläche zugreifen.

Summary: AES256-SHA256 (0x3d) und AES128-SHA256 (0x3c) werden für TLS blockiert.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

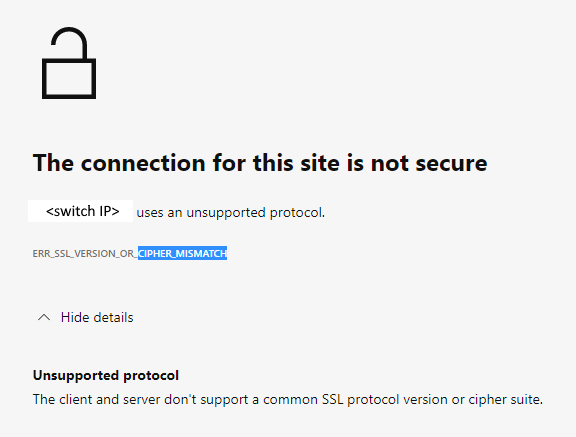

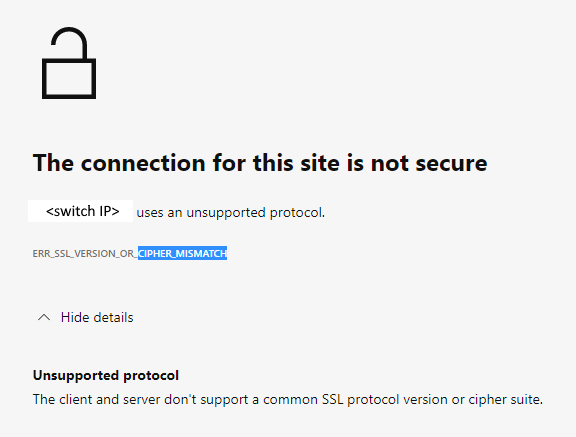

Die Webbrowser (Chrome, New Edge oder Firefox) verweigerten das Öffnen der WebTools über HTTPS.

Die Fehlermeldung enthält "Cipher Mismatch" oder "No Matching Ciphers".

Abbildung 1: Screenshot der Fehlermeldung mit "Connection Not Secure, Unsupported Protocol" (Verbindung nicht sicher, nicht unterstütztes Protokoll)

Der Switch wird in der FOS 8.1- oder 8.2-Firmware ausgeführt.

Die Fehlermeldung enthält "Cipher Mismatch" oder "No Matching Ciphers".

Abbildung 1: Screenshot der Fehlermeldung mit "Connection Not Secure, Unsupported Protocol" (Verbindung nicht sicher, nicht unterstütztes Protokoll)

Der Switch wird in der FOS 8.1- oder 8.2-Firmware ausgeführt.

Cause

Die Https-Verschlüsselungseinstellung des Switches ermöglicht nur AES256-SHA256 und AES128-SHA256 für TLS 1.2 (die "default_generic" oder "default_strong Vorlagen" von FOS 8.1 oder 8.2).

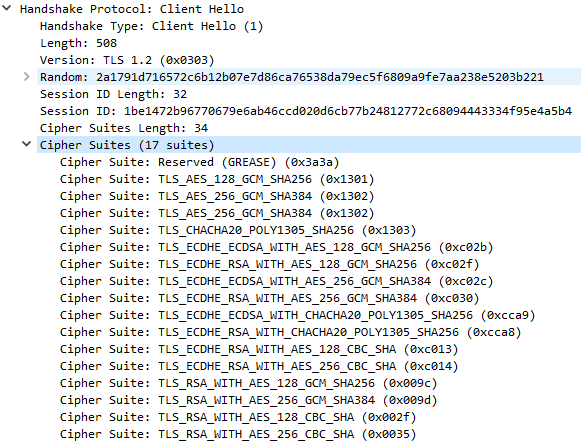

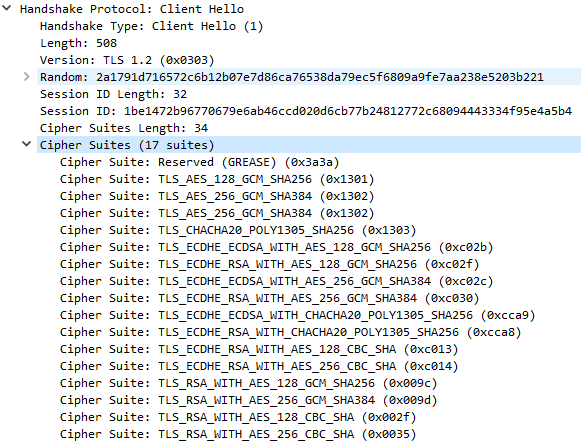

Der Wireshark-Speicherauszug zeigt an, dass der Client AES256-SHA256 (0x3d) oder AES128-SHA256 (0x3c) nicht akzeptiert, daher schlägt der TLS-Handshake fehl.

Abbildung 2: Screenshot des Wireshark Dump mit Handshake-Fehler

:root> seccryptocfg --show | grep HTTPS HTTPS : !ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3 HTTPS : TLSv1.2 openssl ciphers -v '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3' AES256-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA256 AES128-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA256

Der Wireshark-Speicherauszug zeigt an, dass der Client AES256-SHA256 (0x3d) oder AES128-SHA256 (0x3c) nicht akzeptiert, daher schlägt der TLS-Handshake fehl.

Abbildung 2: Screenshot des Wireshark Dump mit Handshake-Fehler

Resolution

Ändern Sie die Https-Verschlüsselungseinstellung des Switches, um den Client abzudecken.

Beispiel:

In diesem Beispiel lautet die aktuelle HTTPS-Verschlüsselungseinstellung "! ECDH:! DH:HOCH:-MD5:! CAMELLIA:! SRP:! PSK:! AESGCM: SSLv3"

, um AES256-GCM-SHA384 (0x9d) und AES128-GCM-SHA256 (0x9c) zu aktivieren, entfernen Sie "! AESGCM" aus der Einstellung mit dem Befehl:

Beispiel:

In diesem Beispiel lautet die aktuelle HTTPS-Verschlüsselungseinstellung "! ECDH:! DH:HOCH:-MD5:! CAMELLIA:! SRP:! PSK:! AESGCM: SSLv3"

, um AES256-GCM-SHA384 (0x9d) und AES128-GCM-SHA256 (0x9c) zu aktivieren, entfernen Sie "! AESGCM" aus der Einstellung mit dem Befehl:

seccryptocfg --replace -type https -cipher '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!SSLv3'

Additional Information

Zuordnen von OpenSSL-Cipher-Namen (angezeigt im OpenSSL-Befehl) mit CIPher-Namen von CIPHER (angezeigt im Wireshark-Dump) mit dem Mozilla-Dokument, Security/Cipher Suites - MozillaWdomain

Affected Products

Connectrix B-SeriesArticle Properties

Article Number: 000213633

Article Type: Solution

Last Modified: 25 Aug 2023

Version: 5

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.