Connectrix Série B: Os navegadores da Web relatam "Cipher Mismatch, No Matching Ciphers" ao acessar a interface do usuário do WebTools usando HTTPS

Summary: AES256-SHA256 (0x3d) e AES128-SHA256 (0x3c) está bloqueada para TLS.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

Os navegadores da Web (Chrome, New Edge ou Firefox) recusaram-se a abrir as ferramentas da Web usando HTTPS.

A mensagem de erro contém "Cipher Mismatch" ou "No Matching Ciphers".

Figura 1: Captura de tela de mensagem de erro mostrando conexão não segura, protocolo incompatível

O switch está sendo executado no firmware do FOS 8.1 ou 8.2.

A mensagem de erro contém "Cipher Mismatch" ou "No Matching Ciphers".

Figura 1: Captura de tela de mensagem de erro mostrando conexão não segura, protocolo incompatível

O switch está sendo executado no firmware do FOS 8.1 ou 8.2.

Cause

A configuração de codificação HTTPS do switch só permite AES256-SHA256 e AES128-SHA256 para TLS 1.2 (os "modelos default_generic" ou "default_strong" do FOS 8.1 ou 8.2).

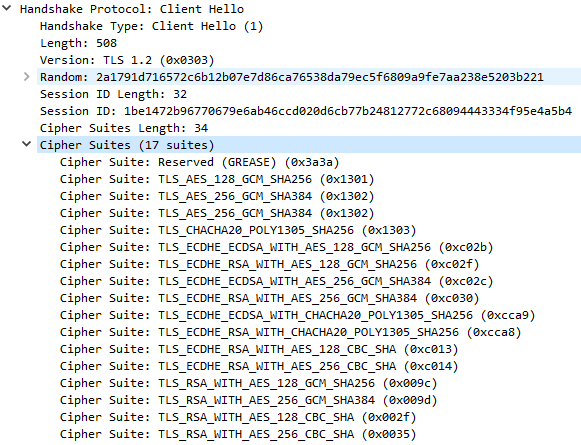

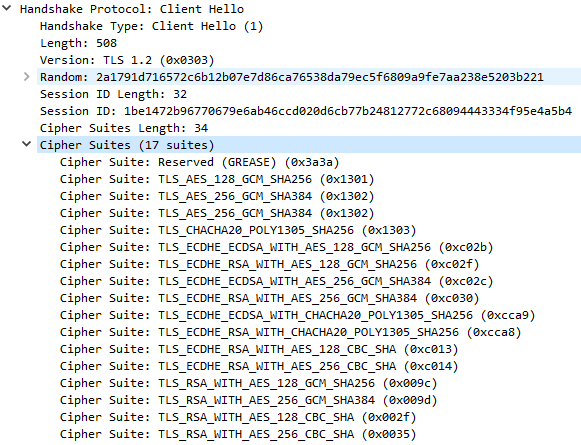

O dump do Wireshark mostra que o client não aceita AES256-SHA256 (0x3d) ou AES128-SHA256 (0x3c), portanto, o handshake TLS falha.

Figura 2: Captura de tela do dump do Wireshark mostrando falha de handshake

:root> seccryptocfg --show | grep HTTPS HTTPS : !ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3 HTTPS : TLSv1.2 openssl ciphers -v '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3' AES256-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA256 AES128-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA256

O dump do Wireshark mostra que o client não aceita AES256-SHA256 (0x3d) ou AES128-SHA256 (0x3c), portanto, o handshake TLS falha.

Figura 2: Captura de tela do dump do Wireshark mostrando falha de handshake

Resolution

Modifique a configuração de codificação HTTPS do switch para cobrir o client.

Exemplo:

neste exemplo, a configuração atual de codificação HTTPS é "! ECDH:! DH:HIGH:-MD5:! CAMÉLIA:! SRP:! PSK:! AESGCM:! SSLv3"

Para habilitar AES256-GCM-SHA384 (0x9d) e AES128-GCM-SHA256 (0x9c), remova "! AESGCM" na configuração com o comando:

Exemplo:

neste exemplo, a configuração atual de codificação HTTPS é "! ECDH:! DH:HIGH:-MD5:! CAMÉLIA:! SRP:! PSK:! AESGCM:! SSLv3"

Para habilitar AES256-GCM-SHA384 (0x9d) e AES128-GCM-SHA256 (0x9c), remova "! AESGCM" na configuração com o comando:

seccryptocfg --replace -type https -cipher '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!SSLv3'

Additional Information

Mapear nomes de codificação OpenSSL (exibidos no comando OpenSSL) com nomes de codificação IANA (exibidos no dump do Wireshark) usando o documento do Mozilla, Security/Cipher Suites - MozillaWzilla

Affected Products

Connectrix B-SeriesArticle Properties

Article Number: 000213633

Article Type: Solution

Last Modified: 25 Aug 2023

Version: 5

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.