Avamar: AVP(Avinstaller Installation Package)를 사용하여 세션 보안 설정 관리

Summary: 이 문서에서는 AVP(Avinstaller installation package)를 사용하여 Avamar 세션 보안 설정을 관리하는 방법을 보여 줍니다.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

참고: Session Security AVP를 실행할 때 절차가 MCS를 다시 시작할 수 있습니다!

세션 보안 AVP

다운로드다음 Dell 제품 지원 링크로 이동하여 로그인하여 다운로드를 확인합니다.

예를 들어 적절한 Avamar 버전을 선택합니다.

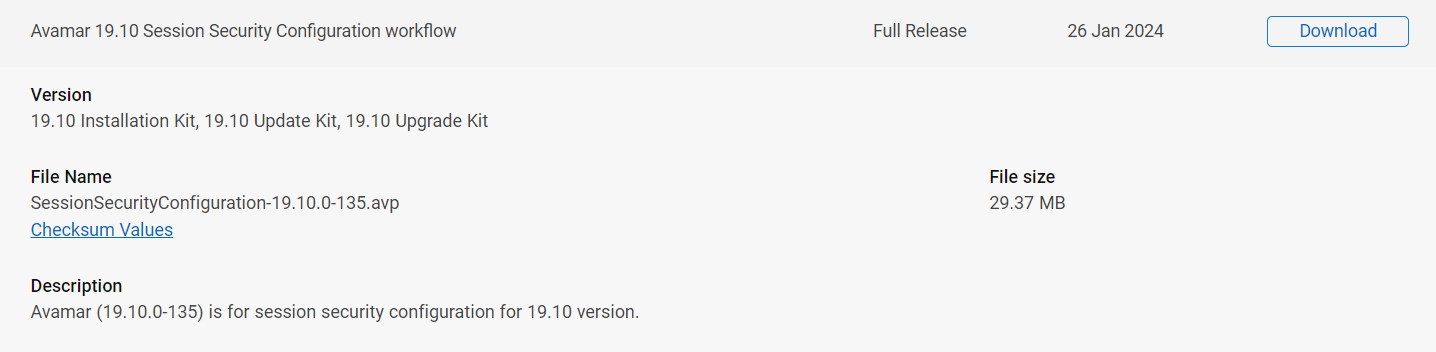

Avamar Session Security Configuration 워크플로 패키지를 검색합니다.

설치

전 사전 검사세션 보안 구성 패키지를 실행하기 전에 다음을 수행하는 것이 좋습니다.

- 모든 백업 및 복제를 중지하고 유지 보수가 실행되고 있지 않은지 확인합니다(checkpoint/hfscheck/garbage collection).

- Avamar에 사용할 수 있는 유효한 체크포인트가 있는지 확인하십시오.

설치 세션 보안 AVP

적절한 Session Security 구성 패키지를 다운로드한 후 패키지를 사용하기 위해 설치하는 두 가지 옵션이 있습니다.

옵션 1:

다운로드한 패키지를 다음 디렉토리로 직접 이동합니다. Avinstaller 서비스는 디렉터리의 변경 내용을 감지하고 패키지를 패키지 리포지토리에 자동으로 로드하기 시작합니다.

/data01/avamar/repo/packages/

옵션 2:

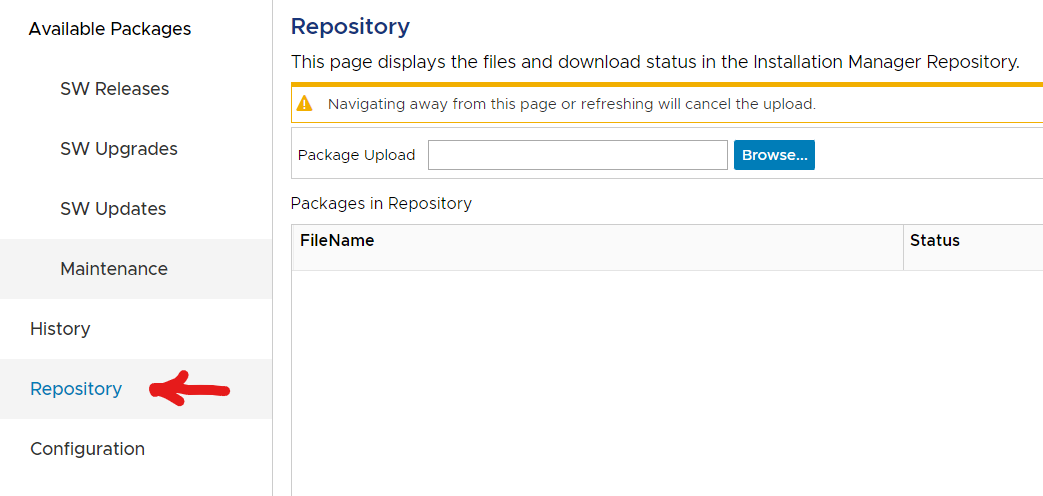

다음 링크에서 Avinstaller 웹 서비스로 이동합니다.

https://<avamar_server_ip_or_hostname>/avi

저장소 섹션으로 이동:

세션 보안 구성 패키지에 대한 로컬 컴퓨터 찾아보기.

패키지 프로세스:

준비가 완료되면 상태는 "수락됨"입니다.

"Maintenance" 탭으로 이동하여 패키지를 실행합니다.

세션 보안 설정

관리"Installation Setup" 화면에서 Security Settings 탭을 선택하고 "Show advanced settings" 확인란을 선택합니다.

모드 선택

"Client-Server Communication and Authentication Type" 드롭다운 선택을 통해 지원되는 4가지 세션 보안 모드를 선택할 수 있습니다.

- Disabled

- 혼성-싱글

- 인증-단일

- 인증-이중

다양한 모드에 대한 자세한 내용은 다음 KB 문서를 참조하십시오.

000222278 | Avamar: 세션 보안

인증서

생성 인증서 생성에는 두 가지 선택 옵션이 있습니다.

- 서버 인증서만 생성

- 단독으로 선택하면 GSAN 서버 인증서만 재생성됩니다.

- AVP의 메모에는 "키 저장소에 설치된 CA 인증서를 사용하여 서버 및/또는 클라이언트 인증에 사용할 서버 인증서를 Avamar Server 및 스토리지 노드에 생성하고 전파합니다"라고 나와 있습니다.

- 이렇게 하면 Avamar Server에서 다음이 수행됩니다.

- enable_secure_config.sh 스크립트를 실행합니다.

-

enable_secure_config.sh --certs

- 이 작업은 다음을 수행합니다.

- Avamar 키 저장소에서 Avamar 내부 루트 인증서 내보내기:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

- 이 루트 인증서는 다음 위치에 저장됩니다.

-

/home/admin/chain.pem /usr/local/avamar/etc/chain.pem

- 그런 다음 avamar_keystore의 루트 인증서를 사용하여 GSAN의 새 인증서 키 쌍에 서명하고 다음 위치에 저장합니다.

-

mcrootca rsatls <nodename> <subject_alt_names> /home/admin/key.pem /home/admin/cert.pem /usr/local/avamar/etc/key.pem /usr/local/avamar/etc/cert.pem

- 그런 다음 이러한 인증서가 스토리지 노드로 전파됩니다.

- 마지막으로, 포트 29000에 대한 새 연결이 재생성된 인증서를 제공하도록 GSAN SSL 소켓이 다시 로드됩니다.

- 이 옵션을 선택하면 Avamar 내부 루트 인증서가 변경되지 않으므로 등록된 클라이언트, 프록시 및 Data Domain 시스템을 다시 등록할 필요가 없습니다.

- 모든 새 인증서 생성

- 이 확인란을 선택하면 "서버 인증서만 생성" 확인란도 자동으로 선택됩니다.

- 이는 모든 새 인증서를 생성할 때 발생하는 프로세스 때문입니다.

- AVP의 메모에는 "mcrootca를 다시 생성하고 모든 새 루트, TLS 및 EC 루트 인증서를 생성합니다"라고 나와 있습니다.

- 이렇게 하면 다음 단계가 수행됩니다.

- Avamar 내부 루트 CA(Certificate Authority) 재생성

-

mcrootca all

- 이 작업은 avamar_keystore에 저장된 Avamar 내부 루트 CA를 대체합니다

-

/usr/local/avamar/lib/avamar_keystore

- Avamar 내부 루트 인증서는 다음 명령을 사용하여 볼 수 있습니다.

-

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

- "서버 인증서만 생성"에 설명된 대로 GSAN 인증서를 다시 생성합니다.

- Avamar 내부 루트 CA(Certificate Authority) 재생성

- 이 옵션을 선택하면 Avamar 내부 루트 CA가 다시 생성되므로 등록된 프록시, 클라이언트 및 Data Domain 시스템을 다시 등록하여 새 Avamar 루트 CA와 Avamar MCS에서 서명된 인증서를 획득하여 Avamar와의 안전한 상호 TLS 통신을 허용해야 합니다.

- 이 옵션을 선택하면 이전에 Avamar 내부 루트 CA를 사용자가 제공한 내부 루트 CA로 교체하는 절차(importcert.sh 사용)를 수행한 경우 해당 구성이 지워지고 Avamar 내부적으로 신뢰할 수 있는 자체 서명 인증서가 생성됩니다. 자세한 내용은 다음 KB를 참조하십시오. 000204629 | Avamar: Avamar CA(Certificate Authority)를 사용자가 제공한 CA(Certificate Authority)로 설치/교체합니다.

준비가 되면 패키지를 계속 실행합니다.

이 패키지는 필요할 때 이러한 설정을 구성하는 데 사용할 수 있으므로 여러 번 사용할 수 있습니다.

Affected Products

AvamarArticle Properties

Article Number: 000222279

Article Type: How To

Last Modified: 15 Dec 2025

Version: 7

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.