Avamar : Gérer les paramètres de sécurité de session avec Avinstaller Installation Package (AVP)

Summary: Cet article explique comment gérer les paramètres de sécurité de la session Avamar à l’aide du module d’installation Avinstaller (AVP).

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Remarque : Lors de l’exécution de l’AVP de sécurité de session, la procédure peut redémarrer MCS !

Télécharger la session Sécurité AVP

Accédez au lien de support des produits Dell suivant et connectez-vous pour afficher les téléchargements.

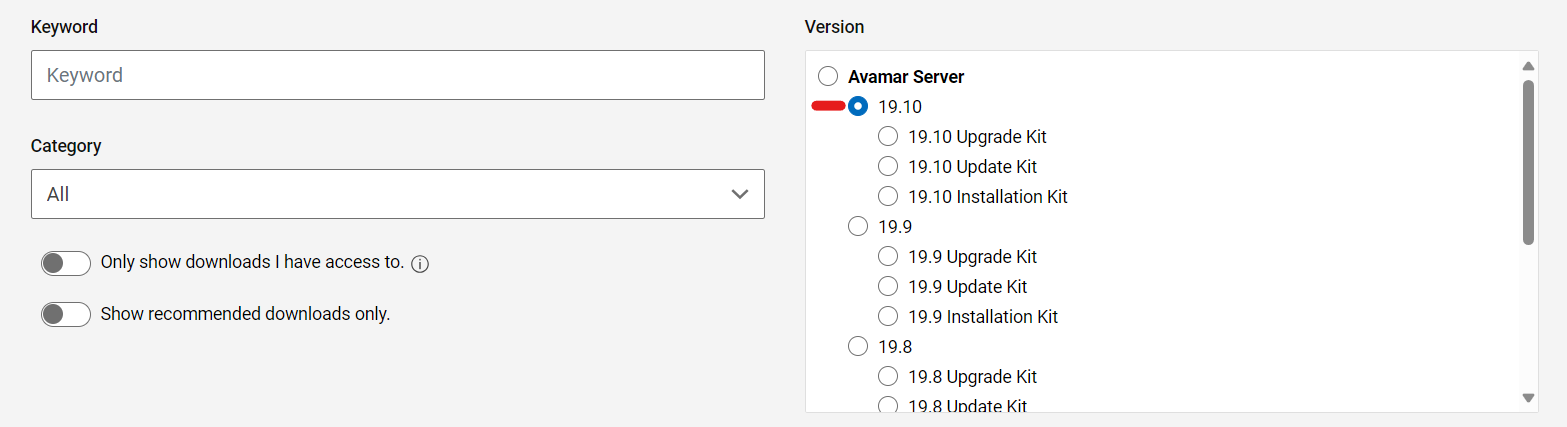

Par exemple, sélectionnez la version Avamar appropriée.

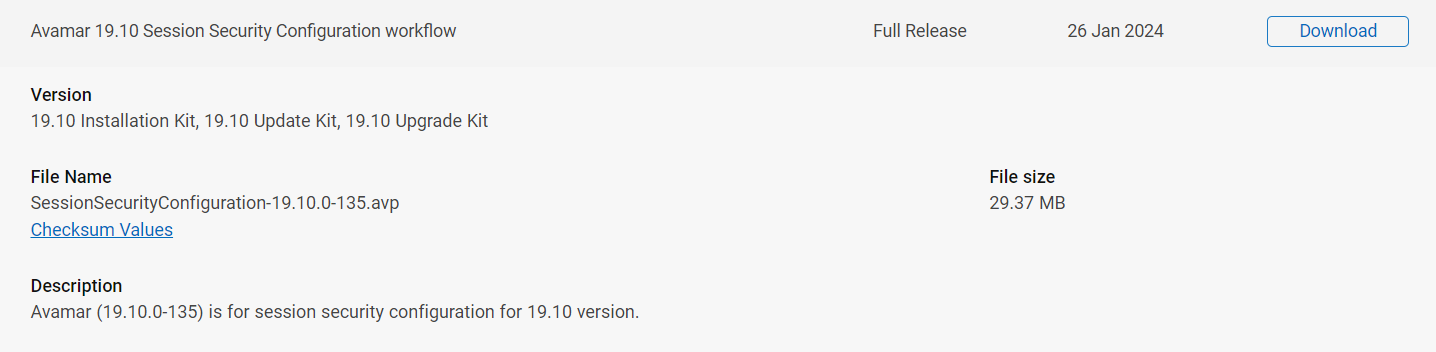

Recherchez le package de workflow Avamar Session Security Configuration.

Vérifications préalables avant l’installation

Il est recommandé d’effectuer les opérations suivantes avant d’exécuter le package de configuration de sécurité de session.

- Arrêtez toutes les sauvegardes, la réplication et assurez-vous qu’aucune maintenance n’est en cours d’exécution (point de contrôle/hfscheck/nettoyage de la mémoire).

- Vérifiez qu’un point de contrôle valide est disponible sur Avamar.

AVP

de sécurité de session d’installationAprès avoir téléchargé le package de configuration de sécurité de session approprié, il existe deux options pour installer le package afin de l’utiliser.

Option 1 :

Déplacez directement le package téléchargé vers le répertoire suivant. Le service Avinstaller détecte les modifications apportées au répertoire et commence à charger automatiquement le package dans le référentiel de packages.

/data01/avamar/repo/packages/

Option 2 :

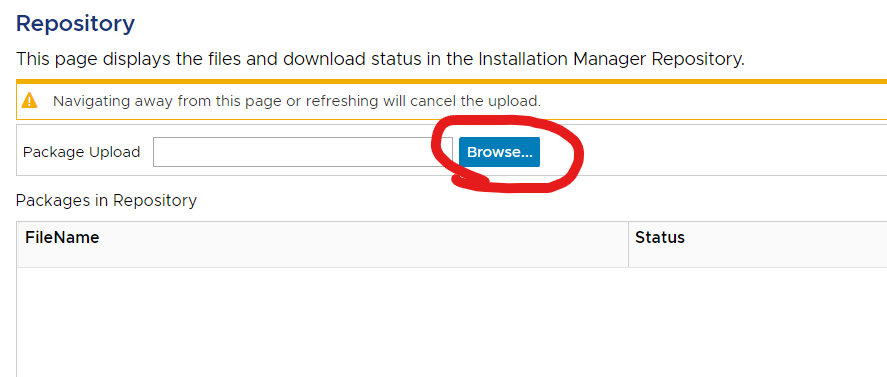

Accédez au service Web Avinstaller à l’aide du lien suivant :

https://<avamar_server_ip_or_hostname>/avi

Accédez à la section Référentiel :

Parcourez votre machine locale pour trouver le package de configuration de sécurité de session.

Le package traite :

Une fois prêt, l’état est « Accepted ».

Accédez à l’onglet « Maintenance » pour exécuter le package.

Gérer les paramètres

de sécurité de sessionSur l’écran « Installation Setup », sélectionnez l’onglet Security Settings et cochez la case « Show advanced settings ».

Sélection du

modeLa liste déroulante « Type d’authentification et communication client-serveur » permet de sélectionner les quatre modes de sécurité de session pris en charge :

- Désactivé

- Mixte - Single

- Authentifié unique

- Authentifié double

Pour plus d’informations sur les différents modes, reportez-vous à l’article suivant de la base de connaissances :

000222278 | Avamar : Sécurité de session

Générer des

certificats Il existe deux options de sélection pour générer des certificats :

- Générer des certificats de serveur uniquement

- Lorsqu’elle est sélectionnée seule, elle régénère uniquement les certificats du serveur GSAN.

- La note de l’AVP indique : « Crée et propage des certificats de serveur sur le serveur Avamar et les nœuds de stockage, à utiliser pour l’authentification du serveur et/ou du client à l’aide du certificat d’autorité de certification installé dans le magasin de clés. »

- Cette opération effectue les opérations suivantes sur le serveur Avamar :

- Exécutez le script enable_secure_config.sh :

-

enable_secure_config.sh --certs

- Cela permet d’effectuer les opérations suivantes :

- Exportez le certificat racine interne Avamar à partir du magasin de clés Avamar :

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

- Ce certificat racine est enregistré aux emplacements suivants :

-

/home/admin/chain.pem /usr/local/avamar/etc/chain.pem

- Ensuite, le certificat racine du avamar_keystore sera utilisé pour signer une nouvelle paire de clés de certificat pour GSAN et l’enregistrer aux emplacements suivants :

-

mcrootca rsatls <nodename> <subject_alt_names> /home/admin/key.pem /home/admin/cert.pem /usr/local/avamar/etc/key.pem /usr/local/avamar/etc/cert.pem

- Ces certificats sont ensuite propagés à tous les nœuds de stockage.

- Enfin, le socket SSL GSAN est rechargé afin que les nouvelles connexions au port 29000 servent les certificats régénérés.

- Notez qu’avec cette sélection, le certificat racine interne Avamar n’est pas modifié. Par conséquent , les clients enregistrés, les proxys et les systèmes Data Domain n’auront pas besoin de procéder à un nouvel enregistrement.

- Générer tous les nouveaux certificats

- Lorsque cette case est cochée, la case « Générer des certificats de serveur uniquement » est automatiquement cochée.

- Cela est dû au processus qui se produit lors de la génération de tous les nouveaux certificats.

- La note de l’AVP indique : « Recrée mcrootca et génère tous les nouveaux certificats racines, TLS et EC ».

- Pour ce faire, procédez comme suit :

- Régénérez l’autorité de certification (CA) racine interne Avamar

-

mcrootca all

- Elle remplace l’autorité de certification racine interne Avamar stockée dans le avamar_keystore

-

/usr/local/avamar/lib/avamar_keystore

- Le certificat racine interne Avamar peut être affiché à l’aide de la commande suivante :

-

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

- Régénérez les certificats GSAN comme décrit dans la section « Générer des certificats de serveur uniquement »

- Régénérez l’autorité de certification (CA) racine interne Avamar

- Avec cette sélection, puisque l’autorité de certification racine interne d’Avamar est régénérée, les proxys, les clients et les systèmes Data Domain enregistrés doivent être réinscrits afin d’acquérir la nouvelle autorité de certification racine Avamar et un certificat signé du serveur MCS Avamar permettant une communication TLS mutuelle sécurisée avec Avamar.

- Avec cette sélection, si la procédure de remplacement de l’autorité de certification racine interne Avamar par une autorité de certification racine interne fournie par l’utilisateur a été suivie précédemment (à l’aide de importcert.sh), cette configuration efface cette configuration et génère des certificats auto-signés de confiance Avamar en interne. Pour plus d’informations, reportez-vous à la base de connaissances suivante, 000204629 | Avamar : Installez/remplacez l’autorité de certification (CA) Avamar par l’autorité de certification (CA) fournie par l’utilisateur.

Lorsque vous êtes prêt, continuez à exécuter le package.

Ce package peut être utilisé autant de fois que nécessaire, car il peut être utilisé pour configurer ces paramètres.

Affected Products

AvamarArticle Properties

Article Number: 000222279

Article Type: How To

Last Modified: 15 Dec 2025

Version: 7

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.