Avamar:使用 Avinstaller 安装包 (AVP) 管理会话安全设置

Summary: 本文介绍如何使用 Avinstaller 安装包 (AVP) 管理 Avamar 会话安全性设置。

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

提醒:运行 Session Security AVP 时,该过程可能会重新启动 MCS!

下载 Session Security AVP

转至以下戴尔产品支持链接并登录以查看下载。

例如,选择相应的 Avamar 版本。

搜索 Avamar 会话安全配置工作流程序包。

安装

前的预检查在运行 Session Security 配置包之前,最好先执行以下操作。

- 停止所有备份和复制,并确保没有维护正在运行(检查点/hfscheck/垃圾数据收集)。

- 检查 Avamar 上是否有有效的检查点可用。

安装 Session Security AVP

下载相应的会话安全配置包后,可通过两个选项安装软件包以使用它。

选项 1:

直接将下载的软件包移动到以下目录。Avinstaller 服务检测对目录的更改,并开始自动将包加载到包存储库中。

/data01/avamar/repo/packages/

选项 2:

通过以下链接转到 Avinstaller Web 服务:

https://<avamar_server_ip_or_hostname>/avi

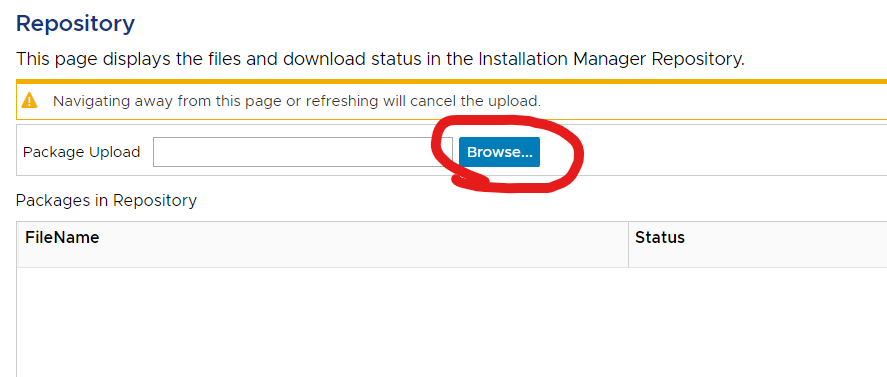

转至存储库部分:

浏览本地计算机以查找会话安全配置包。

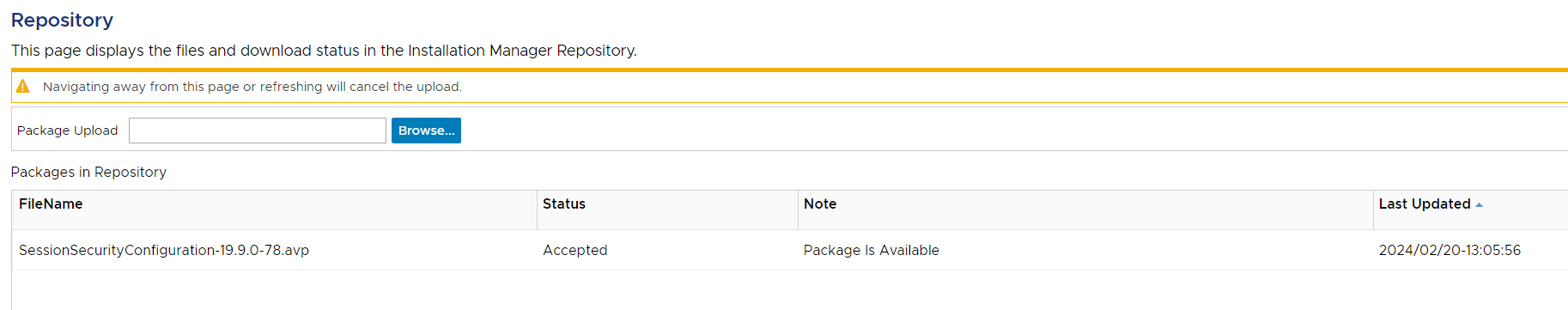

程序包处理:

准备就绪后,状态为“已接受”。

转到“Maintenance”选项卡以运行软件包。

管理会话安全设置

在“安装设置”屏幕上,选择“安全设置”选项卡,然后选中“显示高级设置”复选框。

模式选择

通过“客户端-服务器通信和身份验证类型”下拉列表选择可以选择四种受支持的会话安全模式:

- Disabled

- 混合单人房 (Mixed-Single)

- 经过身份验证的单个

- 经过身份验证的双重

有关不同模式的更多信息,请参阅以下知识库文章:

000222278 |Avamar:会话安全性

生成证书

生成证书有两个选择选项:

- 仅生成服务器证书

- 单独选择时,仅重新生成 GSAN 服务器证书。

- 来自 AVP 的说明说:“在 Avamar Server 和存储节点上创建和传播服务器证书,以用于使用密钥库中安装的 CA 证书进行服务器和/或客户端身份验证。”

- 这将在 Avamar Server 上执行以下操作:

- 运行 enable_secure_config.sh 脚本:

-

enable_secure_config.sh --certs

- 这将执行以下操作:

- 从 Avamar 密钥库导出 Avamar 内部根证书:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

- 此根证书将保存到以下位置:

-

/home/admin/chain.pem /usr/local/avamar/etc/chain.pem

- 然后,avamar_keystore中的根证书将用于为 GSAN 的新证书密钥对签名,并保存到以下位置:

-

mcrootca rsatls <nodename> <subject_alt_names> /home/admin/key.pem /home/admin/cert.pem /usr/local/avamar/etc/key.pem /usr/local/avamar/etc/cert.pem

- 然后,这些证书将传播到任何存储节点。

- 最后,重新加载 GSAN SSL 套接字,以便端口 29000 的新连接为重新生成的证书提供服务。

- 请注意,通过此选择,Avamar 内部根证书不会更改,因此 已注册的客户端、代理和 Data Domain 系统将不需要重新注册。

- 生成所有新证书

- 选中此复选框后,它还会自动选中“仅生成服务器证书”复选框。

- 这是因为生成所有新证书时发生的过程。

- AVP 的说明说:“重新创建 mcrootca 并生成所有新的根证书、TLS 证书和 EC 根证书。”

- 这将执行以下步骤:

- 重新生成 Avamar 内部根证书颁发机构 (CA)

-

mcrootca all

- 这将替换存储在 avamar_keystore 中的 Avamar 内部根 CA

-

/usr/local/avamar/lib/avamar_keystore

- 可以使用以下命令查看 Avamar 内部根证书:

-

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

- 重新生成 GSAN 证书,如“仅生成服务器证书”中所述

- 重新生成 Avamar 内部根证书颁发机构 (CA)

- 通过此选择,由于会重新生成 Avamar 内部根 CA,因此必须重新注册已注册的代理、客户端和 Data Domain 系统 ,才能从 Avamar MCS 获取新的 Avamar 根 CA 和签名证书,从而允许与 Avamar 进行安全的相互 TLS 通信。

- 通过此选择,如果之前已遵循将 Avamar 内部根 CA 替换为用户提供的内部根 CA 的过程(使用 importcert.sh),则此操作将擦除该配置并生成 Avamar 内部受信任的自签名证书。有关详细信息,请参阅以下知识库文章,000204629 |Avamar:将 Avamar 证书颁发机构 (CA) 安装/替换为用户提供的证书颁发机构 (CA)。

准备就绪后,继续运行包。

此软件包可以多次使用,因为它可以用于在必要时配置这些设置。

Affected Products

AvamarArticle Properties

Article Number: 000222279

Article Type: How To

Last Modified: 15 Dec 2025

Version: 7

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.