Avamar: Správa nastavení zabezpečení relace pomocí instalačního balíčku Avinstaller (AVP)

Summary: Tento článek popisuje, jak spravovat nastavení zabezpečení relace Avamar pomocí instalačního balíčku Avinstaller (AVP).

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

POZNÁMKA: Při spuštění antiviru Session Security AVP může postup restartovat MCS!

Stáhnout AVP

pro zabezpečení relaceChcete-li zobrazit soubory ke stažení, přejděte na následující odkaz na podporu produktů Dell a přihlaste se .

Vyberte například příslušnou verzi softwaru Avamar.

Vyhledejte balíček pracovního postupu konfigurace zabezpečení relace Avamar.

Předběžné kontroly před instalací

Před spuštěním konfiguračního balíčku zabezpečení relace doporučujeme provést následující kroky.

- Zastavte všechny zálohy, replikaci a ujistěte se, že neběží žádná údržba (kontrolní bod/hfscheck/uvolňování paměti).

- Zkontrolujte, zda je v systému Avamar k dispozici platný kontrolní bod.

Instalace antiviru

zabezpečení relacePo stažení příslušného konfiguračního balíčku zabezpečení relace existují dvě možnosti, jak balíček nainstalovat, aby jej bylo možné používat.

Možnost 1:

Přesuňte stažený balíček přímo do následujícího adresáře. Služba Avinstaller zjistí změny v adresáři a začne automaticky načítat balíček do úložiště balíčků.

/data01/avamar/repo/packages/

Možnost 2:

Přejděte na webovou službu Avinstaller pomocí následujícího odkazu:

https://<avamar_server_ip_or_hostname>/avi

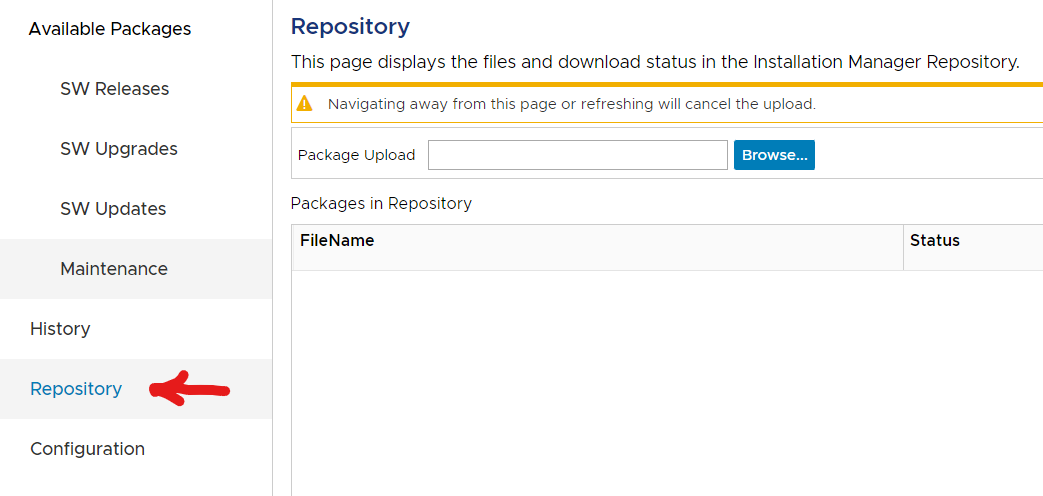

Přejděte do části Úložiště:

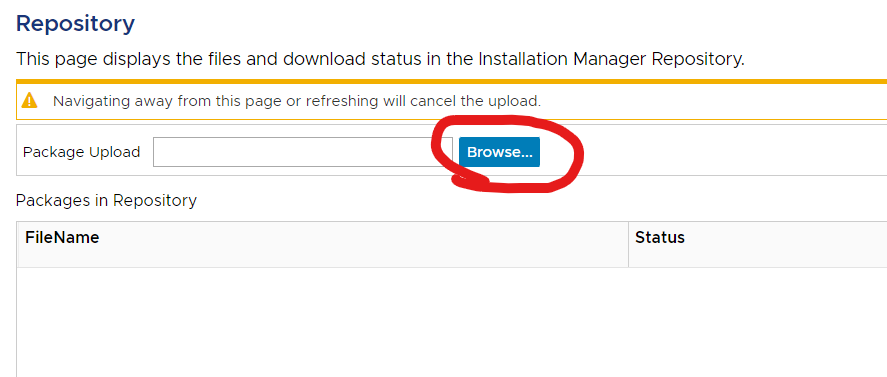

Vyhledejte v místním počítači konfigurační balíček zabezpečení relace.

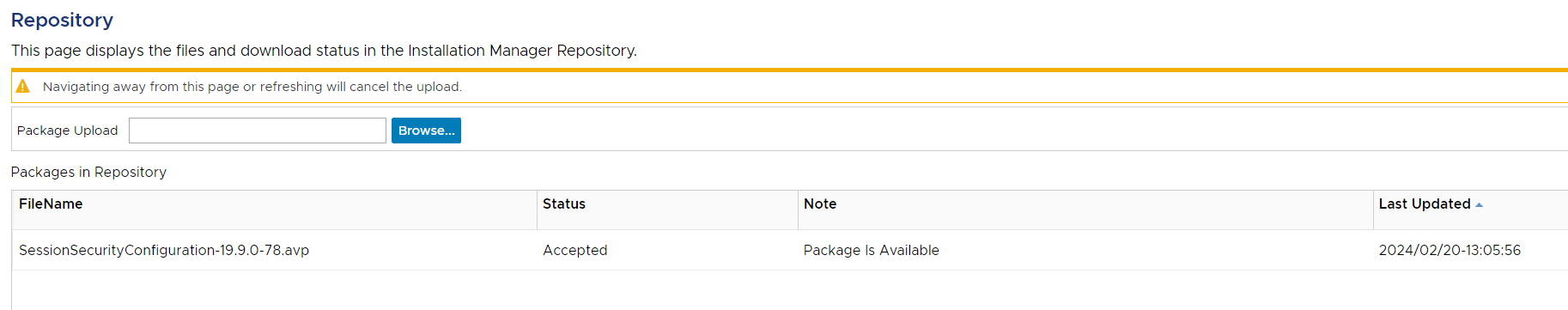

Balíček se zpracuje:

Jakmile je připraven, stav je "Přijato".

Přejděte na kartu "Maintenance" a spusťte balíček.

Správa nastavení

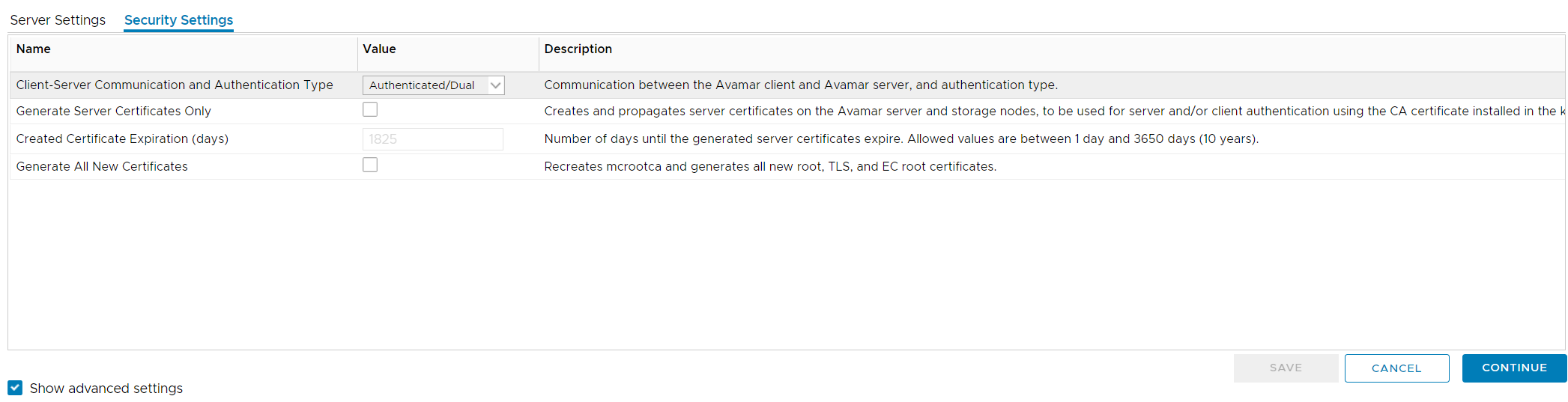

zabezpečení relaceNa obrazovce "Nastavení instalace" vyberte kartu Nastavení zabezpečení a zaškrtněte políčko "Zobrazit rozšířená nastavení".

Výběr

režimuV rozevíracím seznamu "Client-Server Communication and Authentication Type" můžete vybrat ze čtyř podporovaných režimů zabezpečení relace:

- Disabled

- Smíšený jednoduchý

- Ověřený – jeden

- Ověřeno – duální

Další informace o různých režimech naleznete v následujícím článku znalostní databáze:

000222278 | Avamar: Zabezpečení

relaceGenerovat certifikáty

Existují dvě možnosti výběru pro generování certifikátů:

- Generovat pouze certifikáty serveru

- Pokud tuto možnost vyberete samostatně, znovu se vygenerují pouze certifikáty serveru GSAN.

- V poznámce AVP je uvedeno: "Vytváří a šíří serverové certifikáty na serveru Avamar a uzlech úložiště, které se použijí k ověřování serveru a/nebo klienta pomocí certifikátu certifikační autority nainstalovaného v úložišti klíčů."

- Na serveru Avamar se tak provede následující:

- Spusťte skript enable_secure_config.sh:

-

enable_secure_config.sh --certs

- Tím se provedou následující kroky:

- Export interního kořenového certifikátu Avamar z úložiště klíčů Avamar:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

- Tento kořenový certifikát se uloží do následujících umístění:

-

/home/admin/chain.pem /usr/local/avamar/etc/chain.pem

- Kořenový certifikát v avamar_keystore se pak použije k podepsání nového páru klíčů pro GSAN a uložení do následujících umístění:

-

mcrootca rsatls <nodename> <subject_alt_names> /home/admin/key.pem /home/admin/cert.pem /usr/local/avamar/etc/key.pem /usr/local/avamar/etc/cert.pem

- Tyto certifikáty se pak šíří do všech uzlů úložiště.

- Nakonec se znovu načte soket GSAN SSL, takže nová připojení k portu 29000 budou obsluhovat znovu vygenerované certifikáty.

- Upozorňujeme, že s tímto výběrem se interní kořenový certifikát Avamar nezmění, a proto se registrovaní klienti, proxy servery a systémy Data Domain nebudou muset znovu registrovat.

- Vygenerovat všechny nové certifikáty

- Je-li toto políčko zaškrtnuto, automaticky se také zaškrtne políčko "Generovat pouze serverové certifikáty".

- Důvodem je proces, ke kterému dochází při generování všech nových certifikátů.

- Poznámka od AVP říká: "Znovu vytvoří mcrootca a vygeneruje všechny nové kořenové certifikáty, kořenové certifikáty TLS a EC."

- Tím se provedou následující kroky:

- Opětovné vygenerování interní kořenové certifikační autority (CA) Avamar

-

mcrootca all

- Nahrazuje interní kořenovou certifikační autoritu Avamar uloženou v avamar_keystore

-

/usr/local/avamar/lib/avamar_keystore

- Interní kořenový certifikát Avamar lze zobrazit pomocí následujícího příkazu:

-

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

- Znovu vygenerujte certifikáty GSAN podle popisu v části "Generování pouze certifikátů serveru"

- Opětovné vygenerování interní kořenové certifikační autority (CA) Avamar

- Vzhledem k tomu, že při tomto výběru dochází k opětovnému vygenerování interní kořenové certifikační autority Avamar, je nutné znovu zaregistrovat registrované proxy servery, klienty a systémy Data Domain, aby bylo možné získat novou kořenovou certifikační autoritu Avamar a podepsaný certifikát od systému Avamar MCS, což umožňuje zabezpečenou vzájemnou komunikaci TLS se systémem Avamar.

- Pokud jste při tomto výběru dříve postupovali podle postupu nahrazení interní kořenové certifikační autority Avamar interní kořenovou certifikační autoritou dodanou uživatelem (pomocí importcert.sh), vymaže se tato konfigurace a vygenerují se interně důvěryhodné certifikáty Avamar podepsané držitelem. Další informace najdete v následujícím článku znalostní databáze, 000204629 | Avamar: Nainstalujte či nahraďte certifikační autoritu (CA) Avamar certifikační autoritou (CA) dodanou uživatelem.

Až budete připraveni, pokračujte ve spouštění balíčku.

Tento balíček lze použít libovolněkrát, protože jej lze v případě potřeby použít ke konfiguraci těchto nastavení.

Affected Products

AvamarArticle Properties

Article Number: 000222279

Article Type: How To

Last Modified: 12 Dec 2025

Version: 5

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.