Авамар: Керування налаштуваннями безпеки сеансу за допомогою інсталяційного пакета Avinstaller (AVP)

Summary: У цій статті показано, як управляти настройками Avamar Session Security за допомогою інсталяційного пакета Avinstaller (AVP).

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

ПРИМІТКА: Під час запуску Session Security AVP процедура може перезапустити MCS!

Завантажити сеанс безпеки AVP

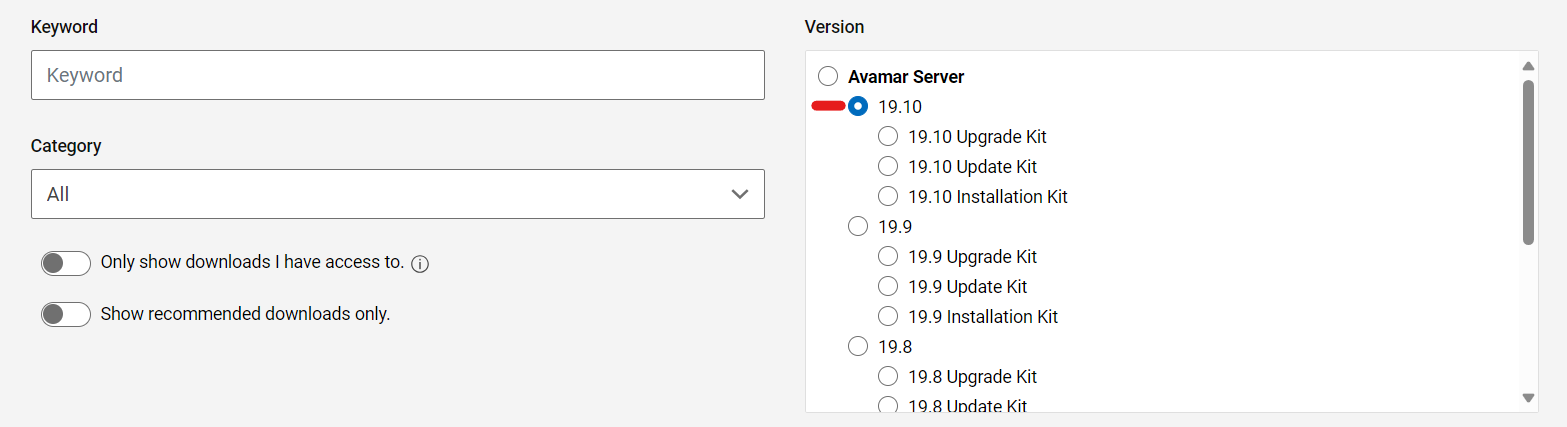

Перейдіть за наступним посиланням служби підтримки продуктів Dell і увійдіть , щоб переглянути завантаження.

Наприклад, виберіть відповідну версію Avamar.

Знайдіть пакет робочого процесу Avamar Session Security Configuration.

Попередня перевірка перед встановленням

Перед запуском пакета конфігурації Session Security найкраще виконати наступне.

- Зупиніть усі резервні копії, реплікацію та переконайтеся, що не виконується технічне обслуговування (контрольна точка/hfscheck/збір сміття).

- Перевірте, чи є дійсна контрольна точка, доступна на Avamar.

Інсталяція Session Security AVP

Після завантаження відповідного конфігураційного пакета Session Security є два варіанти встановити пакет для його використання.

Варіант 1:

Безпосередньо перемістіть завантажений пакет до наступного каталогу. Служба Avinstaller виявляє зміни в каталозі і починає автоматично завантажувати пакет в репозиторій пакетів.

/data01/avamar/repo/packages/

Варіант 2:

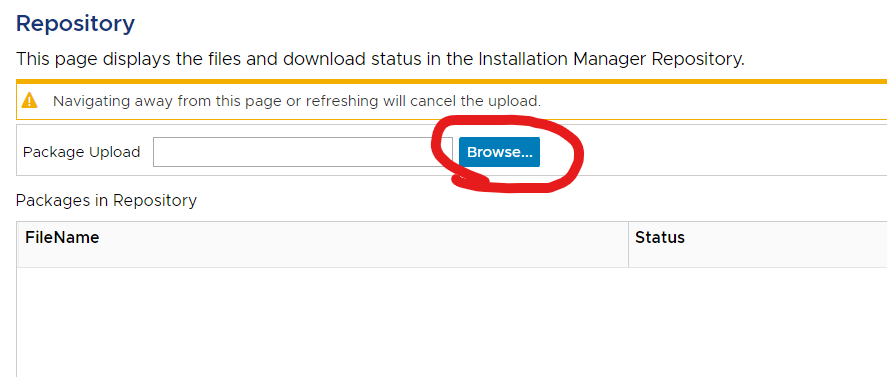

Перейдіть до веб-сервісу Avinstaller за наступним посиланням:

https://<avamar_server_ip_or_hostname>/avi

Перейдіть до розділу Repository:

Browse your local machine, щоб знайти пакет конфігурації Session Security.

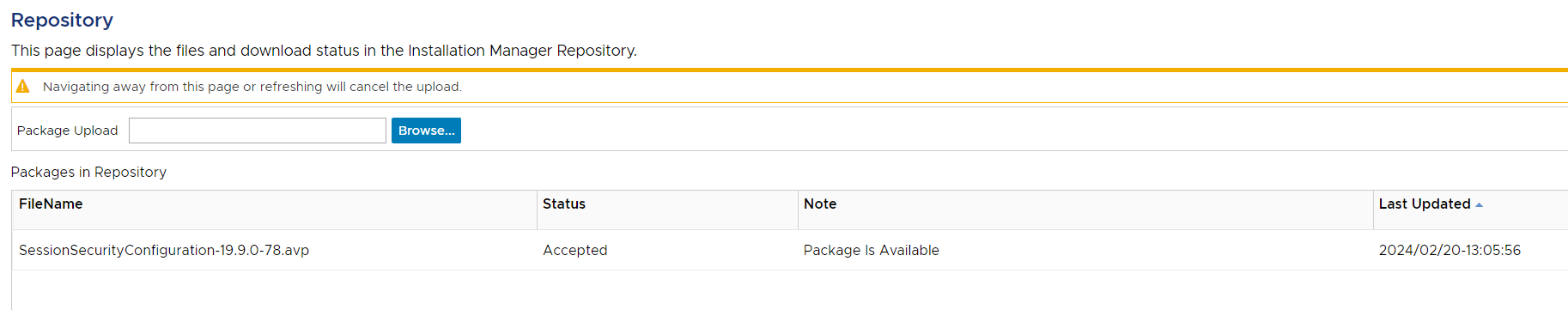

Пакунок обробляється:

Після того, як він буде готовий, з'явиться статус "Прийнято".

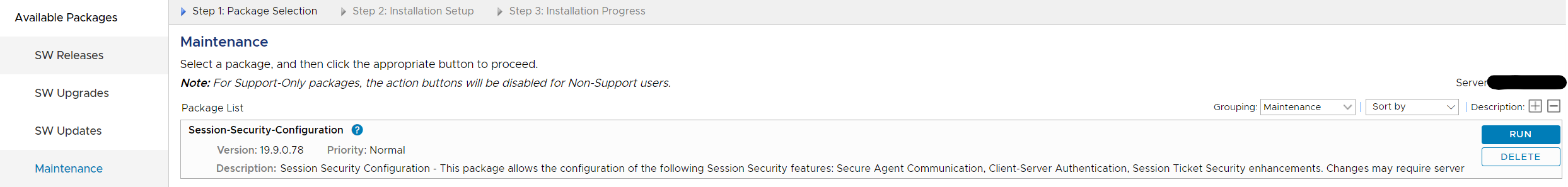

Перейдіть на вкладку «Обслуговування», щоб запустити пакет

.Керування настройками

безпеки сеансуНа екрані «Налаштування інсталяції» виберіть вкладку «Налаштування безпеки» та встановіть прапорець

«Показати розширені налаштування».Вибір

режимуУ розкривному списку «Тип зв'язку та автентифікації між клієнтом і сервером» можна вибрати чотири підтримувані режими безпеки сеансу:

- Вимкнуто

- Змішаний сингл

- Аутентифікований-одиночний

- Автентифікований-подвійний

Щоб дізнатися більше про різні режими, перегляньте наступну статтю KB:

000222278 | Авамар: Безпека сеансу

Створення сертифікатів

Існує два варіанти вибору для створення сертифікатів:

- Створення лише сертифікатів сервера

- Якщо вибрано окремо, буде відновлено лише сертифікати сервера GSAN.

- У примітці від AVP йдеться: «Створює та розповсюджує сертифікати сервера на сервері та вузлах зберігання Avamar, які будуть використовуватися для аутентифікації сервера та/або клієнта за допомогою сертифіката ЦС, встановленого у сховищі ключів».

- На сервері Avamar виконується наступне:

- Запустіть скрипт enable_secure_config.sh:

-

enable_secure_config.sh --certs

- При цьому виконується наступне:

- Експорт внутрішнього кореневого сертифіката Avamar зі сховища ключів Avamar:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

- Цей кореневий сертифікат зберігається в таких розташуваннях:

-

/home/admin/chain.pem /usr/local/avamar/etc/chain.pem

- Після цього кореневий сертифікат у avamar_keystore буде використано для підписання нової пари ключів сертифіката для GSAN і збережено в таких розташуваннях:

-

mcrootca rsatls <nodename> <subject_alt_names> /home/admin/key.pem /home/admin/cert.pem /usr/local/avamar/etc/key.pem /usr/local/avamar/etc/cert.pem

- Потім ці сертифікати розповсюджуються на будь-які вузли зберігання.

- Нарешті, сокет GSAN SSL перезавантажується, тому нові з'єднання з портом 29000 обслуговують повторно згенеровані сертифікати.

- Зверніть увагу, що при такому виборі внутрішній кореневий сертифікат Avamar не змінюється, тому зареєстрованим клієнтам, проксі та системам Data Domain не потрібно буде повторно реєструватися.

- Створюйте всі нові сертифікати

- Якщо встановлено цей прапорець, автоматично також буде встановлено прапорець «Генерувати лише сертифікати сервера».

- Це пов'язано з процесом, який відбувається при генерації всіх нових сертифікатів.

- У примітці від AVP говориться: «Створює mcrootca і генерує всі нові кореневі сертифікати root, TLS і EC».

- При цьому виконуються наступні дії:

- Повторна генерація внутрішнього центру кореневих сертифікатів Avamar (CA)

-

mcrootca all

- Це замінює внутрішній кореневий ЦС Avamar, що зберігається в avamar_keystore

-

/usr/local/avamar/lib/avamar_keystore

- Внутрішній кореневий сертифікат Avamar можна переглянути за допомогою наступної команди:

-

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

- Повторна генерація сертифікатів GSAN, як описано в розділі «Генерувати лише сертифікати сервера»

- Повторна генерація внутрішнього центру кореневих сертифікатів Avamar (CA)

- При такому виборі, оскільки внутрішній кореневий ЦС Avamar регенерується, зареєстровані проксі-сервери, клієнти та системи домену даних повинні бути перереєстровані , щоб отримати новий кореневий ЦС Avamar і підписаний сертифікат від Avamar MCS, що дозволяє безпечно обмінюватися даними TLS з Avamar.

- Якщо цей вибір був виконаний раніше (за допомогою importcert.sh), процедуру заміни внутрішнього кореневого центру сертифікації Avamar на внутрішній кореневий ЦС, наданий користувачем, це стирає цю конфігурацію та створює внутрішньо довірені самопідписані сертифікати Avamar. Дивіться наступну базу знань для отримання додаткової інформації, 000204629 | Авамар: Інсталюйте/замініть центр сертифікації Avamar (CA) на центр сертифікації, наданий користувачем (CA).

Коли буде готово, продовжуйте запускати пакет

.Цей пакунок можна використовувати будь-яку кількість разів, оскільки він може бути використаний для налаштування цих параметрів, коли це необхідно.

Affected Products

AvamarArticle Properties

Article Number: 000222279

Article Type: How To

Last Modified: 15 Dec 2025

Version: 7

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.