Avamar: Zarządzanie ustawieniami zabezpieczeń sesji za pomocą pakietu instalacyjnego Avinstaller (AVP)

Riepilogo: W tym artykule przedstawiono sposób zarządzania ustawieniami zabezpieczeń sesji Avamar za pomocą pakietu instalacyjnego Avinstaller (AVP).

Questo articolo si applica a

Questo articolo non si applica a

Questo articolo non è legato a un prodotto specifico.

Non tutte le versioni del prodotto sono identificate in questo articolo.

Istruzioni

UWAGA: Po uruchomieniu Session Security AVP procedura może ponownie uruchomić MCS!

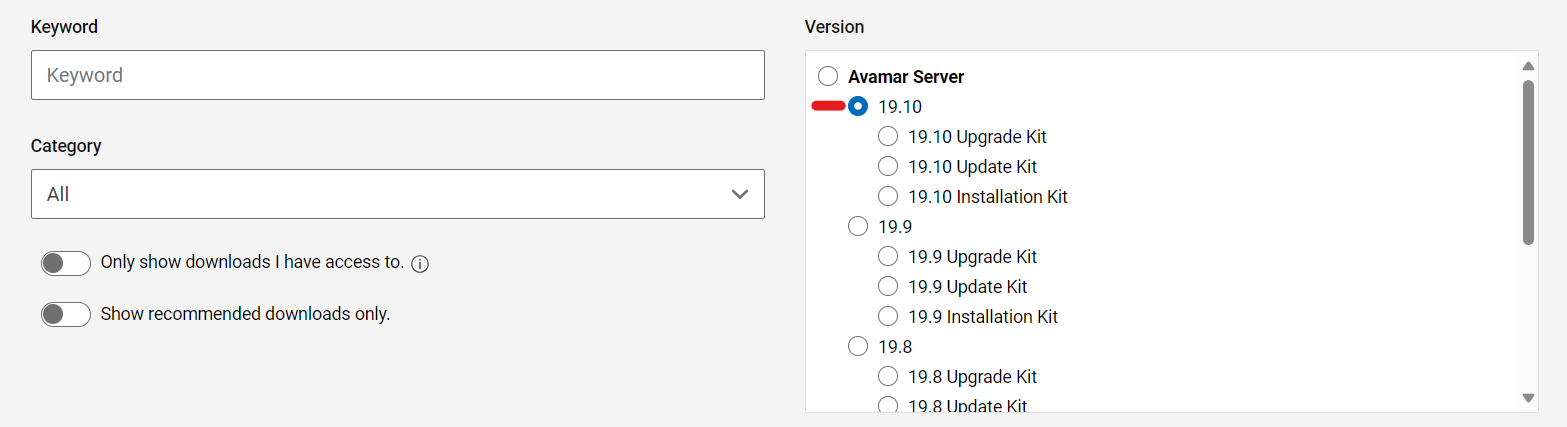

Pobierz AVP

zabezpieczeń sesjiPrzejdź do następującego łącza pomocy technicznej dla produktów firmy Dell i zaloguj się , aby wyświetlić pliki do pobrania.

Na przykład wybierz odpowiednią wersję oprogramowania Avamar.

Wyszukaj pakiet przepływu pracy konfiguracji zabezpieczeń sesji Avamar.

Kontrola wstępna przed instalacją

Przed uruchomieniem pakietu konfiguracyjnego zabezpieczeń sesji zaleca się wykonanie następujących czynności.

- Zatrzymaj wszystkie kopie zapasowe, replikację i upewnij się, że nie są uruchomione żadne prace konserwacyjne (punkt kontrolny/hfscheck/odśmiecanie pamięci).

- Sprawdź, czy na urządzeniu Avamar dostępny jest prawidłowy punkt kontrolny.

Zainstaluj zabezpieczenia sesji AVP

Po pobraniu odpowiedniego pakietu konfiguracyjnego zabezpieczeń sesji istnieją dwie opcje jego zainstalowania.

Opcja 1:

Bezpośrednio przenieś pobrany pakiet do następującego katalogu. Usługa Avinstaller wykrywa zmiany w katalogu i rozpoczyna automatyczne ładowanie pakietu do repozytorium pakietów.

/data01/avamar/repo/packages/

Opcja 2:

Przejdź do serwisu internetowego Avinstaller pod następującym linkiem:

https://<avamar_server_ip_or_hostname>/avi

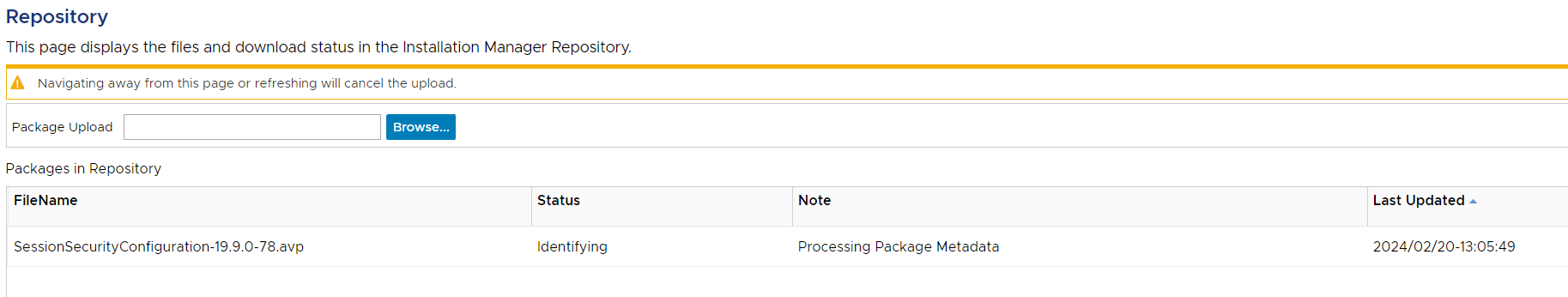

Przejdź do sekcji Repozytorium:

znajdź na komputerze lokalnym pakiet konfiguracyjny zabezpieczeń sesji.

Przetwarzanie pakietu:

Gdy jest gotowy, jego stan to "Zaakceptowano".

Przejdź do karty "Maintenance", aby uruchomić pakiet.

Zarządzaj ustawieniami

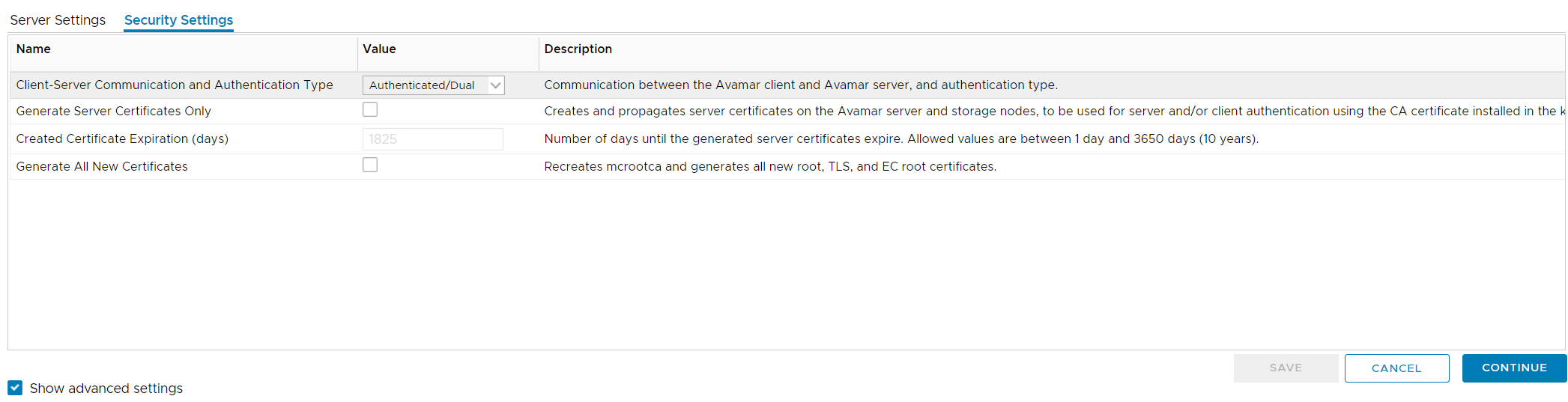

zabezpieczeń sesjiNa ekranie "Installation Setup" wybierz kartę Security Settings i zaznacz pole wyboru "Show advanced settings".

Wybór

trybuRozwijana opcja "Typ komunikacji i uwierzytelniania klient-serwer" umożliwia wybór czterech obsługiwanych trybów zabezpieczeń sesji:

- Disabled

- Mieszany-Pojedynczy

- Uwierzytelniony-pojedynczy

- Podwójne uwierzytelnianie

Więcej informacji na temat różnych trybów można znaleźć w następującym artykule bazy wiedzy:

000222278 | Avamar: Bezpieczeństwo

sesjiGeneruj certyfikaty

Istnieją dwie opcje wyboru generowania certyfikatów:

- Generuj tylko certyfikaty serwera

- Jeśli ta opcja jest zaznaczona samodzielnie, powoduje ponowne wygenerowanie tylko certyfikatów serwera GSAN.

- Notatka z AVP mówi: "Tworzy i rozpowszechnia certyfikaty serwera na serwerze Avamar i węzłach pamięci masowej, które mają być używane do uwierzytelniania serwera i/lub klienta przy użyciu certyfikatu CA zainstalowanego w magazynie kluczy".

- Wykonuje to następujące czynności na serwerze Avamar:

- Uruchom skrypt enable_secure_config.sh:

-

enable_secure_config.sh --certs

- Spowoduje to wykonanie następujących czynności:

- Eksport wewnętrznego certyfikatu głównego Avamar z magazynu kluczy Avamar:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

- Ten certyfikat główny jest zapisywany w następujących lokalizacjach:

-

/home/admin/chain.pem /usr/local/avamar/etc/chain.pem

- Następnie certyfikat główny w avamar_keystore zostanie użyty do podpisania nowej pary kluczy certyfikatu dla GSAN i zapisania go w następujących lokalizacjach:

-

mcrootca rsatls <nodename> <subject_alt_names> /home/admin/key.pem /home/admin/cert.pem /usr/local/avamar/etc/key.pem /usr/local/avamar/etc/cert.pem

- Certyfikaty te są następnie propagowane do wszystkich węzłów pamięci masowej.

- Na koniec przeładowuje się gniazdo GSAN SSL, aby nowe połączenia z portem 29000 obsługiwały zregenerowane certyfikaty.

- Należy pamiętać, że po wybraniu tego wyboru wewnętrzny certyfikat główny Avamar nie zostanie zmieniony, dlatego zarejestrowani klienci, serwery proxy i systemy Data Domain nie będą musiały ponownie rejestrować.

- Wygeneruj wszystkie nowe certyfikaty

- Zaznaczenie tego pola wyboru powoduje również automatyczne zaznaczenie pola wyboru "Generate Server Certificates Only".

- Wynika to z procesu, który zachodzi podczas generowania wszystkich nowych certyfikatów.

- Notatka z AVP mówi: "Odtwarza mcrootca i generuje wszystkie nowe certyfikaty główne, TLS i EC root".

- Spowoduje to wykonanie następujących czynności:

- Wygeneruj ponownie wewnętrzną główną instytucję certyfikującą (CA) Avamar

-

mcrootca all

- Zastępuje to wewnętrzną główną instytucję certyfikującą Avamar przechowywaną w avamar_keystore

-

/usr/local/avamar/lib/avamar_keystore

- Wewnętrzny certyfikat główny Avamar można wyświetlić za pomocą następującego polecenia:

-

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

- Wygeneruj ponownie certyfikaty GSAN zgodnie z opisem w sekcji "Generuj tylko certyfikaty serwera"

- Wygeneruj ponownie wewnętrzną główną instytucję certyfikującą (CA) Avamar

- W przypadku tej selekcji, ponieważ wewnętrzny główny urząd certyfikacji Avamar został ponownie wygenerowany, zarejestrowane serwery proxy, klienci i systemy Data Domain muszą zostać ponownie zarejestrowane w celu uzyskania nowego głównego urzędu certyfikacji Avamar i podpisanego certyfikatu z MCS Avamar, co pozwala na bezpieczną wzajemną komunikację TLS z Avamar.

- W przypadku tego wyboru, jeśli procedura zastąpienia wewnętrznego głównego urzędu certyfikacji Avamar dostarczonym przez użytkownika została wcześniej wykonana (przy użyciu importcert.sh), spowoduje to wyczyszczenie tej konfiguracji i wygenerowanie wewnętrznie zaufanych certyfikatów z podpisem własnym Avamar. Więcej informacji można znaleźć w następującym artykule bazy wiedzy: 000204629 | Avamar: Instalacja/wymiana instytucji certyfikującej (CA) Avamar na instytucję certyfikującą (CA) dostarczoną przez użytkownika.

Gdy wszystko będzie gotowe, kontynuuj uruchamianie pakietu.

Ten pakiet może być używany dowolną liczbę razy, ponieważ w razie potrzeby można go użyć do skonfigurowania tych ustawień.

Prodotti interessati

AvamarProprietà dell'articolo

Numero articolo: 000222279

Tipo di articolo: How To

Ultima modifica: 19 dic 2025

Versione: 8

Trova risposta alle tue domande dagli altri utenti Dell

Support Services

Verifica che il dispositivo sia coperto dai Servizi di supporto.