NetWorker: come importare o sostituire i certificati firmati dall'autorità di certificazione per NMC

Riepilogo: Queste istruzioni descrivono come sostituire il certificato autofirmato NetWorker predefinito con un certificato firmato dalla CA su un server NetWorker Management Console (NMC).

Istruzioni

Queste istruzioni descrivono come sostituire il certificato autofirmato NetWorker predefinito con un certificato firmato dalla CA per NetWorker Management Console (NMC). Questo articolo della Knowledge Base fornisce istruzioni per i server NMC Windows e Linux.

Il processo di sostituzione dei certificati autofirmati di NetWorker Server Authentication Service (AUTHC) e NetWorker Web User Interface (NWUI) con certificati firmati dalla CA è descritto in dettaglio nei seguenti articoli specifici del sistema operativo:

- NetWorker: Come importare o sostituire i certificati firmati dall'autorità di certificazione per "AUTHC" e "NWUI" (Linux)

- NetWorker: Come importare o sostituire i certificati firmati dall'autorità di certificazione per "AUTHC" e "NWUI" (Windows)

Certificati coinvolti:

-

<server>.csr: Richiesta di firma del certificato del server NetWorker Management Console -

<server>.key: Chiave privata del server NetWorker Management Console -

<server>.crt: Certificato firmato dalla CA del server NetWorker Management Console -

<CA>.crt: certificato radice della CA -

<ICA>.crt: certificato intermedio della CA (opzionale se disponibile)

Operazioni preliminari:

Questo processo utilizza l'utilità OpenSSL. Questa utilità viene fornita per impostazione predefinita sui sistemi operativi Linux; tuttavia, non è incluso nei sistemi Windows. Consultare l'amministratore di sistema per informazioni sull'installazione di OpenSSL. La versione richiesta di OpenSSL varia a seconda della versione di NetWorker installata.

- NetWorker da 19.9 a 19.11 richiedono openssl versione 1.1.1n

- NetWorker 19.12.0.0 (solo Linux) supporta openssl versione 3.0.14

- NetWorker 19.12.0.2 (solo Windows) supporta openssl versione 3.0.14

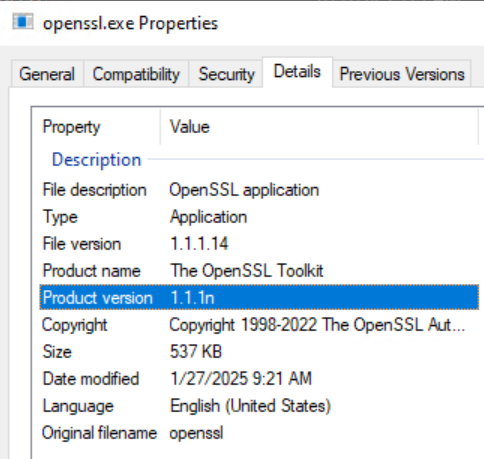

La versione di OpenSSL può essere identificata come segue:

# openssl versionWindows:

- Da Esplora file di Windows, accedere al percorso openssl.exe. Questo percorso può variare a seconda di come è stato installato OpenSSL.

- Aprire il file openssl.exe e passare alla schedaDettagli . Il campo Product Version descrive in dettaglio la versione di OpenSSL:

In alternativa, se il openssl.exe Il percorso file fa parte del sistema PATH variabile è possibile eseguire il comando 'openssl version' da e prompt dei comandi amministrativi. Se la directory contenente openssl.exe non fa parte del sistema PATH, modificare la directory (cd) al repertorio contenente openssl.exe.

Generare una chiave privata e un file CSR (richiesta di firma del certificato) da fornire alla CA.

- Sul server NMC, utilizzare l'utilità della riga di comando OpenSSL per creare il file della chiave privata del server NetWorker (

<server>.key) e il file CSR (<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- Inviare il file CSR (

<server>.csr) alla CA per generare il file di certificato firmato dalla CA (<server>.crt). La CA deve fornire il file di certificato firmato dalla CA (<server>.crt), il certificato radice (<CA>.crt) ed eventuali certificati CA intermedi (<ICA>.crt).

Server NetWorker Management Console (NMC) per Linux:

- Ottenere i certificati firmati dalla CA in singoli file di chiave o in un singolo file in formato PFX.

- Se i certificati firmati dalla CA si trovano in un singolo file PFX, la chiave privata e il certificato firmato dalla CA possono essere estratti come con lo strumento OpenSSL (Windows potrebbe non avere OpenSSL installato, può essere installato separatamente).

.crt e .key file con il percorso file completo, inclusi il nome file del certificato e i file chiave di conseguenza.

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Verificare l'integrità del server.key e server.crt.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. Convertire la chiave privata, il certificato del server firmato dalla CA, la CA radice (ed eventuali certificati intermedi) in formato PEM.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

server.key.pemRadice CA.crt, il certificato intermedio (se applicabile) e il certificato del server firmato nel cakey.pem file per NMC:

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- Arrestare il server NMC

gstServizio:

# systemctl stop gst

- Creare una copia del file esistente

cakey.pemfile, quindi sostituire il file predefinito con il file creato nel passaggio 2, D.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- Creare una copia del file

server.crteserver.keyfile, quindi sostituisci i file originali con quelli firmatiserver.crteserver.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

nsrnmc) con tecnologia 600 Autorizzazioni.

- Avviare la funzione del server NMC

gstServizio:

# systemctl start gst

- Monitorare il file /opt/lgtonmc/logs/gstd.raw del server NMC per individuare eventuali errori.

NetWorker: Come utilizzare nsr_render_log per eseguire il rendering .raw file di log

Verifica:

Quando il server NMC gst confronta l'impronta digitale del certificato firmato dalla CA con l'impronta digitale del certificato di NMC gst Porta di servizio (9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

L'impronta digitale SHA256 di questi due comandi deve corrispondere.

Esempio:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Server Windows NetWorker Management Console (NMC):

- Ottenere i certificati firmati dalla CA in singoli file di chiave o in un singolo file in formato PFX.

- Se i certificati firmati dalla CA si trovano in un singolo file PFX, la chiave privata e il certificato firmato dalla CA possono essere estratti come con lo strumento OpenSSL (Windows in genere non ha OpenSSL installato, ma può essere installato separatamente).

.crt e .key file con il percorso file completo, inclusi il nome file del certificato e i file chiave di conseguenza.

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Verificare l'integrità del server.key e server.crt.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. Convertire la chiave privata, il certificato del server firmato dalla CA, la CA radice (ed eventuali certificati intermedi) in formato PEM.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

server.key.pem e sever.crt.pem nel cakey.pem per NMC. A tale scopo si consiglia di utilizzare il seguente comando PowerShell:

PS C:\tmp> Get-Content server.key.pem,server.crt.pem | Out-File cakey.pem -Encoding ascii

-Encoding ascii non è impostato, è possibile che si verifichi il seguente problema: NetWorker: Il server NMC di Windows non riesce ad avviare il servizio GSTD dopo la sostituzione dei certificati

- Arrestare il server NMC

gstServizio:

net stop gstd

- Creare una copia dell'originale

cakey.pem, quindi inserire la CA combinata firmatacakey.pemal suo posto:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- Creare una copia del file

server.crteserver.keyfile, quindi sostituisci i file originali con quelli firmatiserver.crteserver.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- Avviare la funzione del server NMC

gstServizio:

net start gstd

- Monitorare C :\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw del server NMC per rilevare eventuali errori.

NetWorker: Come utilizzare nsr_render_log per eseguire il rendering .raw file di log

Verifica:

Quando il server NMC gst confronta l'impronta digitale del certificato firmato dalla CA con l'impronta digitale del certificato di NMC gst Porta di servizio (9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

L'impronta digitale SHA256 di questi due comandi deve corrispondere.

Esempio:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

Informazioni aggiuntive

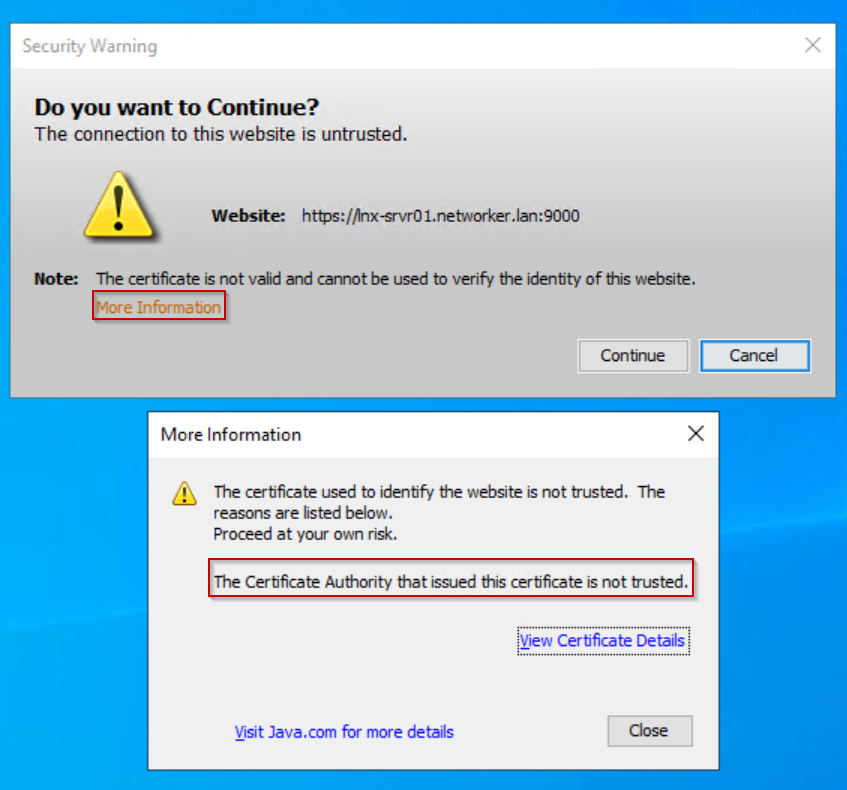

Anche dopo che il certificato autofirmato di NMC è stato sostituito con un certificato firmato dalla CA, è possibile che venga visualizzato il seguente avviso durante la connessione a un server NMC dal launcher di NMC:

Cliccare su "View Certificate Details". I dettagli del certificato confermano che viene utilizzato il certificato firmato dalla CA.

L'avviso viene visualizzato perché il certificato firmato non è presente nei certificati radice attendibili del client NMC.

Questa avvertenza può essere ignorata; Facoltativamente, il certificato firmato dalla CA del server NMC può anche essere importato nei certificati radice attendibili del client NMC:

- Inserire il certificato firmato dalla CA del server NMC (<server.crt>) sull host client NMC in una cartella di propria scelta.

- Aprire le proprietà del certificato firmato dall'autorità di certificazione.

- Cliccare su Install Certificate.

- Selezionare Computer locale.

- Selezionare Inserisci tutti i certificati nel seguente archivio.

- Cliccare su Browse.

- Selezionare Autorità di certificazione radice attendibili, quindi fare clic su OK.

- Cliccare su Next (Avanti).

- Cliccare su Finish.

- Viene visualizzato un messaggio che indica se l'importazione non è riuscita o è stata eseguita correttamente. Cliccare su OK.

- Nelle proprietà del certificato firmato dall'autorità di certificazione cliccare su OK.

Al successivo avvio di NMC, l'avviso di sicurezza non viene visualizzato.