NetWorker: Slik importerer eller erstatter du signerte sertifikater fra sertifiseringsinstanser for NMC

Sammendrag: Disse instruksjonene beskriver hvordan du erstatter et NetWorker selvsignert NetWorker-sertifikat med et CA-signert sertifikat på en NMC-server (NetWorker Management Console).

Instruksjoner

Disse instruksjonene beskriver hvordan du erstatter et standard NetWorker selvsignert sertifikat med et CA-signert sertifikat for NetWorker Management Console (NMC). Denne kunnskapsartikkelen inneholder instruksjoner for både Windows- og Linux NMC-servere.

Prosessen for å erstatte NetWorker server authentication service (AUTHC) og NetWorker Web User Interface (NWUI)-signerte sertifikater med CA-signerte sertifikater er beskrevet i følgende operativsystemspesifikke artikler:

- NetWorker: Slik importerer eller erstatter du signerte sertifikater fra sertifiseringsinstanser for "AUTHC" og "NWUI" (Linux)

- NetWorker: Slik importerer eller erstatter du signerte sertifikater fra sertifiseringsinstanser for "AUTHC" og "NWUI" (Windows)

Sertifikater involvert:

-

<server>.csr: Forespørsel om sertifikatsignering for NetWorker Management Console-server -

<server>.key: NetWorker Management Console Privat nøkkel for server -

<server>.crt: NetWorker Management Console Server CA-signert sertifikat -

<CA>.crt: CA-rotsertifikat -

<ICA>.crt: Mellomliggende CA-sertifikat (valgfritt hvis det er tilgjengelig)

Før du begynner:

Denne prosessen bruker OpenSSL-verktøyet. Dette verktøyet leveres som standard på Linux-operativsystemer; er imidlertid ikke inkludert på Windows-systemer. Kontakt systemadministratoren angående installering av OpenSSL. Den nødvendige versjonen av OpenSSL varierer avhengig av hvilken NetWorker-versjon som er installert.

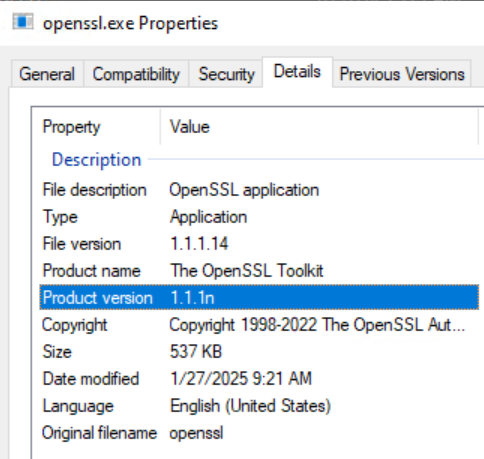

- NetWorker 19.9 til og med 19.11 krever openssl-versjon 1.1.1n

- NetWorker 19.12.0.0 (Linux only) støtter openssl versjon 3.0.14

- NetWorker 19.12.0.2 (kun Windows) støtter openssl versjon 3.0.14

OpenSSL-versjonen kan identifiseres som følger:

# openssl versionWindows:

- Fra Windows Filutforsker går du til den openssl.exe plasseringen. Denne banen kan variere avhengig av hvordan OpenSSL ble installert.

- Åpne openssl.exe filen og gå til Details fanen. Feltet Produktversjon beskriver OpenSSL-versjonen:

Alternativt hvis openssl.exe Filbanen er en del av systemet PATH variabelen du kan kjøre 'openssl version'kommando fra og administrativ ledetekst. Hvis katalogen inneholder openssl.exe ikke er en del av systemet PATH, endre katalog (cd) til katalogen som inneholder openssl.exe.

Generer en privat nøkkel og en forespørsel om sertifikatsignering (CSR)-fil som du kan sende til sertifiseringsinstansen.

- På NMC-serveren bruker du kommandolinjeverktøyet OpenSSL til å opprette en privat nøkkelfil for NetWorker-serveren (

<server>.key) og CSR-fil (<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- Send CSR-filen (

<server>.csr) til sertifiseringsinstansen for å generere den CA-signerte sertifikatfilen (<server>.crt). Sertifiseringsinstansen skal levere den CA-signerte sertifikatfilen (<server>.crt), rotsertifikatet (<CA>.crt), og eventuelle mellomliggende CA-sertifikater (<ICA>.crt).

Linux NetWorker Management Console-servere (NMC):

- Få CA-signerte sertifikater i enten individuelle nøkkelfiler eller en enkelt fil i PFX-format.

- Hvis CA-signerte sertifikater er i én enkelt PFX-fil, kan privatnøkkelen og CA-signert sertifikat pakkes ut som med OpenSSL-verktøyet (Windows har kanskje ikke OpenSSL installert, det kan installeres separat).

.crt og .key filer med hele filbanen, inkludert filnavnet på sertifikatet og nøkkelfiler tilsvarende.

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Verifisere integriteten til server.key og server.crt.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. Konverter privat nøkkel, CA-signert serversertifikat, rot-CA (og eventuelle mellomliggende sertifikater) til PEM-format.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

server.key.pemRoten CA.crt, mellomliggende sertifikat (hvis aktuelt) og signert serversertifikat i cakey.pem fil for NMC:

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- Slå av NMC-serverens

gstTjenesten:

# systemctl stop gst

- Lag en kopi av det eksisterende

cakey.pem-filen, og erstatt deretter standardfilen med filen som ble opprettet i trinn 2, D.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- Lag en kopi av NMC-serverens

server.crtogserver.key-filer, og erstatt deretter originalfilene med de signerteserver.crtogserver.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

nsrnmc) med 600 Tillatelser.

- Start NMC-serverens

gstTjenesten:

# systemctl start gst

- Overvåk NMC-tjenerens /opt/lgtonmc/logs/gstd.raw for eventuelle feil.

NetWorker: Slik bruker du nsr_render_log til å gjengi .raw loggfil

Verifisering:

Når NMC-serveren er gst tjenesten kjører, sammenligner du fingeravtrykket til det CA-signerte sertifikatet med sertifikatfingeravtrykket til NMCs gst Serviceport (9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

SHA256-fingeravtrykket til disse to kommandoene skal samsvare.

Eksempel:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Windows NetWorker Management Console-servere (NMC):

- Få CA-signerte sertifikater i enten individuelle nøkkelfiler eller en enkelt fil i PFX-format.

- Hvis CA-signerte sertifikater er i en enkelt PFX-fil, kan privatnøkkelen og CA-signert sertifikat trekkes ut som med OpenSSL-verktøyet (Windows har vanligvis ikke OpenSSL installert, det kan installeres separat).

.crt og .key filer med hele filbanen, inkludert filnavnet på sertifikatet og nøkkelfiler tilsvarende.

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Verifisere integriteten til server.key og server.crt.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. Konverter privat nøkkel, CA-signert serversertifikat, rot-CA (og eventuelle mellomliggende sertifikater) til PEM-format.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

server.key.pem og sever.crt.pem inn i cakey.pem fil for NMC. Det anbefales å bruke følgende PowerShell-kommando for dette:

PS C:\tmp> Get-Content server.key.pem,server.crt.pem | Out-File cakey.pem -Encoding ascii

-Encoding ascii ikke er angitt, kan følgende problem oppstå: NetWorker: Windows NMC-serveren starter ikke GSTD-tjenesten etter at sertifikatene er erstattet

- Slå av NMC-serverens

gstTjenesten:

net stop gstd

- Lag en kopi av originalen

cakey.pem, og plasser deretter den kombinerte CA-signertecakey.pemi stedet:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- Lag en kopi av NMC-serverens

server.crtogserver.key-filer, og erstatt deretter originalfilene med de signerteserver.crtogserver.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- Start NMC-serverens

gstTjenesten:

net start gstd

- Overvåk NMC-serverens C:\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw for eventuelle feil.

NetWorker: Slik bruker du nsr_render_log til å gjengi .raw loggfil

Verifisering:

Når NMC-serveren er gst tjenesten kjører, sammenligner du fingeravtrykket til det CA-signerte sertifikatet med sertifikatfingeravtrykket til NMCs gst Serviceport (9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

SHA256-fingeravtrykket til disse to kommandoene skal samsvare.

Eksempel:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

Tilleggsinformasjon

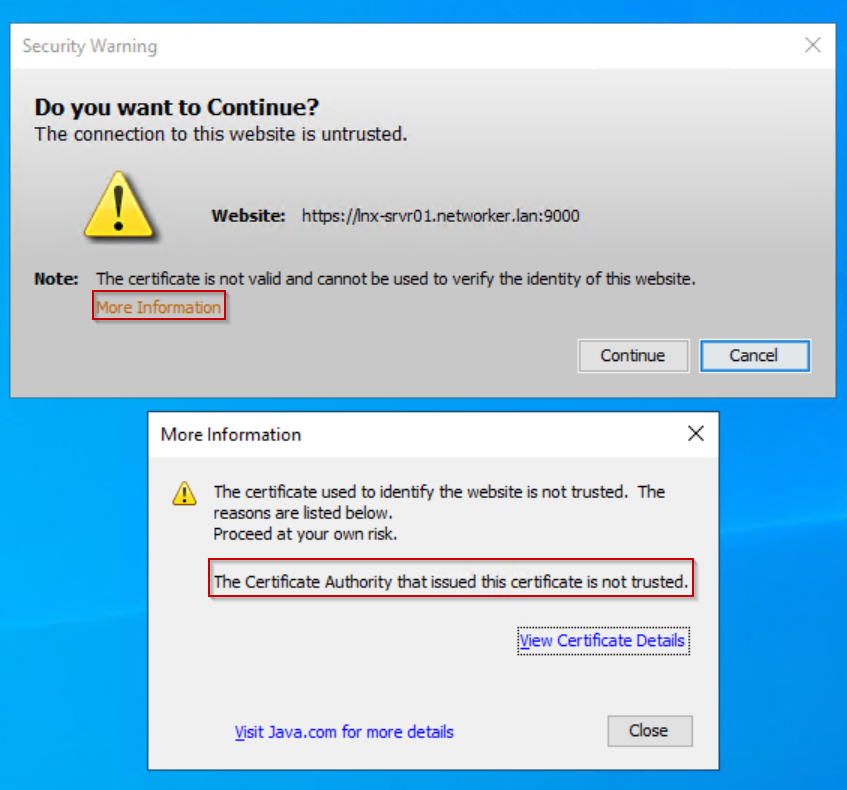

Selv etter at NMCs selvsignerte sertifikat er erstattet med et CA-signert sertifikat, kan du se følgende advarsel under tilkobling til en NMC-server fra NMC-startprogrammet:

Klikk på "Vis sertifikatdetaljer." Sertifikatdetaljene validerer at CA-signert sertifikat brukes.

Advarselen vises fordi det signerte sertifikatet mangler i NMC-klientens klarerte rotsertifikater.

Denne advarselen kan ignoreres. NMC-serverens CA-signerte sertifikat kan eventuelt også importeres til NMC-klientens klarerte rotsertifikater:

- Legg NMC-serverens CA-signerte sertifikat (<server.crt>) på NMC-klientverten i en mappe du velger.

- Åpne egenskapene for CA-signert sertifikat.

- Klikk Installer sertifikat.

- Velg Lokal maskin.

- Velg Plasser alle sertifikater i følgende lager.

- Klikk på Bla gjennom.

- Velg Klarerte rotsertifiseringsinstanser, og klikk deretter OK.

- Klikk på Next (Neste).

- Klikk på Finish (Fullfør).

- Det vises en melding om at hvis importen mislyktes eller var vellykket, klikker du OK.

- I egenskapene for CA-signert sertifikat klikker du OK.

Under neste NMC-lansering vises ikke sikkerhetsadvarselen.