Skanowanie luk w zabezpieczeniach wykryło luki HSTS w wyszukiwarce w wersji Search 19.6.3.4628

Podsumowanie: Ten artykuł zawiera obejście luki w zabezpieczeniach "Brak HSTS na serwerze HTTPS (RFC 6797)" wykrytej podczas wyszukiwania portów 442 i 445.

Ten artykuł dotyczy

Ten artykuł nie dotyczy

Ten artykuł nie jest powiązany z żadnym konkretnym produktem.

Nie wszystkie wersje produktu zostały zidentyfikowane w tym artykule.

Objawy

Urządzenie Integrated Data Protection Appliance w wersji 2.7.6 jest dostarczane z wyszukiwarką w wersji 19.6.3.4628 i dotyczy tego urządzenia.

Protokół HTTP Strict Transport Security (HSTS) był domyślnie wymuszany w przeglądarce w wersji 19.6.3.4628 dla portu 443, ale nie dla portów 442 i 445.

Protokół HTTP Strict Transport Security (HSTS) był domyślnie wymuszany w przeglądarce w wersji 19.6.3.4628 dla portu 443, ale nie dla portów 442 i 445.

Przyczyna

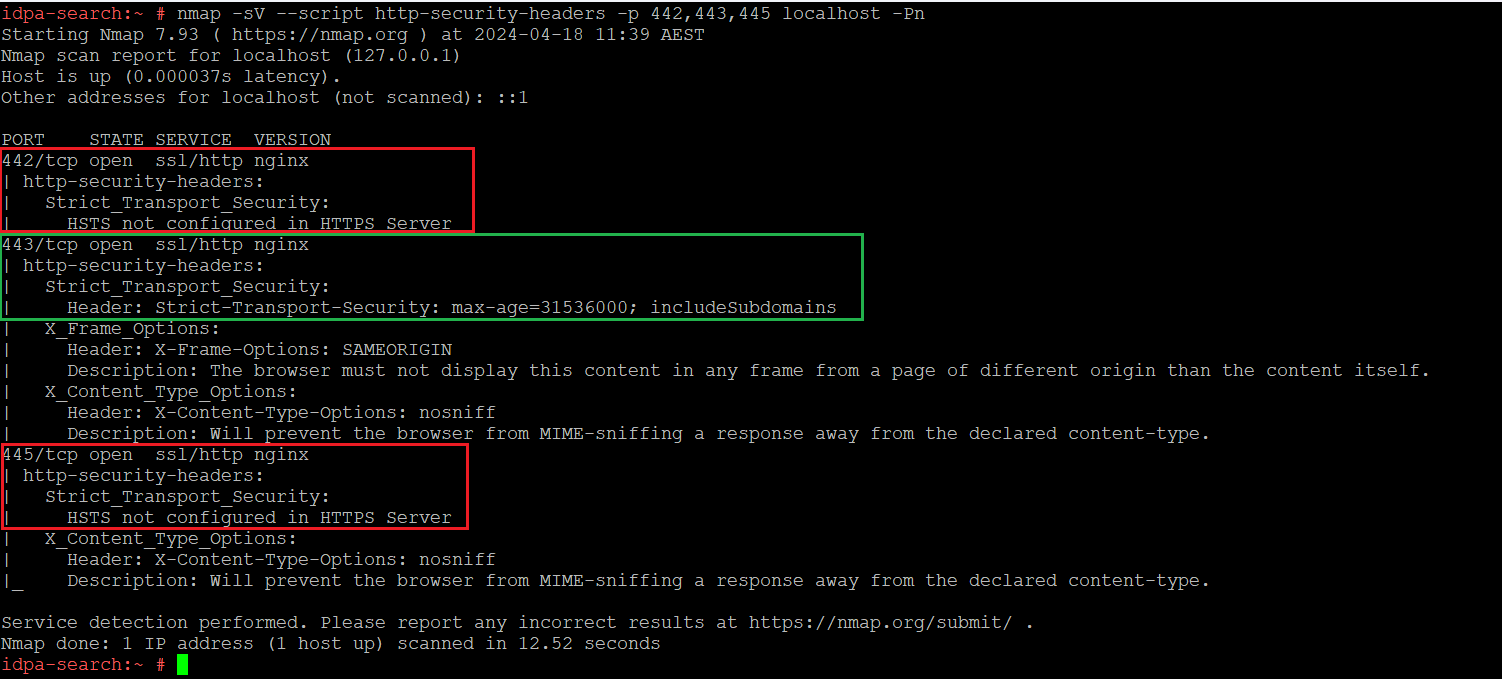

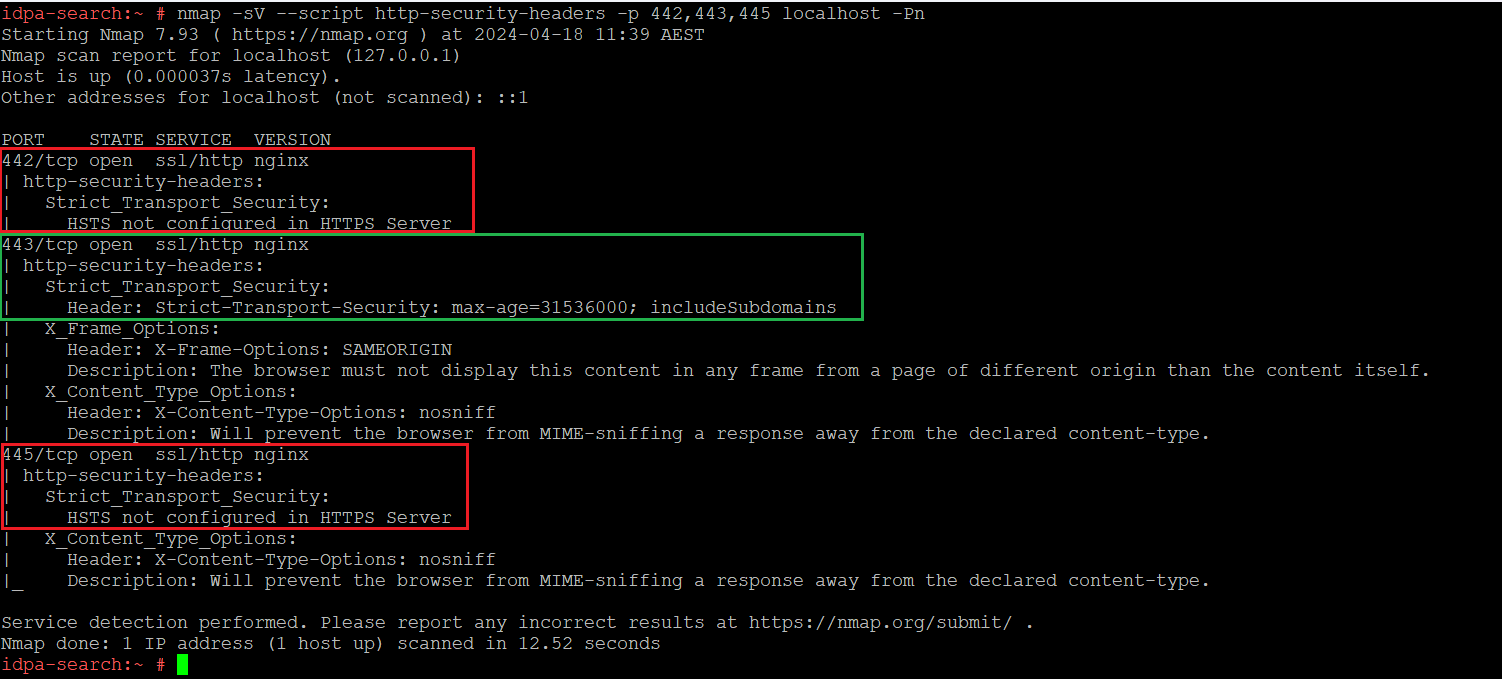

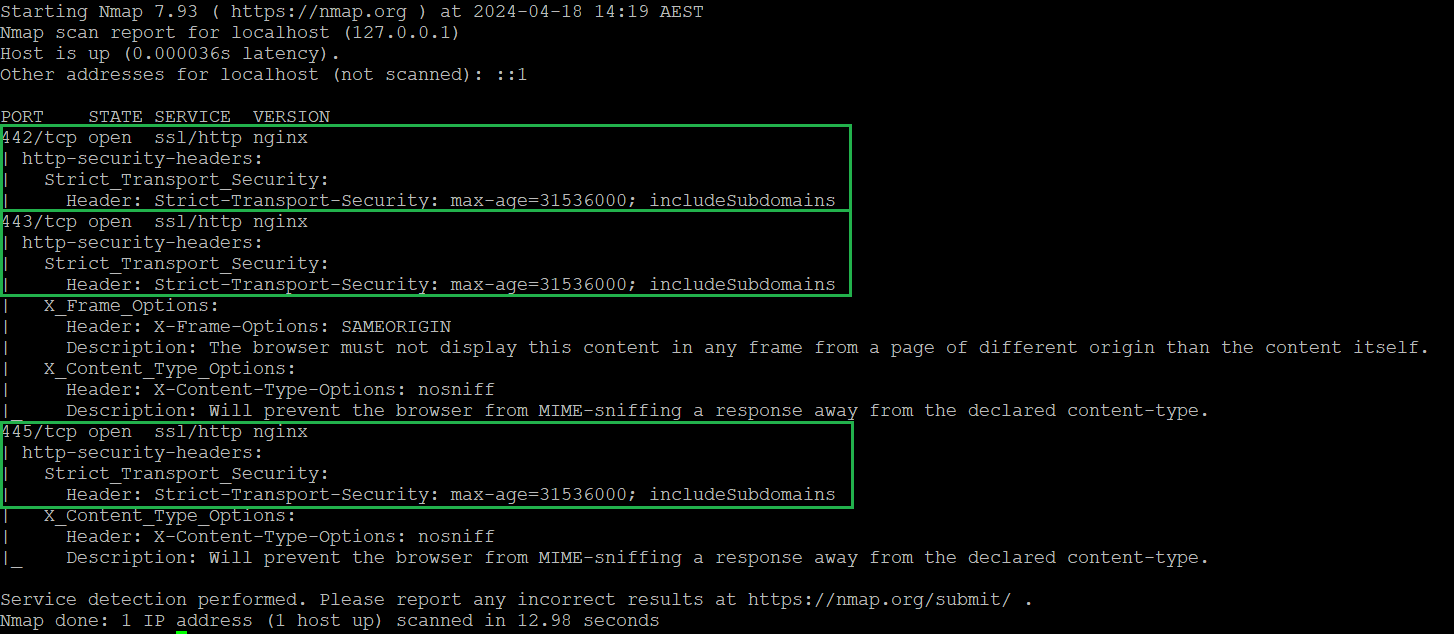

Poniższy wynik Nmapa pokazuje, że porty 442 i 445 nie mają skonfigurowanego HTTP Strict Transport Security (HSTS).

Rysunek 1. Skanowanie portów pokazuje, że HSTS nie jest domyślnie skonfigurowany na portach 442 i 445.

Uwaga: Nmap nie jest zainstalowany w wyszukiwarce. Instalacja Nmapa w tym przypadku jest przeznaczona wyłącznie do celów demonstracyjnych.

Rysunek 1. Skanowanie portów pokazuje, że HSTS nie jest domyślnie skonfigurowany na portach 442 i 445.

Rozwiązanie

Wykonaj następujące kroki, aby rozwiązać problem:

1. Otwórz sesję PuTTY do węzła kontrolnego indeksu Search i zaloguj się jako użytkownik "root".

2. Zmień katalog roboczy na "/etc/nginx" za pomocą następującego polecenia:

3. Utwórz kopię bieżącego pliku "nginx.cis.conf":

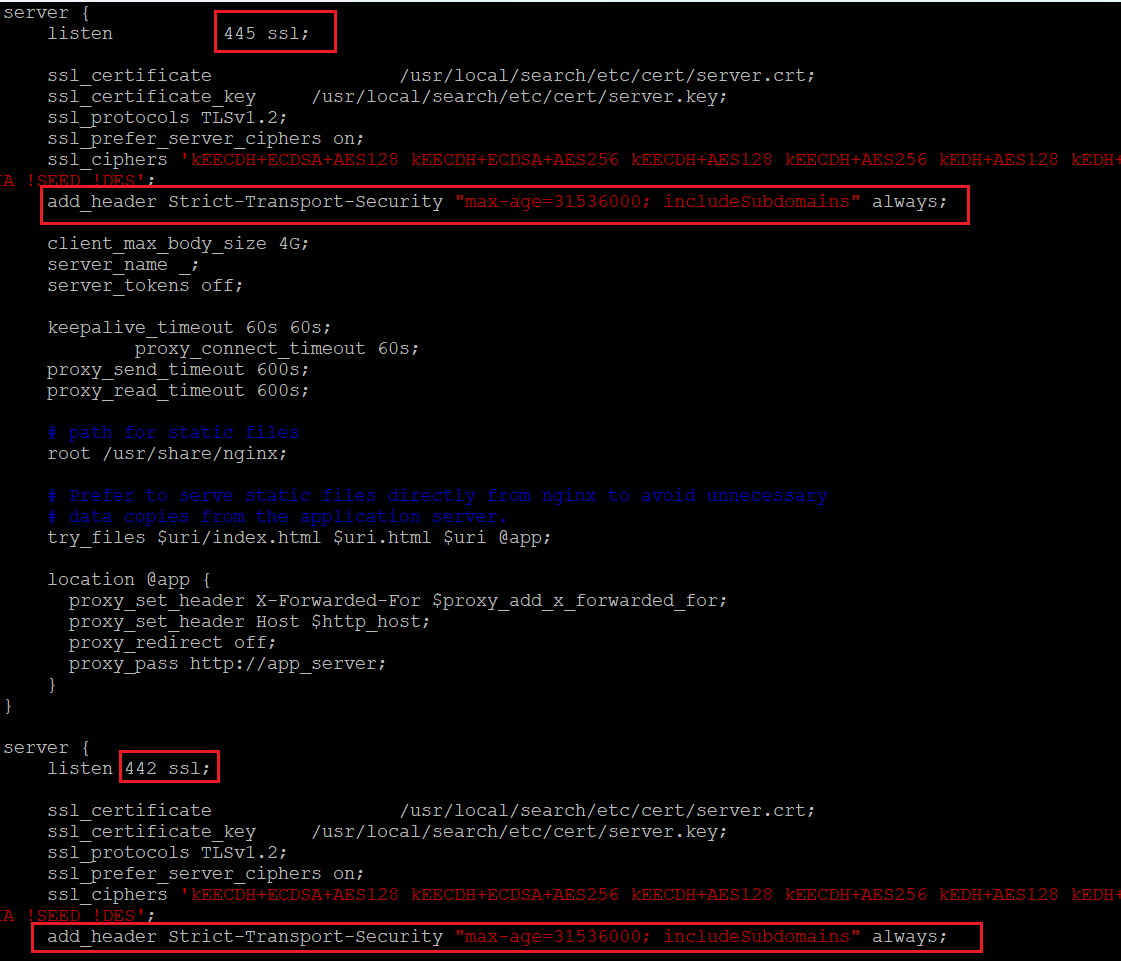

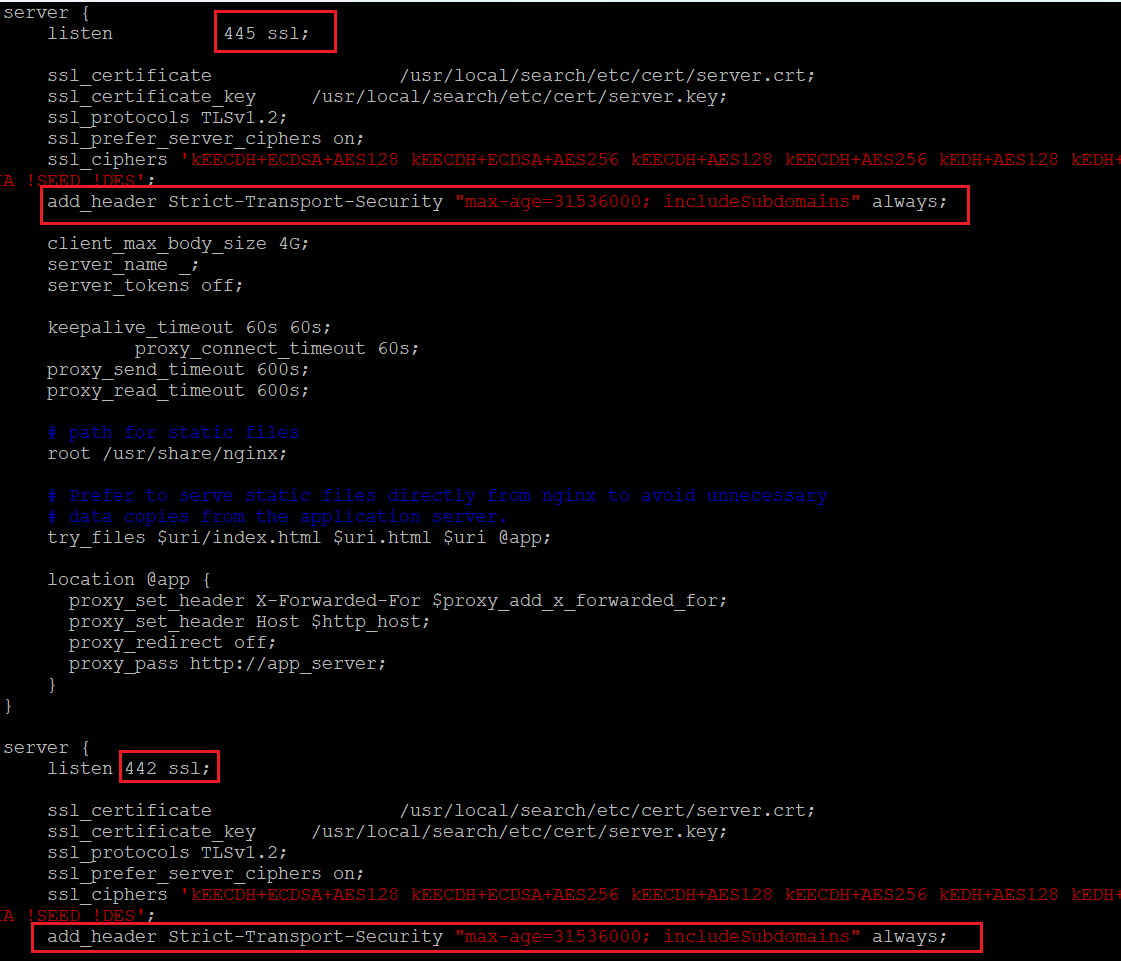

4. Zaktualizuj plik "nginx.cis.conf", dodając następujący wiersz poniżej wierszy "ssl_ciphers". Istnieją dwie lokalizacje, które należy zaktualizować:

Rysunek 2. Jak powinien wyglądać plik nginx.cis.conf po edycji

5. Uruchom ponownie serwer Search.

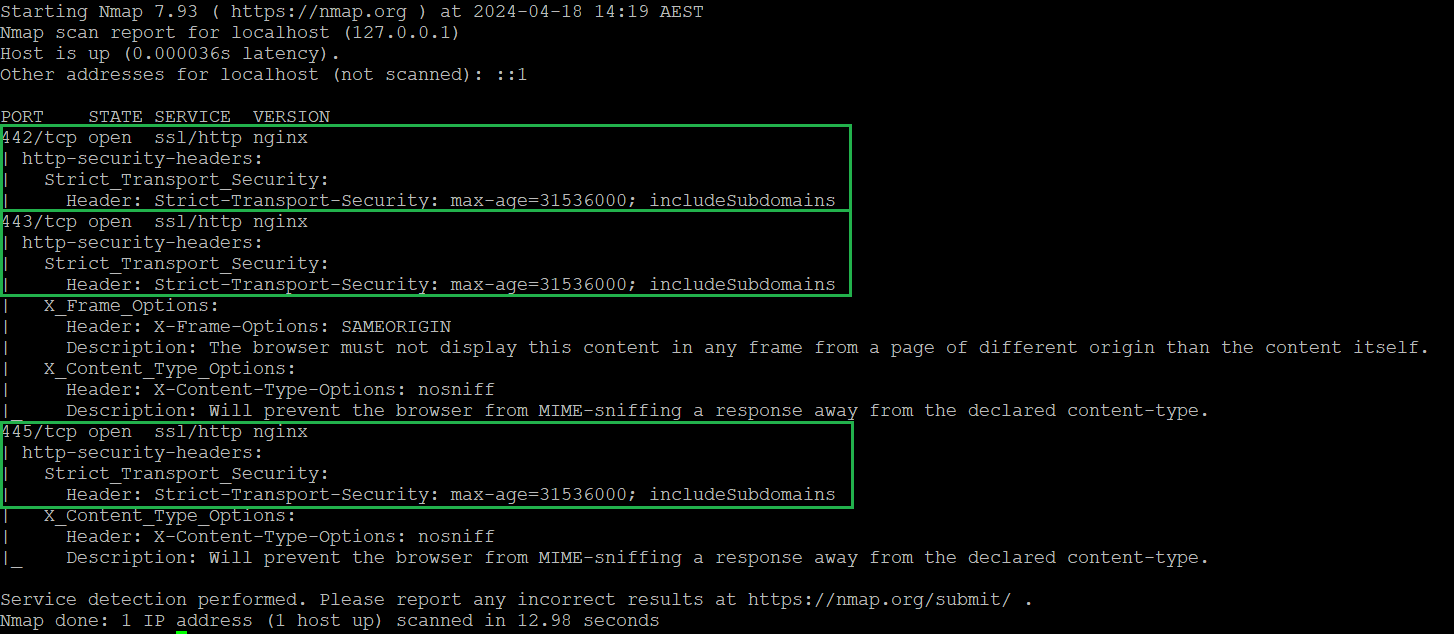

6. Po zakończeniu wyszukiwania po ponownym uruchomieniu porty 442 i 445 powinny mieć skonfigurowane ścisłe zabezpieczenia transportu HTTP.

Rysunek 3. Przykład pokazujący, że po zaimplementowaniu obejścia porty 442 i 445 powinny mieć włączone ścisłe zabezpieczenia transportu HTTP.

1. Otwórz sesję PuTTY do węzła kontrolnego indeksu Search i zaloguj się jako użytkownik "root".

2. Zmień katalog roboczy na "/etc/nginx" za pomocą następującego polecenia:

cd /etc/nginx

3. Utwórz kopię bieżącego pliku "nginx.cis.conf":

cp nginx.cis.conf nginx.cis.conf.default

4. Zaktualizuj plik "nginx.cis.conf", dodając następujący wiersz poniżej wierszy "ssl_ciphers". Istnieją dwie lokalizacje, które należy zaktualizować:

add_header Strict-Transport-Security "max-age=31536000; includeSubdomains" always;

Rysunek 2. Jak powinien wyglądać plik nginx.cis.conf po edycji

5. Uruchom ponownie serwer Search.

systemctl reboot

6. Po zakończeniu wyszukiwania po ponownym uruchomieniu porty 442 i 445 powinny mieć skonfigurowane ścisłe zabezpieczenia transportu HTTP.

Rysunek 3. Przykład pokazujący, że po zaimplementowaniu obejścia porty 442 i 445 powinny mieć włączone ścisłe zabezpieczenia transportu HTTP.

Produkty, których dotyczy problem

Data Protection Search, PowerProtect Data Protection Appliance, PowerProtect DP4400, Data Protection Search, PowerProtect DP5300, PowerProtect DP5800, PowerProtect DP8300, PowerProtect DP8800, Integrated Data Protection Appliance Family

, Integrated Data Protection Appliance Software, PowerProtect DP5900, PowerProtect DP8400, PowerProtect DP8900

...

Właściwości artykułu

Numer artykułu: 000224261

Typ artykułu: Solution

Ostatnia modyfikacja: 05 sie 2025

Wersja: 3

Znajdź odpowiedzi na swoje pytania u innych użytkowników produktów Dell

Usługi pomocy technicznej

Sprawdź, czy Twoje urządzenie jest objęte usługą pomocy technicznej.