NetWorker: Jak zaimportować lub zastąpić certyfikaty podpisane przez urząd certyfikacji dla NMC

Podsumowanie: W tych instrukcjach opisano sposób zastąpienia domyślnego certyfikatu NetWorker z podpisem własnym certyfikatem certyfikatem podpisanym przez instytucję certyfikującą na serwerze NetWorker Management Console (NMC). ...

Instrukcje

W tych instrukcjach opisano sposób zastąpienia domyślnego certyfikatu NetWorker z podpisem własnym certyfikatem certyfikatem podpisanym przez instytucję certyfikującą dla konsoli NetWorker Management Console (NMC). Ten artykuł bazy wiedzy zawiera instrukcje dotyczące serwerów NMC z systemem Windows i Linux.

Proces zastępowania certyfikatów z podpisem własnym NetWorker Server Authentication Service (AUTHC) i NetWorker Web User Interface (NWUI) certyfikatami podpisanymi przez CA został szczegółowo opisany w następujących artykułach specyficznych dla systemu operacyjnego:

- NetWorker: Importowanie lub wymiana certyfikatów podpisanych przez urząd certyfikacji dla "AUTHC" i "NWUI" (Linux)

- NetWorker: Importowanie lub zastępowanie certyfikatów podpisanych przez urząd certyfikacji dla "AUTHC" i "NWUI" (Windows)

Związane z tym certyfikaty:

-

<server>.csr: Żądanie podpisania certyfikatu serwera konsoli zarządzającej NetWorker Management Console -

<server>.key: Klucz prywatny serwera konsoli zarządzającej NetWorker Management Console -

<server>.crt: Certyfikat serwera NetWorker Management Console podpisany przez instytucję certyfikującą -

<CA>.crt: Certyfikat główny CA -

<ICA>.crt: Certyfikat pośredni CA (opcjonalny, jeśli jest dostępny)

Przed rozpoczęciem:

Ten proces wykorzystuje narzędzie OpenSSL. To narzędzie jest domyślnie dostarczane w systemach operacyjnych Linux; jednak nie jest uwzględniony w systemach Windows. Skonsultuj się z administratorem systemu w sprawie instalacji OpenSSL. Wymagana wersja OpenSSL różni się w zależności od zainstalowanej wersji NetWorker.

- NetWorker od 19.9 do 19.11 wymaga openssl w wersji 1.1.1n

- NetWorker 19.12.0.0 (tylko Linux) obsługuje openssl w wersji 3.0.14

- NetWorker 19.12.0.2 (tylko Windows) obsługuje openssl w wersji 3.0.14

Wersję OpenSSL można zidentyfikować w następujący sposób:

# openssl versionWindows:

- Z Eksploratora plików systemu Windows przejdź do lokalizacji openssl.exe. Ta ścieżka może się różnić w zależności od sposobu instalacji OpenSSL.

- Otwórz plik openssl.exe i przejdź do zakładki Details . Pole Wersja produktu zawiera szczegółowe informacje o wersji OpenSSL:

Alternatywnie, jeśli openssl.exe Ścieżka pliku jest częścią systemu PATH zmienna, którą możesz uruchomić 'openssl version' z i Wiersz poleceń administratora. Jeśli katalog zawierający openssl.exe nie jest częścią systemu PATH, zmień katalog (cd) do katalogu zawierającego openssl.exe.

Wygeneruj klucz prywatny i plik żądania podpisania certyfikatu (CSR), aby dostarczyć je do urzędu certyfikacji.

- Na serwerze NMC użyj narzędzia wiersza poleceń OpenSSL, aby utworzyć plik klucza prywatnego serwera NetWorker (

<server>.key) i plik CSR (<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- Wyślij plik CSR (

<server>.csr) do urzędu certyfikacji, aby wygenerować plik certyfikatu podpisanego przez instytucję certyfikującą (<server>.crt). Urząd certyfikacji powinien dostarczyć plik certyfikatu podpisanego przez instytucję certyfikującą (<server>.crt), certyfikat główny (<CA>.crt) oraz wszelkie pośrednie certyfikaty urzędu certyfikacji (<ICA>.crt).

Serwery Linux NetWorker Management Console (NMC):

- Pobierz certyfikaty podpisane przez instytucję certyfikującą w pojedynczych plikach kluczy lub pojedynczym pliku w formacie PFX.

- Jeśli certyfikaty podpisane przez urząd certyfikacji znajdują się w jednym pliku PFX, klucz prywatny i certyfikat podpisany przez urząd certyfikacji można wyodrębnić tak jak w przypadku narzędzia OpenSSL (system Windows może nie mieć zainstalowanego OpenSSL, można go zainstalować oddzielnie).

.crt i .key pliki z pełną ścieżką pliku, w tym nazwą pliku certyfikatu i odpowiednio plikami kluczy.

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Zweryfikuj integralność server.key i server.crt.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. Przekonwertuj klucz prywatny, certyfikat serwera podpisany przez instytucję certyfikującą, główny urząd certyfikacji (i wszelkie certyfikaty pośrednie) na format PEM.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

server.key.pemGłównego CA.crt, certyfikat pośredni (jeśli dotyczy) i podpisany certyfikat serwera w cakey.pem plik dla NMC:

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- Wyłącz serwer NMC

gstUsługi:

# systemctl stop gst

- Utwórz kopię istniejącego

cakey.pem, a następnie zastąp domyślny plik plikiem utworzonym w kroku 2, D.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- Wykonaj kopię danych serwera NMC

server.crtiserver.keyplików, a następnie zastąp oryginalne pliki podpisanym plikiemserver.crtiserver.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

nsrnmc) z 600 Uprawnienia.

- Uruchom serwer NMC

gstUsługi:

# systemctl start gst

- Monitoruj plik /opt/lgtonmc/logs/gstd.raw serwera NMC pod kątem błędów.

NetWorker: Jak używać nsr_render_log do renderowania pliku dziennika .raw

Weryfikacja:

Gdy serwer NMC gst usługa jest uruchomiona, porównaj odcisk palca certyfikatu podpisanego przez instytucję certyfikującą z odciskiem palca NMC gst Port serwisowy (9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

Odcisk palca SHA256 tych dwóch poleceń powinien być zgodny.

Przykład:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Serwery Windows NetWorker Management Console (NMC):

- Pobierz certyfikaty podpisane przez instytucję certyfikującą w pojedynczych plikach kluczy lub pojedynczym pliku w formacie PFX.

- Jeśli certyfikaty podpisane przez urząd certyfikacji znajdują się w jednym pliku PFX, klucz prywatny i certyfikat podpisany przez urząd certyfikacji można wyodrębnić tak jak w przypadku narzędzia OpenSSL (system Windows zazwyczaj nie ma zainstalowanego oprogramowania OpenSSL, można je zainstalować oddzielnie).

.crt i .key pliki z pełną ścieżką pliku, w tym nazwą pliku certyfikatu i odpowiednio plikami kluczy.

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Zweryfikuj integralność server.key i server.crt.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. Przekonwertuj klucz prywatny, certyfikat serwera podpisany przez instytucję certyfikującą, główny urząd certyfikacji (i wszelkie certyfikaty pośrednie) na format PEM.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

server.key.pem i sever.crt.pem w cakey.pem dla NMC. W tym celu zaleca się użycie następującego polecenia PowerShell:

PS C:\tmp> Get-Content server.key.pem,server.crt.pem | Out-File cakey.pem -Encoding ascii

-Encoding ascii nie jest ustawiona, można zaobserwować następujący problem: NetWorker: Serwer NMC systemu Windows nie uruchamia usługi GSTD po zastąpieniu certyfikatów

- Wyłącz serwer NMC

gstUsługi:

net stop gstd

- Zrób kopię oryginału

cakey.pem, a następnie umieść połączony urząd certyfikacji podpisanycakey.pemW jego miejsce:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- Wykonaj kopię danych serwera NMC

server.crtiserver.keyplików, a następnie zastąp oryginalne pliki podpisanym plikiemserver.crtiserver.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- Uruchom serwer NMC

gstUsługi:

net start gstd

- Monitoruj serwer NMC C :\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw pod kątem błędów.

NetWorker: Jak używać nsr_render_log do renderowania pliku dziennika .raw

Weryfikacja:

Gdy serwer NMC gst usługa jest uruchomiona, porównaj odcisk palca certyfikatu podpisanego przez instytucję certyfikującą z odciskiem palca NMC gst Port serwisowy (9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

Odcisk palca SHA256 tych dwóch poleceń powinien być zgodny.

Przykład:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

Dodatkowe informacje

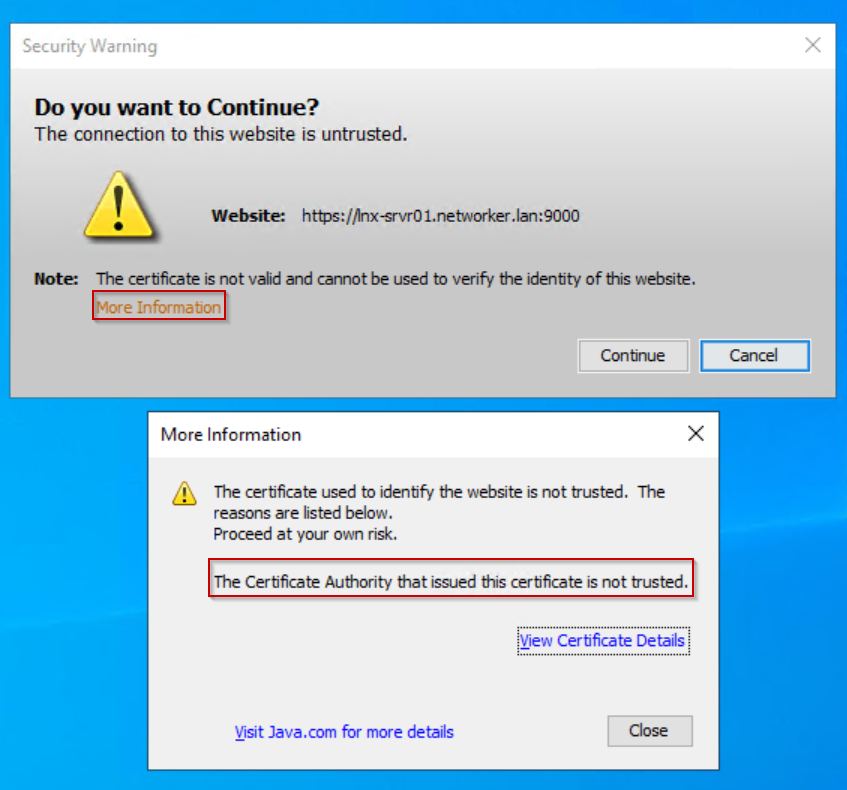

Nawet po zastąpieniu certyfikatu z podpisem własnym NMC certyfikatem podpisanym przez instytucję certyfikującą podczas łączenia się z serwerem NMC z poziomu programu uruchamiającego NMC może zostać wyświetlone następujące ostrzeżenie:

Kliknij przycisk "View Certificate Details". Szczegóły certyfikatu potwierdzają, czy jest używany certyfikat podpisany przez urząd certyfikacji.

Ostrzeżenie pojawia się, ponieważ w zaufanych certyfikatach głównych klienta NMC brakuje podpisanego certyfikatu.

To ostrzeżenie można zignorować; opcjonalnie certyfikat podpisany przez instytucję certyfikującą serwera NMC można również zaimportować do zaufanych certyfikatów głównych klienta NMC:

- Umieść certyfikat z podpisem CA serwera NMC (<server.crt>) na hoście klienta NMC w wybranym folderze.

- Otwórz właściwości certyfikatu podpisanego przez instytucję certyfikującą.

- Kliknij opcję Zainstaluj certyfikat.

- Wybierz opcję Komputer lokalny.

- Wybierz pozycję Umieść wszystkie certyfikaty w następującym magazynie.

- Kliknij przycisk Przeglądaj.

- Wybierz opcję Zaufane główne urzędy certyfikacji, a następnie kliknij przycisk OK.

- Kliknij przycisk Dalej.

- Kliknij przycisk Finish.

- Zostanie wyświetlony komunikat informujący, czy import się nie powiódł, czy też się powiódł.

- We właściwościach certyfikatu podpisanego przez instytucję certyfikującą kliknij przycisk OK.

Podczas następnego uruchomienia NMC ostrzeżenie o zabezpieczeniach nie jest wyświetlane.