PowerProtect DP-seriens enhet och IDPA: LDAP anonym katalogåtkomst tillåts i Appliance Configuration Manager.

摘要: En kund rapporterade följande säkerhetsproblem i DP4400 med IDPA version 2.7.1. LDAP (Lightweight Directory Access Protocol) kan användas för att ge information om användare, grupper osv. LDAP-tjänsten i det här systemet tillåter anonyma anslutningar. Du kan få tillgång till den här informationen av illvilliga användare för att starta ytterligare attacker. ...

本文适用于

本文不适用于

本文并非针对某种特定的产品。

本文并非包含所有产品版本。

症状

Kunden använder ett IDPA DP4400-system med internt LDAP och de upplever ett anonymt LDAP-bindningssäkerhetsproblem efter att ha utfört en säkerhetsskanning på IDPA-systemet.

原因

ACM har åtkomst till LDAP Anonymous Directory, vilket leder till att illvilliga användare kan få åtkomst till användare, grupper somtc.

解决方案

Obs! När du har avaktiverat den anonyma LDAP-sökningen i ACM utlöses ett kodundantag i arbetsflödet som ändras av ACM-lösenordet på eller före IDPA-programvaruversion 2.7.3. Om lösenordsändring krävs efter implementeringen av den här säkerhetslösningen följer du 000212941 KB för att återaktivera den anonyma LDAP-sökningen i ACM. När lösenordsändringen har slutförts kan den anonyma LDAP-sökningen avaktiveras igen.

Utför följande steg för att avaktivera LDAP-anonym katalogåtkomst i Appliance Configuration Manager.

1. Öppna SSH på ACM och logga in som rotanvändare.

2. Starta om LDAP med hjälp av följande kommando: systemctl restart slapd

3. Skapa ldif-filen med följande kommando:

vi /etc/openldap/ldap_disable_bind_anon.ldif

Klistra in följande innehåll i filen:

dn: cn=config

changetype: modify

add: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

add: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

add: olcRequires

olcRequires: authc

Kör sedan följande kommando på ACM:

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_disable_bind_anon.ldif

Exempel på utdata

acm-xxxx:~ # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_disable_bind_anon.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "cn=config"

modifying entry "cn=config"

modifying entry "olcDatabase={-1}frontend,cn=config"

4. Kör följande kommando för att testa att korrigeringen har införts:

På version 2.6 och senare kör du följande kommando:

ldapsearch -x -b "dc=idpa,dc=local" "*" -h |awk '/dn: / {print $2}'

Kör följande kommando på versionerna 2.5 och tidigare:

ldapsearch -x -b "dc=idpa,dc=com" "*" -h |awk '/dn: / {print $2}'

Exempel på utdata:

acm-xxxxx:~ # ldapsearch -x -b "dc=idpa,dc=local" "*" -h acm-5800-crk.dp.ce.gslabs.lab.emc.com |awk '/dn: / {print $2}'

ldap_bind: Inappropriate authentication (48)

additional info: anonymous bind disallowed其他信息

Obs! Ett problem har rapporterats efter att du har följt anvisningarna i ovanstående KB.

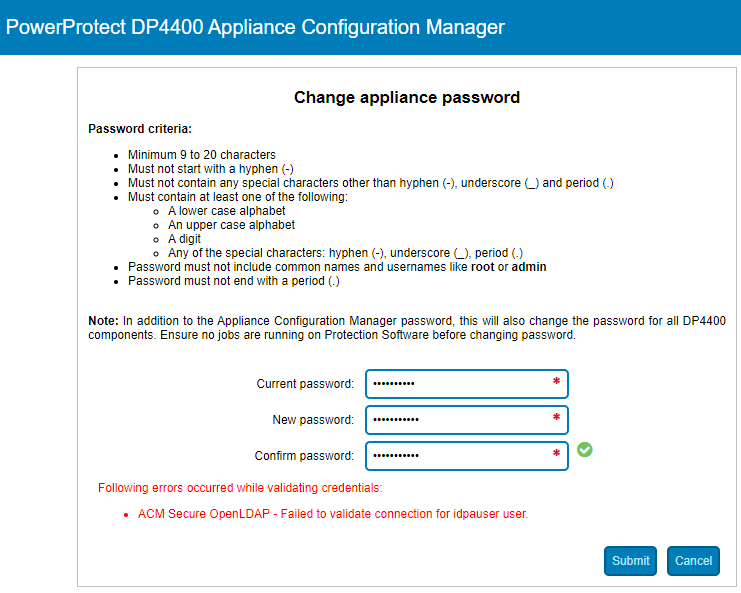

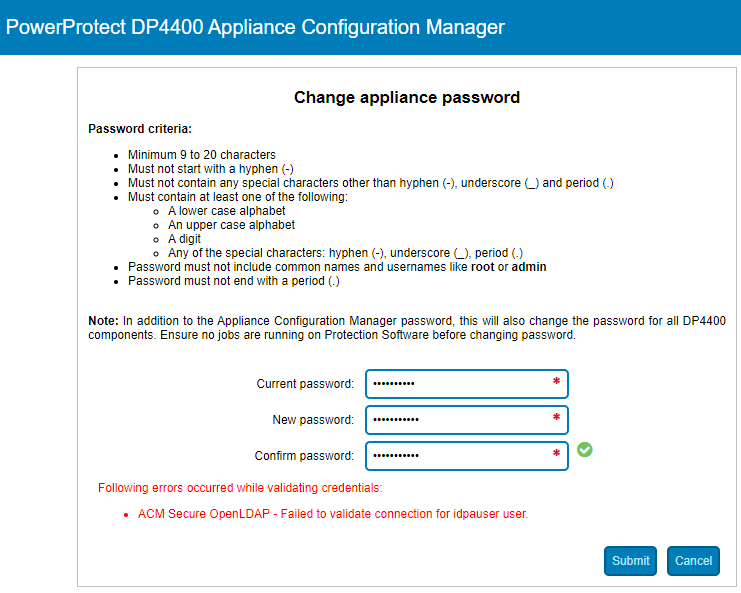

När du har avaktiverat den anonyma LDAP-sökningen i ACM utlöses ett kodundantag i arbetsflödet som ändras av ACM-lösenordet på eller före IDPA-programvaruversion 2.7.3. Om lösenordsändring krävs på enheten efter avaktivering av anonym LDAP-åtkomst följer du artikel 000212941 för att återaktivera LDAP-anonym sökning i ACM. När lösenordsändringen har slutförts kan den anonyma LDAP-sökningen avaktiveras igen.

Om lösenordsändring krävs följer du artikeln 000212941 för att återaktivera den anonyma LDAP-sökningen i ACM. När lösenordsändringen har slutförts kan den anonyma LDAP-sökningen avaktiveras igen.

När du har avaktiverat den anonyma LDAP-sökningen i ACM utlöses ett kodundantag i arbetsflödet som ändras av ACM-lösenordet på eller före IDPA-programvaruversion 2.7.3. Om lösenordsändring krävs på enheten efter avaktivering av anonym LDAP-åtkomst följer du artikel 000212941 för att återaktivera LDAP-anonym sökning i ACM. När lösenordsändringen har slutförts kan den anonyma LDAP-sökningen avaktiveras igen.

Om lösenordsändring krävs följer du artikeln 000212941 för att återaktivera den anonyma LDAP-sökningen i ACM. När lösenordsändringen har slutförts kan den anonyma LDAP-sökningen avaktiveras igen.

受影响的产品

PowerProtect Data Protection Software, Integrated Data Protection Appliance Family, Integrated Data Protection Appliance Software产品

PowerProtect DP4400, PowerProtect DP5300, PowerProtect DP5800, PowerProtect DP8300, PowerProtect DP8800, PowerProtect DP5900, PowerProtect DP8400, PowerProtect DP8900文章属性

文章编号: 000196092

文章类型: Solution

上次修改时间: 03 5月 2023

版本: 7

从其他戴尔用户那里查找问题的答案

支持服务

检查您的设备是否在支持服务涵盖的范围内。