NVP vProxy: Slik aktiverer du ekstern systemlogging (rsyslog)

摘要: Denne KB-en inneholder informasjon om hvordan du konfigurerer rsyslog-funksjoner med NVP-verktøyet (NetWorker VMware Protection) vProxy.

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

說明

NetWorker 19.8 vProxy-implementering gir ekstern systemlogging (rsyslog)-funksjoner:

- vProxy stopper ikke logging til lokal server selv om den mistet tilkoblingen til ekstern server.

- vProxy gir mulighet til å sende logg ved hjelp av tcp eller udp

- vProxy gir funksjonalitet for ekstern logging med minimalt med forbruket.

- vProxy omdirigerer hver loggmelding til ekstern server.

- Nødvendige kodeendringer implementeres i vProxy-kildekoden.

- vProxy kan sende logger til den lokale serveren eller en ekstern server.

Begrensninger:

- vProxy-verktøyet kan bare sende logger til én ekstern server.

Krav:

- vProxy 4.3.0-38 eller nyere er installert.

- Linux-server med rsyslog-pakke er installert.

MERK: Rsyslog er et tredjepartsverktøy som ikke leveres med NetWorker-programvare. Se instruksjoner for operativsystemleverandøren for installasjon av rsyslog-pakken.

Prosessen:

Konfigurere overvåkingsserveren:- Logg på serveren for syslog-overvåking, og bekreft at rsyslog er installert:

# rsyslogd -vEksempel:

root@linux1:~# rsyslogd -v rsyslogd 8.24.0-57.el7_9.3, compiled with: PLATFORM: x86_64-redhat-linux-gnu PLATFORM (lsb_release -d): FEATURE_REGEXP: Yes GSSAPI Kerberos 5 support: Yes FEATURE_DEBUG (debug build, slow code): No 32bit Atomic operations supported: Yes 64bit Atomic operations supported: Yes memory allocator: system default Runtime Instrumentation (slow code): No uuid support: Yes Number of Bits in RainerScript integers: 64

Se rsyslog-nettstedet for mer informasjon:

http://www.rsyslog.com

http://www.rsyslog.com

- Endre konfigurasjonsfilen for rsyslog for å tillate TCP eller UDP og angi plasseringen av loggutdataene:

# vi /etc/rsyslog.confFor TCP opphever du følgende linjer:

# Provides TCP syslog reception #$ModLoad imtcp #$InputTCPServerRun 514For UDP opphever du følgende linjer:

# Provides UDP syslog reception #$ModLoad imudp #$UDPServerRun 514

MERK: Innstillingene som vises, bruker standardporten (514). Hvis du valgte å endre porten, må endringen også gjenspeiles i vProxy-konfigurasjonen.

Angi loggutdataplasseringen (denne banen er brukerdefinert og kan endres etter eget skjønn):

$template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

Eksempel på fullførte endringer for UDP-overvåking:

# Provides UDP syslog reception $ModLoad imudp $UDPServerRun 514 # Provides TCP syslog reception #$ModLoad imtcp #$InputTCPServerRun 514 $template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

Lagre filen.

- Start syslogd på nytt:

# systemctl restart rsyslog.service

MERK: Hvis det finnes brannmurer (operativsystemnivå eller nettverksenhet), må du konfigurere en brannmurregel for at denne porten skal kunne kommunisere gjennom brannmuren ved hjelp avTCP eller UDP i henhold til konfigurasjonene ovenfor. Se instruksjoner for operativsystemets vender for konfigurering av brannmurregler for operativsystemet.

- Bekreft at porten er oppført med netstat:

# netstat -apn | grep rsyslog root@linux1:~# netstat -apn | grep rsyslog udp 0 0 0.0.0.0:514 0.0.0.0:* 5795/rsyslogd udp6 0 0 :::514 :::* 5795/rsyslogd

Konfigurere vProxy:

Konfigurasjonen på vProxy-verktøyet bruker følgende syntaks:

[IP_or_FQDN_of_syslog_server]:[syslog_port]/{tcp|udp} Eksempel:

linux1.amer.lan:514/udp

MERK: Hvis TCP- eller UDP-protokoller ikke er angitt, brukes UDP som standardprotokoll.

- Denne innstillingen kan brukes ved hjelp av én av følgende metoder:

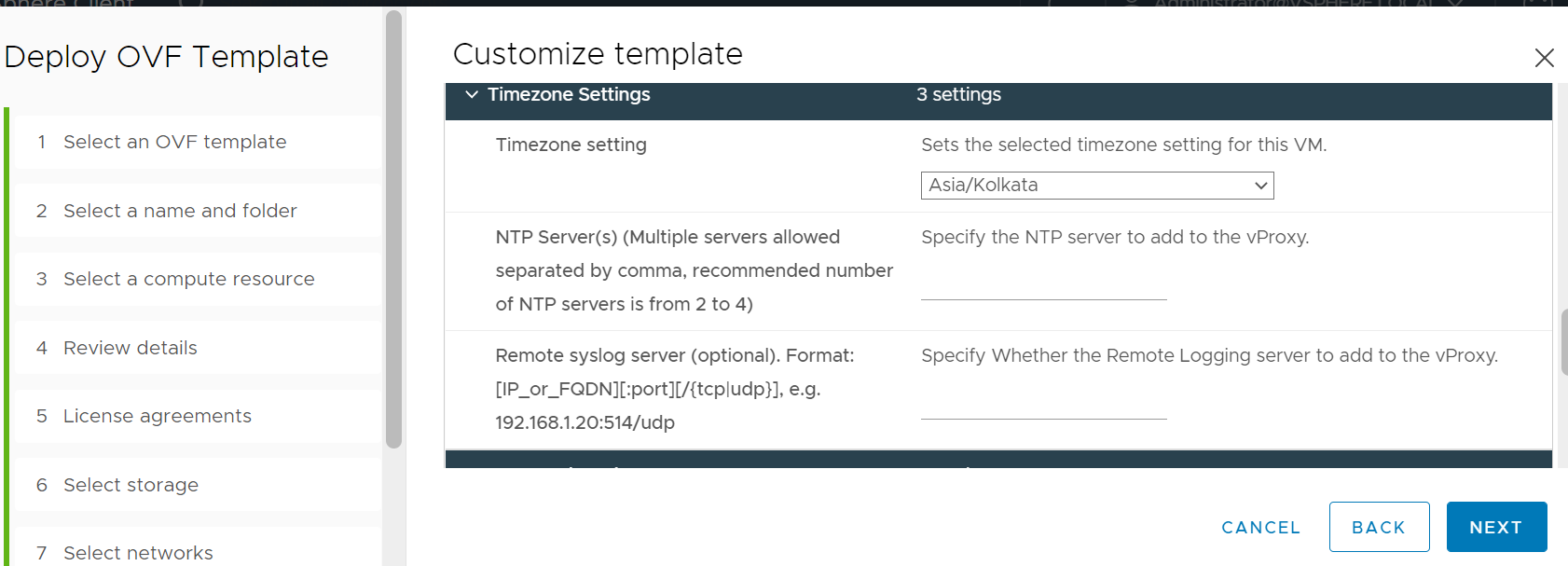

- Under implementering av OVF-malen:

Figur 1: Implementere OVF-malen

- B. I vProxys /opt/emc/vproxy/conf/rsyslog.conf etter implementering.

MERK: Hvis denne filen ikke finnes, kan den opprettes med et tekstredigeringsprogram.

- Logg på vProxy-verktøyet som administrator, og bytt deretter til rot:

$ sudo su -

- Bekreft innstillingene i filen /opt/emc/vproxy/conf/rsyslog.conf:

vproxy01:~ # cat /opt/emc/vproxy/conf/rsyslog.conf linux1.amer.lan:514/udp

- Hvis ingen VM-sikkerhetskopiering kjører på vProxy, kan du tvinge noen meldinger til syslog-serveren ved å starte vbackupd-tjenesten på nytt:

# systemctl restart vbackup

Konklusjon:

Når innstillingene ovenfor er tatt i bruk, skal syslog-filer genereres på syslog-serveren for vProxy-verktøyet. Dette avhenger av banen som er angitt i syslog-konfigurasjonen.Eksempel:

root@linux1:~# tail -n 10 /var/log/syslog/vproxy01.amer.lan/syslog.log 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z TRACE: Configured with 1 resource types. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Logging to '/opt/emc/vproxy/runtime/logs/vbackupd/vbackupd-snapmgr.log' on host 'vproxy01.amer.lan'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Release: '4.3.0-38_1', Build number: '1', Build date: '2022-11-04T08:24:00Z' 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Setting log level to INFO. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Opened Snapshot Manager log file '/opt/emc/vproxy/runtime/logs/vbackupd/vbackupd-snapmgr.log' using level info. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z INFO: Loaded snapshot map from '/opt/emc/vproxy/runtime/state/vbackupd/SnapshotMaps.gob'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: vCenter 'vcsa.amer.lan' has no Remove Snapshot requests. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: No remove snapshot requests associated with vCenter 'vcsa.amer.lan'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z INFO: Saved snapshot map to '/opt/emc/vproxy/runtime/state/vbackupd/SnapshotMaps.gob'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Started Snapshot Manager.

其他資訊

Loggrotasjon:

Alternativt kan loggrotasjon konfigureres på serveren for ekstern logging. Hvis for eksempel rsyslog-konfigurasjonen ligner på følgende:

Alternativt kan loggrotasjon konfigureres på serveren for ekstern logging. Hvis for eksempel rsyslog-konfigurasjonen ligner på følgende:

$template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

/etc/logrotate.conf kan inneholde følgende:

/var/log/syslog/*/syslog.log {

rotate 5

weekly

delaycompress

compress

}

- Weekly - This is the log rotation period; (Ukentlig – Dette er loggrotasjonsperioden; loggene roterer hver uke. Andre mulige verdier er daglig og månedlig.

- Roter 5 – Dette indikerer at bare fem roterede logger bør beholdes. Den eldste filen fjernes i den påfølgende kjøringen.

- Komprimer og delaycompress – Disse brukes til å fortelle at alle roterte logger, bortsett fra den nyeste loggen, bør komprimeres.

- Du finner andre alternativer på logrotate man-siden på Linux-nettstedet.

Dette fører til at loggen roterer én gang i uken:

root@linux1:~# ls -l /var/log/syslog/vproxy01.amer.lan/ total 32760 -rw------- 1 root root 6698746 Mar 6 07:15 syslog.log -rw------- 1 root root 24760221 Mar 5 03:17 syslog.log-20230305

MERK: Alle operativsystemkonfigurasjoner må utføres av systemadministratoren, ikke NetWorker-støtte.

受影響的產品

NetWorker產品

NetWorker Family, NetWorker Series文章屬性

文章編號: 000210555

文章類型: How To

上次修改時間: 25 3月 2025

版本: 6

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。