NVP vProxy:リモート システム ログ(rsyslog)を有効にする方法

摘要: このKBでは、NetWorker VMware Protection(NVP)vProxyアプライアンスを使用してrsyslog機能を構成する方法について詳しく説明します。

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

說明

NetWorker 19.8 vProxyの導入では、リモート システム ログ(rsyslog)機能を提供します。

- vProxyは、リモート サーバーとの接続が失われる場合でも、ローカル サーバーへのログ記録を停止しません。

- vProxyには、tcpまたはudpを使用してログを送信するオプションが用意されています

- vProxyは、最小限のオーバーヘッドでリモート ログ機能を提供します。

- vProxyは、すべてのログ メッセージをリモート サーバーにリダイレクトします。

- vProxyソース コードには、必要なコード変更が実装されています。

- vProxyは、ローカル サーバーまたはリモート サーバーにログを送信できます。

制限事項:

- vProxyアプライアンスは、1つのリモート サーバーにのみログを送信できます。

要件:

- vProxy 4.3.0-38以降がインストールされている。

- rsyslogパッケージを含むLinuxサーバーがインストールされている。

メモ: Rsyslogは、NetWorkerソフトウェアに付属していないサード パーティー製ユーティリティーです。rsyslogパッケージをインストールするためのオペレーティング システム ベンダーの手順を参照してください。

Process:

監視サーバを構成します。- syslog監視サーバにログインし、rsyslogがインストールされていることを確認します。

# rsyslogd -vExample:

root@linux1:~# rsyslogd -v rsyslogd 8.24.0-57.el7_9.3, compiled with: PLATFORM: x86_64-redhat-linux-gnu PLATFORM (lsb_release -d): FEATURE_REGEXP: Yes GSSAPI Kerberos 5 support: Yes FEATURE_DEBUG (debug build, slow code): No 32bit Atomic operations supported: Yes 64bit Atomic operations supported: Yes memory allocator: system default Runtime Instrumentation (slow code): No uuid support: Yes Number of Bits in RainerScript integers: 64

詳細については、rsyslogサイトを参照してください:

http://www.rsyslog.com

http://www.rsyslog.com

- TCPまたはUDPを許可するようにrsyslog構成ファイルを変更し、ログ出力の場所を設定します。

# vi /etc/rsyslog.confTCPの場合は、次の行のコメントを解除します。

# Provides TCP syslog reception #$ModLoad imtcp #$InputTCPServerRun 514UDPの場合は、次の行のコメントを解除します。

# Provides UDP syslog reception #$ModLoad imudp #$UDPServerRun 514

メモ: 表示されている設定は、デフォルトポート(514)を使用します。ポートの変更を選択した場合は、vProxy構成にも変更を反映する必要があります。

ログ出力の場所を設定します(このパスはユーザー定義であり、ユーザーの裁量に従って変更できます)。

$template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

UDPモニタリングの完了した変更の例:

# Provides UDP syslog reception $ModLoad imudp $UDPServerRun 514 # Provides TCP syslog reception #$ModLoad imtcp #$InputTCPServerRun 514 $template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

ファイルを保存します。

- syslogdを再起動します。

# systemctl restart rsyslog.service

メモ: ファイアウォールが存在する場合(オペレーティング システム レベルまたはネットワーク デバイス)、上記の構成に従ってTCPまたはUDPを使用してこのポートがファイアウォール経由で通信できるようにファイアウォール ルールを構成する必要があります。オペレーティング システムのファイアウォール ルールを構成するためのオペレーティング システムベンダーの手順を参照してください。

- ポートがnetstatでリストされていることを確認します。

# netstat -apn | grep rsyslog root@linux1:~# netstat -apn | grep rsyslog udp 0 0 0.0.0.0:514 0.0.0.0:* 5795/rsyslogd udp6 0 0 :::514 :::* 5795/rsyslogd

vProxyを構成します。

vProxyアプライアンスの構成では、次の構文を使用します。

[IP_or_FQDN_of_syslog_server]:[syslog_port]/{tcp|udp} Example:

linux1.amer.lan:514/udp

メモ: TCPまたはUDPプロトコルが指定されていない場合、UDPがデフォルトのプロトコルとして使用されます。

- この設定は、次のいずれかの方法を使用して適用できます。

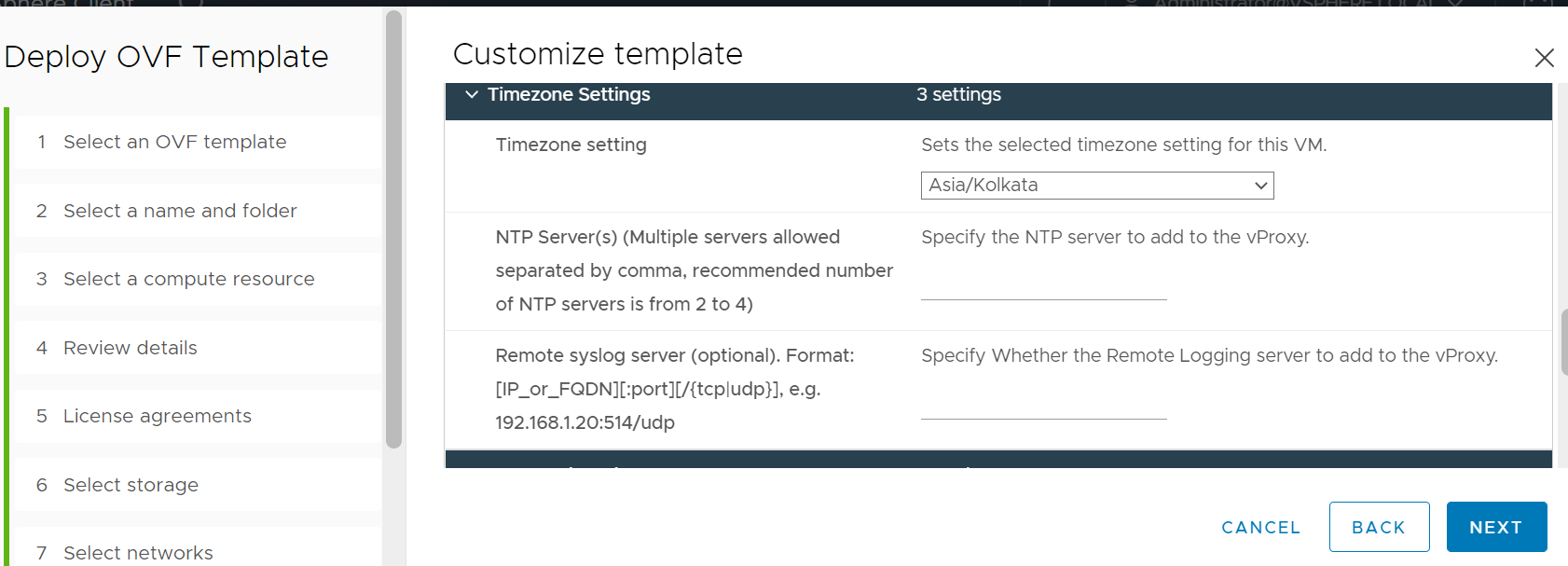

- OVFテンプレートの導入中に、次の手順を実行します。

図1: OVFテンプレートの導入

- B。導入後、vProxyの/opt/emc/vproxy/conf/rsyslog.confで実行します。

メモ: このファイルが存在しない場合は、テキスト エディターを使用して作成できます。

- vProxyアプライアンスにadminとしてログインし、rootに切り替えます。

$ sudo su -

- /opt/emc/vproxy/conf/rsyslog.conf ファイルの設定を確認します。

vproxy01:~ # cat /opt/emc/vproxy/conf/rsyslog.conf linux1.amer.lan:514/udp

- vProxyでVMバックアップ操作が実行されていない場合は、vbackupdサービスを再起動して、syslogサーバーに対して一部のメッセージを強制的に送信できます。

# systemctl restart vbackup

結論:

上記の設定を適用したら、vProxyアプライアンスのSyslogサーバでsyslogファイルを生成する必要があります。これは、Syslog構成で設定されたパスによって異なります。Example:

root@linux1:~# tail -n 10 /var/log/syslog/vproxy01.amer.lan/syslog.log 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z TRACE: Configured with 1 resource types. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Logging to '/opt/emc/vproxy/runtime/logs/vbackupd/vbackupd-snapmgr.log' on host 'vproxy01.amer.lan'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Release: '4.3.0-38_1', Build number: '1', Build date: '2022-11-04T08:24:00Z' 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Setting log level to INFO. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Opened Snapshot Manager log file '/opt/emc/vproxy/runtime/logs/vbackupd/vbackupd-snapmgr.log' using level info. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z INFO: Loaded snapshot map from '/opt/emc/vproxy/runtime/state/vbackupd/SnapshotMaps.gob'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: vCenter 'vcsa.amer.lan' has no Remove Snapshot requests. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: No remove snapshot requests associated with vCenter 'vcsa.amer.lan'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z INFO: Saved snapshot map to '/opt/emc/vproxy/runtime/state/vbackupd/SnapshotMaps.gob'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Started Snapshot Manager.

其他資訊

ログ ローテーション:

必要に応じて、リモート ログ サーバーでログ ローテーションを構成できます。たとえば、rsyslog構成が次のようになります。

必要に応じて、リモート ログ サーバーでログ ローテーションを構成できます。たとえば、rsyslog構成が次のようになります。

$template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

/etc/logrotate.confには次のものが含まれます。

/var/log/syslog/*/syslog.log {

rotate 5

weekly

delaycompress

compress

}

- Weekly :これはログ ローテーション期間です。ログは毎週ローテーションされます。その他の可能な値は、日次と月次です。

- ローテーション5 - ローテーションされたログを5つだけ保持する必要があることを示します。最も古いファイルは、後続の実行時に削除されます。

- Compress and delaycompress -これらは、最新のログを除くすべてのローテーションログを圧縮する必要があることを示すために使用されます。

- その他のオプションは、Linuxサイトのlogrotateマニュアル ページにあります。

これにより、ログは週に1回ローテーションされます。

root@linux1:~# ls -l /var/log/syslog/vproxy01.amer.lan/ total 32760 -rw------- 1 root root 6698746 Mar 6 07:15 syslog.log -rw------- 1 root root 24760221 Mar 5 03:17 syslog.log-20230305

メモ: すべてのオペレーティング システム構成は、NetWorkerのサポートではなく、システム管理者が実行する必要があります。

受影響的產品

NetWorker產品

NetWorker Family, NetWorker Series文章屬性

文章編號: 000210555

文章類型: How To

上次修改時間: 25 3月 2025

版本: 6

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。