Data Domain: Gerenciando certificados de host para HTTP e HTTPS

Summary: Os certificados de host permitem que navegadores e aplicativos verifiquem a identidade de um sistema Data Domain ao estabelecer sessões de gerenciamento seguras. O HTTPS é ativado por padrão. O sistema pode usar um certificado autoassinado ou um certificado importado de uma autoridade de certificação (CA) confiável. Este artigo explica como verificar, gerar, solicitar, importar e excluir certificados para HTTP/HTTPS em sistemas Data Domain. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Os certificados podem expirar ou se tornar inválidos. Se nenhum certificado for importado, o sistema usará um certificado autoassinado, que pode não ser confiável para navegadores ou aplicativos integrados.

1. Verifique os certificados existentes.

No Data Domain (DD-CLI), execute o seguinte comando para visualizar os certificados instalados:

adminaccess certificate show

Se os certificados estiverem expirados ou próximos da expiração:

-

- Se for autoassinado, gere novamente usando o DD-CLI.

- Se for importado, siga as etapas de importação e CSR abaixo.

2. Gerar certificados autoassinados.

Para gerar novamente o certificado HTTPS:

adminaccess certificate generate self-signed-cert

Para gerar novamente HTTPS e certificados confiáveis da CA:

adminaccess certificate generate self-signed-cert regenerate-ca3. Gerar uma solicitação de assinatura de certificado (CSR)

Use DD System Manager:

-

- Defina uma frase secreta, se ainda não tiver feito:

system passphrase set - Navegue até Administration > Access > Administrator Access.

- Selecione HTTPS > Configurar > guia > Certificado Adicionar.

- Clique em Generate the CSR para este sistema Data Domain.

- Preencha o formulário de CSR e faça download do arquivo em:

/ddvar/certificates/CertificateSigningRequest.csr

- Defina uma frase secreta, se ainda não tiver feito:

Alternativa da CLI: (Exemplo)

adminaccess certificate cert-signing-request generate key-strength 2048bit country "CN" state "Shanghai" city "Shanghai" org-name "Dell EMC" org-unit "Dell EMC" common-name "ddve1.example.com" subject-alt-name "DNS:ddve1.example.com, DNS:ddve1"4. Importar certificado assinado

- Use DD System Manager:

- Selecione Administration >Access > Administrator Access

- Na área Services, selecione HTTPS e clique em Configure

- Selecione a guia Certificado

- Clique em Adicionar

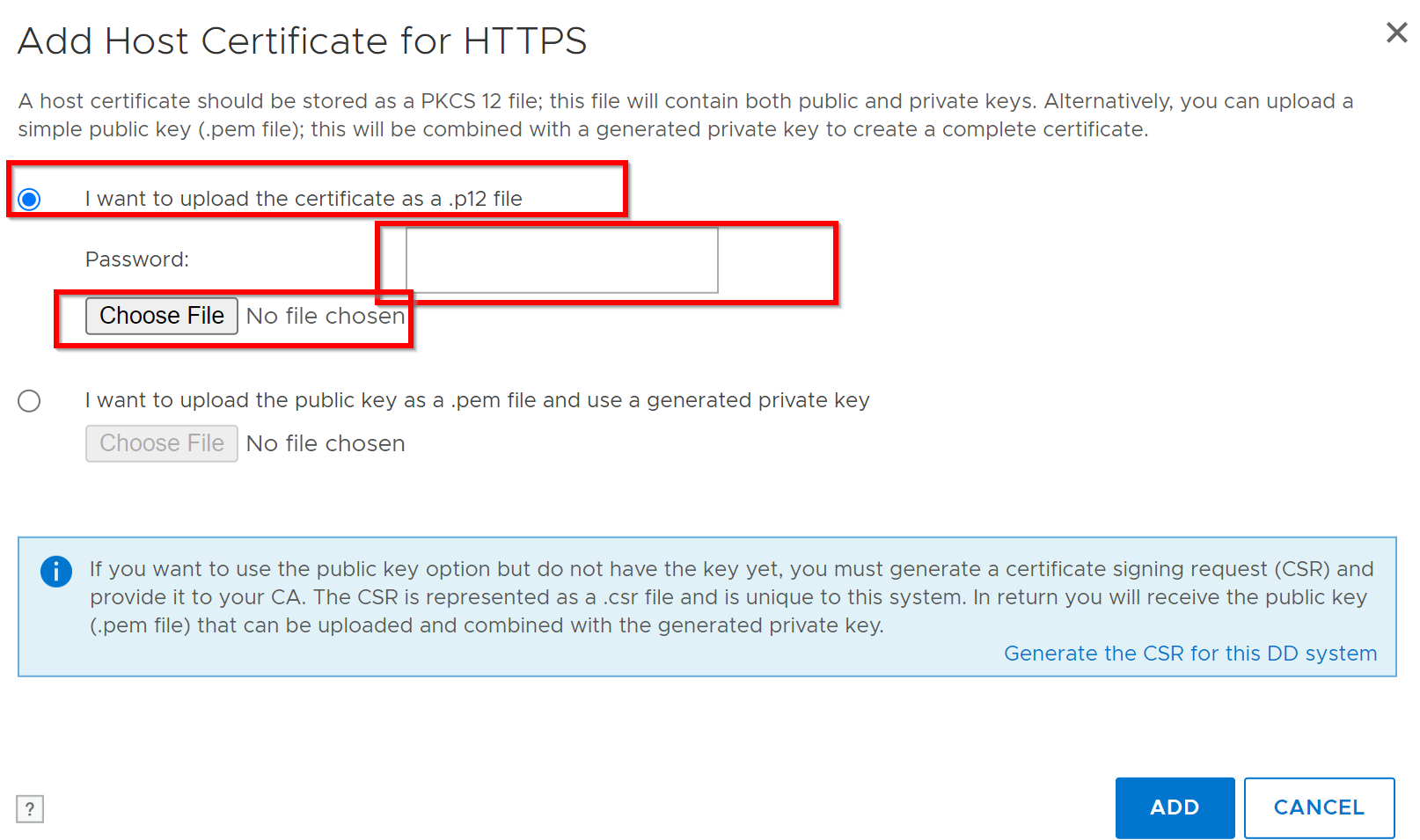

Uma caixa de diálogo Upload será exibida:

- No caso de problemas de

.p12:- Selecione Upload certificate as .p12 file, digite a senha, procure e faça upload.

- No caso de problemas de

.pem:- Selecione Upload public key as .pem file e use generated private key, browse e upload.

- Alternativa do DD-CLI: Consulte a KB: Data Domain: Como gerar uma solicitação de assinatura de certificado e usar certificados assinados externamente

- Selecione Upload public key as .pem file e use generated private key, browse e upload.

- Exemplo de seleção .p12:

5. Exclua o certificado existente.

Antes de adicionar um novo certificado, exclua o atual:

-

- Navegue até a guia Administration > Access > Administrator Access > HTTPS > Configure > Certificate.

- Selecione o certificado e clique em Delete.

6. Validação de CSR

Valide a CSR usando o prompt de comando do Windows:

certutil -dump <CSR file path>Additional Information

- As chaves pública e privada devem ter 2048 bits.

- O DDOS oferece suporte a uma CSR ativa e um certificado assinado para HTTPS por vez.

Referência: KB de implementação: Data Domain: Como usar certificados assinados externamente

Affected Products

Data DomainArticle Properties

Article Number: 000205198

Article Type: How To

Last Modified: 27 Nov 2025

Version: 7

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.