ECS : Configuration d’une connexion au serveur AD ou LDAP dans l’interface utilisateur

Summary: Configuration d’une connexion au serveur AD (Active Directory) ou LDAP (Lightweight Directory Access Protocol) dans l’interface utilisateur ECS.

Instructions

Confirmez les informations AD ou LDAP EXACTES à utiliser.

Il peut arriver que les valeurs saisies dans ECS (voir ci-dessous) ne correspondent pas aux détails du serveur AD ou LDAP, ce qui peut générer une sortie d’erreur d’informations d’identification non valide pour les tentatives de connexion des utilisateurs de domaine.

Affichez et vérifiez les valeurs dans le serveur AD ou LDAP.

Lisez la section du guide d’administration d’ECS dans le chapitre Authentication Providers et « Add an AD or LDAP authentication provider ».

Chapitre 1)

Le fournisseur d’authentification doit obligatoirement être configuré correctement.

Le fournisseur d’authentification est l’endroit où la connexion ECS au serveur AD ou LDAP est définie.

Sections 2 et 3)

ECS peut être configuré pour utiliser les utilisateurs AD ou LDAP en tant qu’utilisateurs d’objets ou en tant qu’utilisateurs de gestion pour se connecter à l’interface utilisateur ECS.

Lors de la configuration ou du dépannage, commencez par réduire la complexité des problèmes possibles et procédez en plusieurs étapes.

- Accédez au fournisseur d’authentification de l’interface utilisateur > ECS et configurez un fournisseur d’authentification sur un serveur AD ou LDAP avec une URL de serveur. Cela permet de minimiser la complexité.

- Dans la zone URL du serveur, essayez d’utiliser LDAP au lieu de LDAPS pour les tests, si possible. Comme si LDAP ne fonctionnait pas, LDAPS non plus.

- Disposer d’un DN de gestionnaire correct.

- Définissez la base de recherche dans un dossier utilisateur exact, et non dans une grande base de recherche. Cela permet d’ignorer le dépassement de la valeur du délai d’expiration LDAP.

- Pour le filtre de recherche, sélectionnez le type approprié. Les attributs des utilisateurs sur le serveur AD ou LDAP indiquent lequel utiliser. Voir ci-dessous. Options de filtre de recherche possibles :

sAMAccountName=%U, userPrincipalName=%u, uid=%U - Notez qu’une question fréquente est de savoir quel type de fournisseur d’authentification utiliser. AD, Keystone ou LDAP ? Nous conseillons d’utiliser le type AD si le serveur est un Windows Active Directory. Si le serveur est un linux openLDAP, utilisez le type LDAP. S’il s’agit d’un serveur Keystone, utilisez-le.

- Ajoutez l’utilisateur test en tant qu’utilisateur de gestion de domaine et testez la connexion.

- Ajoutez l’utilisateur de test sur ECS>UI users > management user>add

- Le format correct est username@domainname. ECS utilise le symbole @ pour détecter qu’il doit rechercher un utilisateur de domaine tel que défini dans le fournisseur d’authentification.

- Vous devez ajouter des utilisateurs à la liste des utilisateurs pour définir leurs droits sur ECS avec des privilèges d’administrateur ou de surveillance.

- Testez la connexion utilisateur.

- En cas d’échec de la connexion de l’utilisateur de domaine, examinez et résolvez les problèmes

- En cas de succès, remplacez la base de recherche par la base de recherche principale souhaitée par les utilisateurs, c’est-à-dire l’emplacement racine,

- En cas d’échec, le seul changement entre une connexion réussie et une connexion infructueuse est un changement de base de recherche. Voir l’article de la base de connaissances ECS : Échec intermittent de la connexion des utilisateurs du domaine en raison d’une valeur de délai d’expiration AD/LDAP dépassée

- En cas de réussite, les groupes de domaines peuvent maintenant être testés.

- En cas de succès, remplacez la base de recherche par la base de recherche principale souhaitée par les utilisateurs, c’est-à-dire l’emplacement racine,

- Si un utilisateur peut se connecter, un groupe d’utilisateurs peut également être utilisé.

- Assurez-vous que le groupe et les utilisateurs du groupe requis se trouvent dans le périmètre de la base de recherche.

- Il est préférable de tester un utilisateur test comme ci-dessus pour déterminer que la connexion fonctionne.

- Supprimez l’utilisateur test du groupe de la liste de gestion ECS et ajoutez à la place le groupe de test auquel appartient l’utilisateur dans la liste des utilisateurs de gestion ECS. Tout comme les étapes ci-dessus, nous essayons de minimiser les éventuels dépannages. La seule différence réside dans le fait qu’ECS connaît le groupe et non l’utilisateur direct.

- Prenez connaissance de l’article de la base de connaissances (vous devez vous connecter au compte de support Dell pour accéder à l’article). C’est-à-dire que si vous souhaitez utiliser des groupes, vous devez connaître cet article de la base de connaissances.

- En cas d’échec de la connexion de l’utilisateur de domaine, examinez et résolvez les problèmes

- Avec un utilisateur ou un groupe de gestion capable de se connecter, cela est utile car il est plus facile de dépanner la configuration de l’utilisateur de gestion de domaine que la configuration de l’utilisateur d’objet de domaine. Il est donc bon de tester.

- Si un utilisateur souhaite ensuite utiliser un objet de domaine et peut se prouver à lui-même que ces mêmes utilisateurs de domaine fonctionnent en tant qu’utilisateur de gestion de l’interface utilisateur, cela est utile à savoir, car si un utilisateur peut travailler en tant qu’utilisateur de gestion de l’interface utilisateur, il doit travailler en tant qu’utilisateur d’objet.

- Pour les certificats LDAP (LDAP sur SSL ou TLS), reportez-vous au guide d’administration et à l’article de la base de connaissances ECS : Configuration et acceptation de tous les certificats via LDAPS sur ECS

- Il est recommandé de confirmer que les connexions LDAP fonctionnent et que les utilisateurs peuvent se connecter sur LDAP avant d’examiner la configuration LDAPS.

- Notez qu’une chaîne de certificats valide et complète peut être requise.

- Si vous utilisez LDAPS, les URL de serveur dans le fournisseur d’authentification doivent être au format FQDN plutôt que l’adresse IP, afin de correspondre aux certificats LDAPS qui répertorient le FQDN des serveurs LDAP au lieu de l’adresse IP.

L’objectif des étapes répertoriées est d’écarter les problèmes possibles en les simplifiant en étapes de vérification.

Chapitre 1 : Fournisseur

d’authentification Consultez le Guide d’administration d’ECS pour connaître toutes les étapes.

Vous pouvez ajouter des fournisseurs d’authentification à ECS si vous souhaitez que les utilisateurs soient authentifiés par des systèmes externes à ECS.

Un fournisseur d’authentification est un système externe à ECS qui peut authentifier les utilisateurs pour le compte d’ECS.

ECS stocke les informations qui lui permettent de se connecter au fournisseur d’authentification afin qu’ECS puisse demander l’authentification d’un utilisateur.

Dans ECS, les types de fournisseurs d’authentification suivants sont disponibles :

- Authentification Active Directory (AD) ou authentification LDAP (Lightweight Directory Access Protocol) : Utilisé pour authentifier les utilisateurs de domaine attribués à des rôles de gestion dans ECS.

- Clef de voûte: Utilisé pour authentifier les utilisateurs d’objets OpenStack Swift.

- Créez l’utilisateur ou le groupe dans AD contenant les utilisateurs spécifiques qui doivent se connecter à ECS :

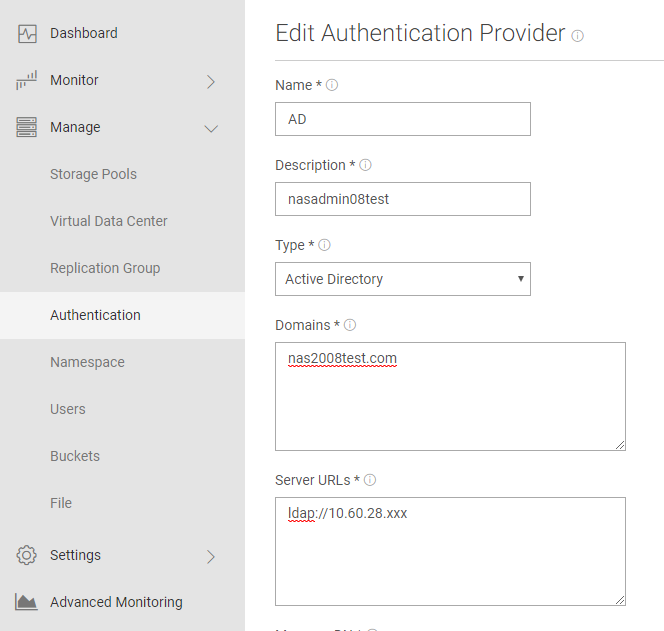

- Navigation : Gérer >Authentification

- Renseignez les champs Nom et description, puis sélectionnez le type de serveur approprié :

Remarque : Un message d’erreur peut s’afficher si vous tentez d’enregistrer un type incorrect.

- Saisissez les domaines à utiliser.

- URL du serveur AD ou LDAP :

Le port par défaut pour LDAP est 389.

Le port par défaut pour LDAPS est 636.

Format de l’URL :

ldap://<Domain controller IP>:<port> Or ldaps://<Domain controller IP>:<port>

Le port par défaut pour LDAP est 3268. Le port par défaut pour LDAPS est 3269.

Si vous utilisez LDAPS, les URL de serveur dans le fournisseur d’authentification doivent être au format FQDN plutôt qu’à l’adresse IP. Cela permet de faire correspondre les certificats LDAPS qui répertorient le FQDN des serveurs LDAP au lieu de l’adresse IP.

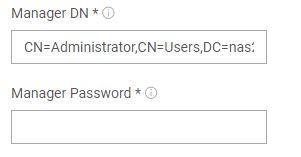

- Modification ou mise à jour du nom unique du gestionnaire.

Par exemple : Nom distinctif du gestionnaire : CN=Administrator,CN=Users,DC=nas2008test,DC=com

Il doit s’agir de l’emplacement correct de l’utilisateur Manager DN sur le serveur AD ou LDAP.

Le nom unique du gestionnaire :

Il s’agit du compte d’utilisateur de liaison Active Directory qu’ECS utilise pour se connecter au serveur Active Directory ou LDAP. Ce compte sert à effectuer des recherches dans Active Directory lorsqu’un administrateur ECS choisit un utilisateur auquel attribuer un rôle.

Ce compte d’utilisateur doit avoir « Lire toutes les informations inetOrgPerson » dans Active Directory. La classe d’objets InetOrgPerson est utilisée dans plusieurs services d’annuaire non-Microsoft, LDAP et X.500 pour représenter les personnes d’une organisation.

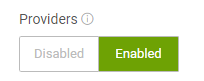

- Option Fournisseurs

Pour tester et valider la connexion à ce stade, activez-la.

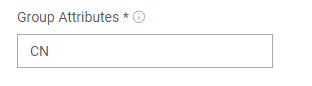

- Définition des attributs du groupe :

Faire défaut: CN

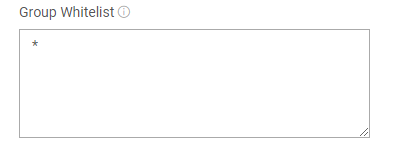

- Mise à jour ou modification de la liste blanche de groupes

Un ou plusieurs noms de groupe définis par le fournisseur d’authentification.

Plusieurs valeurs et caractères génériques (par exemple MyGroup*, TopAdminUsers*) sont autorisés.

Une valeur vide ou astérisque (*) permet à ECS de connaître tous les groupes auxquels appartient un utilisateur.

Par défaut, si aucun groupe n’est ajouté, les utilisateurs de tous les groupes sont acceptés.

Cela peut être utilisé pour restreindre des groupes d’utilisateurs.

Valeur vide ou astérisque : Aucun groupe d’utilisateurs restreint.

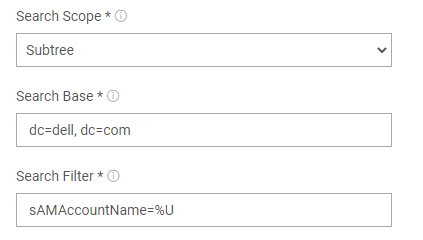

- Mise à jour ou modification du périmètre de recherche

- Mise à jour ou modification de la base de recherche.

Emplacement du dossier pour lancer la recherche de l’utilisateur.

Si un utilisateur se trouve en dehors de la base de recherche et que l’étendue de la recherche tente de se connecter, une erreur d’informations d’identification non valides s’affiche.

Tous les utilisateurs AD ou LDAP requis doivent se trouver dans la base de recherche. Et si l’utilisateur souhaite utiliser des groupes d’utilisateurs, insérez les utilisateurs et les groupes requis dans la base de recherche.

ECS recherche l’emplacement de l’utilisateur, puis l’emplacement du groupe si nécessaire. Vérifiez que la base de recherche peut trouver l’emplacement de l’utilisateur, et pas seulement l’emplacement du groupe.

L’attribut de groupe peut être défini dans la liste blanche des groupes.

N’oubliez pas que vous pouvez avoir plusieurs fournisseurs d’authentification (avec différentes bases de recherche). Vous pouvez également modifier la base de recherche pour inclure l’emplacement de l’utilisateur requis, par exemple « CN=Users,DC=nas2008test,DC=com » à « DC=nas2008test,DC=com »

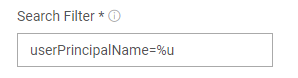

- Filtre de recherche

Non validé lorsqu’il est ajouté au fournisseur d’authentification. Si un autre suffixe UPN est configuré par AD, la valeur du format du filtre de recherche doit être sAMAccountName= %U, où %U correspond au nom d’utilisateur et ne contient pas le nom de domaine.

- Confirmez le filtre de recherche correct que les utilisateurs doivent utiliser :

Vérifiez le serveur AD ou LDAP pour confirmer qu’il s’agit du fichier LDIF dans un serveur OpenLDAP.

Indicateur de userPrincipalName (exemple trouvé dans AD) :

dn:CN=user1,CN=Users,DC=marketing,DC=example,DC=com userPrincipalName: user1@marketing.example.com memberOf: CN=marketing,CN=Users,DC=example,DC=com

Indicateur d’UID (exemple trouvé dans openLDAP)

dn: uid=ldapuser1,ou=People,dc=example,dc=com uid: ldapuser1 cn: ldapuser1 sn: ldapuser1

Avec sAMAccountName= %U, un utilisateur se connecte en tant que username@domain.com, par opposition au nom d’utilisateur.

Cela permet d’éviter tout conflit avec un utilisateur hors domaine avec le même nom d’utilisateur.

Il s’agit de la connexion utilisateur non-domaine user1 > user1@nas2008test.com > connexion utilisateur domain.

La valeur de domaine à utiliser doit correspondre à l’entrée de domaine dans le fournisseur d’authentification pour cet utilisateur nas2008test.com.

Notez l’adresse e-mail des utilisateurs, car elles peuvent ne pas correspondre user@nas2008test.com par rapport à user@emc.com.

La raison pour laquelle sAMAccountName= %U utilise une majuscule u et userPrincipalName= %u utilise un u minuscule :

En utilisant 'U', il recherche UNIQUEMENT le nom d’utilisateur, ce qui est le but de sAMAccountName.

UserPrincipalName= %u examine également le côté droit de la valeur utilisateur, mais est utile si le domaine de l’utilisateur diffère du nom de domaine.

Une équipe AD ou LDAP du client doit savoir ce qu’elle utilise.

Consultez les documents externes disponibles en ligne pour en savoir plus sur les différences.

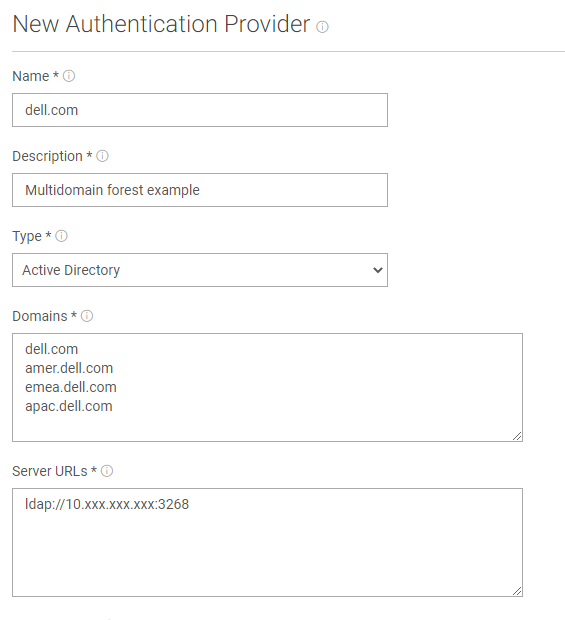

- Configuration d’une forêt multidomaine.

Exemple parent : dell.com

Exemple de domaines enfants : amer.dell.com, emea.dell.com, apac.dell.com

1) Un groupe peut se trouver dans l’un des domaines et certains de ses utilisateurs peuvent se trouver dans d’autres domaines.

2) Normalement, les domaines ne sont pas visibles les uns par les autres, mais le domaine parent peut voir tous les domaines enfants. Par conséquent, lors de la configuration d’une connexion de forêt multidomaine, utilisez le domaine parent comme domaine principal pour le fournisseur d’authentification.

Étapes différentes :

A) Nommez le domaine d’après le domaine parent.

B) Répertoriez tous les domaines d’intérêt dans la zone des domaines du fournisseur d’authentification.

C) Si le fournisseur d’authentification prend en charge une forêt multidomaine, utilisez l’adresse IP du serveur du catalogue global et spécifiez toujours le numéro de port. Ports par défaut : LDAP: 3268, LDAPS : 3269

D) Définir la base de recherche à la racine du domaine parent.

E) Notez que le nom du fournisseur d’authentification est l’identifiant principal utilisé par l’utilisateur du domaine. Dans cet exemple, ajoutez des utilisateurs ou des groupes comme par exemple : group1@dell.com, et non un sous-domaine comme group1@amer.dell.com

Voir la section Gestion et configuration des utilisateurs d’objets.

Section 2 : Configuration des utilisateurs de gestion et d’objets

- Ajoutez le groupe en tant qu’utilisateur de gestion et choisissez les rôles appropriés :

Vous pouvez d’abord créer et tester un seul utilisateur AD ou LDAP, ce qui peut être utile pour le dépannage.

Ensuite, si l’utilisateur unique peut se connecter sans problème, testez l’utilisateur de gestion de groupe.

Note: Les groupes imbriqués et leurs utilisateurs dépendent du bon fonctionnement du groupe parent. Testez d’abord le groupe parent, en vous connectant avec succès en tant qu’utilisateur dans le groupe parent, puis envisagez un groupe imbriqué.

L’administrateur système (utilisateur administrateur) peut également être un utilisateur de surveillance du système (utilisateur avec accès en lecture seule). Les droits d’administrateur remplacent les droits d’utilisateur de l’écran.

- Testez la connexion avec l’autre utilisateur du groupe.

Section 3 : Utilisateurs AD ou LDAP en tant qu’utilisateurs d’objets configurés

La création d’un utilisateur de gestion est utile pour tester la connexion à AD ou LDAP et doit être effectuée avant de créer un utilisateur d’objets.

Consultez le Guide d’administration ET le Guide d’accès aux données.

- Ajoutez des utilisateurs de domaine à un espace de nommage à usage d’objets :

Vous devez ajouter (attribuer) des utilisateurs de domaine dans un espace de nommage si vous souhaitez que ces utilisateurs effectuent des opérations sur les utilisateurs d’objets ECS. Pour accéder à la zone de stockage d’objets ECS, les utilisateurs d’objets et les administrateurs d’espace de nommage doivent être affectés à un espace de nommage. Vous pouvez ajouter un domaine entier d’utilisateurs dans un espace de nommage, ou vous pouvez ajouter un sous-ensemble des utilisateurs du domaine dans un espace de nommage en spécifiant un groupe ou un attribut particulier associé au domaine.

Un domaine peut fournir des utilisateurs pour plusieurs espaces de nommage. Par exemple, vous pouvez décider d’ajouter des utilisateurs tels que le service Comptabilité dans le domaine « yourco.com » dans namespace1, et des utilisateurs tels que le département Finance dans le domaine « yourco.com » dans namespace2. Dans ce cas, le domaine « yourco.com » fournit des utilisateurs pour deux espaces de nommage.

Un domaine entier, un ensemble particulier d’utilisateurs ou un utilisateur particulier ne peuvent pas être ajoutés dans plusieurs espaces de nommage. Par exemple, le domaine « yourco.com » peut être ajouté dans namespace1, mais il ne peut pas non plus être ajouté dans namespace2.

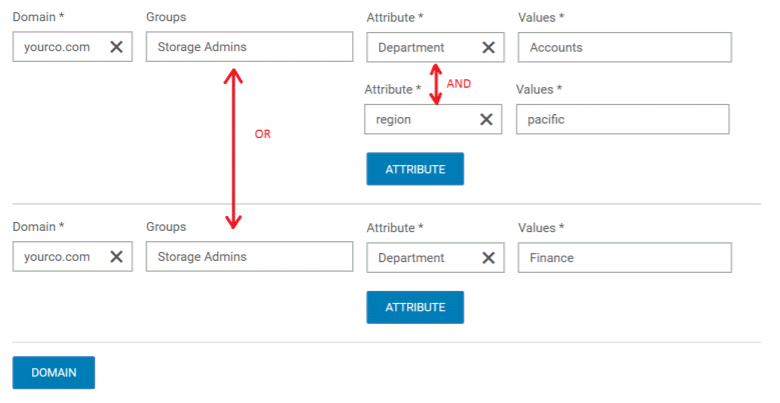

L’exemple suivant montre qu’un administrateur de système ou d’espace de nommage a ajouté à un espace de nommage un sous-ensemble d’utilisateurs dans le domaine « yourco.com » ; les utilisateurs qui ont leur attribut Service = Comptes dans Active Directory. L’administrateur du système ou de l’espace de nommage a ajouté les utilisateurs du service des comptes de ce domaine dans un espace de nommage via la commande Edit namespace du portail ECS.

Graphique 1. Ajout d’un sous-ensemble d’utilisateurs de domaine dans un espace de nommage à l’aide d’un attribut

AD Les utilisateurs d’objets de domaine sélectionnés dans la sélection « domain » sont des utilisateurs d’objets non administrateurs disposant uniquement de droits d’accès aux buckets qu’ils ont créés.

Les attributs sont une option de sous-ensemble qui peut être supprimée en cliquant sur « X ».

Le sous-ensemble Attributs doit correspondre aux Attributs des utilisateurs de domaine sur le serveur AD.

L’exemple suivant montre un autre exemple dans lequel l’administrateur du système ou de l’espace de nommage utilise une plus grande granularité pour ajouter des utilisateurs dans un espace de nommage. Dans ce cas, l’administrateur du système ou de l’espace de nommage a ajouté les membres du domaine « yourco.com » qui appartiennent au groupe Storage Admins avec l’attribut Department = Accounts AND Region attribut = Pacific, OU appartiennent au groupe Storage Admins avec l’attribut Department = Finance.

Figure 2. Ajout d’un sous-ensemble d’utilisateurs de domaine dans un espace de nommage à l’aide de plusieurs attributs AD

- L’utilisateur du domaine doit créer une clé secrète conformément au guide d’accès aux données ECS

L’ECS Management REST API permet d’autoriser les utilisateurs de domaine authentifiés à demander une clé secrète pour accéder à la zone de stockage d’objets. ECS API Reference peut être utilisé lorsque vous souhaitez créer un client personnalisé pour effectuer certaines opérations de gestion ECS. Pour les opérations simples, les utilisateurs de domaine peuvent utiliser curl ou un client HTTP basé sur un navigateur pour exécuter l’API afin de créer une clé secrète.

Consultez la section Guide d’accès aux données : Création d’une clé secrète S3 : libre-service

Un utilisateur de domaine peut être créé en tant qu’utilisateur d’objet comme dans l’interface utilisateur comme dans la création d’un utilisateur d’objet normal.

Un utilisateur peut créer un utilisateur d’objet de domaine à l’aide de l’API en libre-service. Chaque utilisateur de domaine nécessite une clé secrète, les groupes d’objets de domaine ne peuvent pas être utilisés.

L’API en libre-service permet aux utilisateurs de domaine valides de créer des clés secrètes sans qu’un utilisateur administrateur de l’interface utilisateur ne crée chaque utilisateur d’objet individuellement.

Il est obligatoire qu’un espace de nommage soit préalablement associé à l’utilisateur ou au groupe de domaine, sinon une erreur non valide se produit lors de la tentative d’utilisation des commandes d’API en libre-service.

Testez d’abord la connexion de l’utilisateur de domaine à ECS :

user@device:~$ curl -ik -u TestUser@TestDomain.com https://10.xxx.xxx.xxx:4443/login Enter host password for user 'TestUser@TestDomain.com': HTTP/1.1 200 OK Date: Thu, 09 Apr 2020 14:30:04 GMT Content-Type: application/xml Content-Length: 106 Connection: keep-alive X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8= X-SDS-AUTH-USERNAME: TestUser@TestDomain.com X-SDS-AUTH-MAX-AGE: 28800 <?xml version="1.0" encoding="UTF-8" standalone="yes"?><loggedIn><user>TestUser@TestDomain.com</user></loggedIn>Création d’une clé secrète pour l’utilisateur

user@device:~$ curl -ks -H "X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8=" https://10.xxx.xxx.xxx:4443/object/secret-keys | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <user_secret_keys> <secret_key_1/> <secret_key_1_exist>false</secret_key_1_exist> <secret_key_2/> <secret_key_2_exist>false</secret_key_2_exist> <key_timestamp_1/> <key_timestamp_2/> </user_secret_keys>Utilisez le jeton pour créer un utilisateur d’objet de domaine valide et examinez les éléments suivants :

user@device:~$ curl -ks -H "X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8=" -H "Content-Type:application/json" -X POST -d "{}" https://10.xxx.xxx.xxx:4443/object/secret-keys | xmllint --format -

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<user_secret_key>

<link rel="self" href="/object/user-secret-keys/TestUser@TestDomain.com"/>

<secret_key>6C7fW_Secret_Key_COl38yzAHIRorJ3oiK</secret_key>

<key_expiry_timestamp/>

<key_timestamp>2020-04-09 14:44:27.431</key_timestamp>

</user_secret_key>

Un utilisateur de domaine doit désormais être en mesure d’utiliser des applications telles que le navigateur S3 pour utiliser l’espace de nommage comme des utilisateurs d’objets normaux.

Additional Information

Erreur de connexion utilisateur :

"Access is denied due to invalid or expired credentials."

- L’utilisateur ou le mot de passe est incorrect.

- L’utilisateur introuvable et l’utilisateur introuvable peuvent être dus à une base de recherche incorrecte dans le fournisseur d’authentification pour cet utilisateur.

- Les modifications apportées à un fournisseur d’authentification ECS peuvent prendre quelques minutes avant d’être prises en compte, et le fournisseur d’authentification corrigé est toujours en train de mettre à jour la connexion à AD ou LDAP.

- Le paramètre AD de l’utilisateur « L’utilisateur doit changer le mot de passe à la prochaine connexion » est actif pour cet utilisateur. Notez qu’ECS ne peut pas modifier le mot de passe des utilisateurs de domaine sur le serveur AD ou LDAP, ce qui entraîne une erreur, car le serveur AD ou LDAP tente d’appliquer le paramètre. Modifiez le mot de passe sur une autre application ou décochez la case du paramètre. Il est également recommandé d’utiliser la version 3.6.2.0 ou une version supérieure pour résoudre ce problème, car ECS invite ensuite les utilisateurs à présenter la demande du serveur AD à

"User must change password at next login." -

L’utilisateur de type sAMAccountName n’a pas la valeur de domaine correcte qui est username@domain.

-

Vous avez peut-être défini la base de recherche sur :

CN=Groups,DC=CAS,DC=EMC,DC=com

While the user location is:

CN=Users,DC=CAS,DC=EMC,DC=com

Définissez la base de recherche sur un emplacement où peut trouver les utilisateurs et le groupe requis dans le périmètre de recherche :

DC=CAS,DC=EMC,DC=com

La base de recherche consiste à trouver les utilisateurs et le groupe dans lequel ils se trouvent, pas seulement les groupes dans lesquels ils se trouvent. L’appartenance à un groupe peut être filtrée lors de la recherche, à l’aide de l’option de liste blanche de groupe.

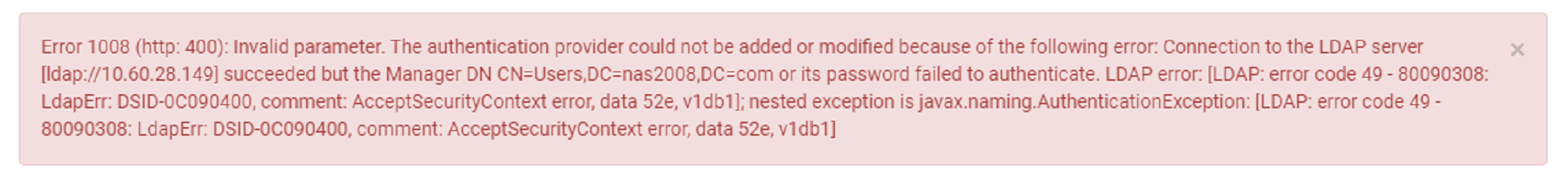

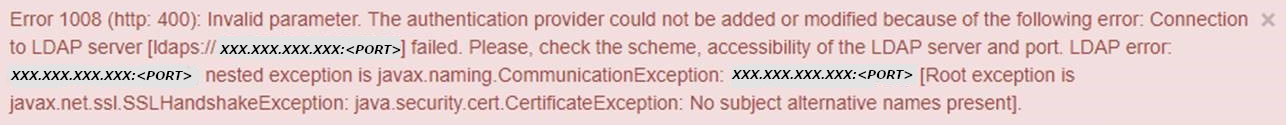

Lors de la tentative de création d’un fournisseur d’authentification, une erreur peut se produire :

"Error 1008 (http:400): invalid parameter"

"Connection to the LDAP server succeeded, but the Manager DN CN=Users,DC=CAS,DC=EMC,DC=com or its password failed to authenticate"

- Est défini sur l’emplacement utilisateur exact et correct, CN=Administrator,CN=Users,DC=CAS,DC=EMC,DC=com et non CN=Users,DC=CAS,DC=EMC,DC=com

- Le mot de passe est correct.

- L’utilisateur dispose de l’autorisation requise pour être l’utilisateur DN du gestionnaire.

Lors de la tentative de création d’un fournisseur d’authentification, une erreur peut se produire :

"Error 7000 (http: 500): An error occurred in the API Service. An error occurred in the API service. Cause: Error creating auth provider."

Dans le cas de nouvelles configurations de VDC, si le fournisseur d’authentification AD ou LDAP est tenté d’être ajouté avant que le VDC dispose d’un groupe de réplication. Le message d’erreur ci-dessus peut se produire.

Causes possibles :

Un groupe de réplication doit être créé avant de configurer le fournisseur d’authentification.

Les utilisateurs AD ou LDAP peuvent être utilisés en tant qu’utilisateurs de gestion ou d’objets.

De plus, les utilisateurs d’objets ont besoin d’un groupe de réplication pour fonctionner. Par conséquent, l’ajout d’un fournisseur d’authentification peut entraîner une erreur en raison de l’échec de la vérification du groupe de réplication.

Le support ECS peut vérifier les journaux objcontrolsvc.log au moment de la tentative du fournisseur d’authentification :

command type REQUEST_AUTHPROVIDER_CREATE failed with error code ERROR_RG_NOT_FOUND and message 'replication group urn:storageos:ReplicationGroupInfo:00000000-0000-0000-0000-000000000000:global not found'

Si c’est le cas, ajoutez un groupe de réplication au VDC, puis réessayez d’ajouter un fournisseur d’authentification.

Si un utilisateur a modifié le serveur LDAP, alors que le FQDN du nouveau serveur LDAP correspond au FQDN de l’ancien serveur LDAP.

Le certificat SSL LDAP actuel peut pointer vers l’ancien serveur LDAP. Par conséquent, le certificat SSL LDAP doit être remplacé par un certificat SSL LDAP mis à jour.

Message d’erreur possible :

Vérifiez que le certificat a été émis et assurez-vous que le FQDN correspond exactement à l’URL utilisée dans l’interface utilisateur ECS. Vous pouvez également consulter les correspondances de noms alternatifs de l’objet à partir du certificat :

Command :

sudo openssl s_client -connect :636 < /dev/null | openssl x509 -noout -text | grep DNS:

node1:~ # sudo openssl s_client -connect XXX.XXX.XXX:636 < /dev/null| openssl x509 -noout -text | grep DNS:

depth=0

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0

verify error:num=21:unable to verify the first certificate

verify return:1

DNS:FQDN.LDAPS1.LOCAL

node1:~ # sudo openssl s_client -connect XXX.XXX.XXX:636| openssl x509 -noout -text | grep DNS:

depth=0

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0

verify error:num=21:unable to verify the first certificate

verify return:1

DNS:FQDN.LDAPS.LOCAL

Vérifiez votre certificat LDAPS sur les correspondances ECS. Si ce n’est pas le cas, un nouveau certificat correct peut être nécessaire pour ECS.

Un utilisateur peut envisager d’ouvrir une demande de service auprès du support ECS pour obtenir de l’aide, le cas échéant.

- Le champ Authentication Provider a-t-il été correctement renseigné par l’utilisateur ?

-

L’utilisateur de gestion a-t-il été créé ?

-

L’utilisateur et le mot de passe de test ont-ils été saisis correctement lors de la connexion ECS ?

-

Peuvent-ils se connecter avec d’autres utilisateurs à partir d’un domaine ?

-

Est-ce la première fois qu’AD ou LDAP est configuré sur ECS ?

-

Si aucune nouvelle configuration AD ou LDAP n’a été configurée sur ECS, a-t-il déjà été en mesure de se connecter avec ces informations d’identification ? Dans l’affirmative, indiquez s’il y a eu des changements qui auraient une incidence sur l’autorisation.

Avoir à portée de main toutes les informations requises pour le support, y compris les détails d’un utilisateur de test pour le domaine requis.

La prise en charge peut nécessiter une session Web Ex et permettre à l’utilisateur de démontrer sa prise en charge du serveur AD ou LDAP ainsi que des informations ECS. Le support peut exiger de l’utilisateur qu’il saisisse des informations d’identification d’utilisateur de test.

Ce contenu est traduit dans 15 langues différentes :