PowerVault ME5: Loginfejl ved hjælp af LDAP med meddelelsen "Kan ikke godkende login, prøv igen"

Summary: Godkendelse ved hjælp af LDAPS er tilgængelig med PowerVault ME5 controllerfirmware ME5.1.1.0.5 og nyere.

Instructions

Administratorer skal bruge følgende oplysninger for at konfigurere LDAP-login på PowerVault ME5.

- Controllerfirmware ME5.1.1.0.5 eller nyere

PowerVault ME5-controllerfirmware skal være version ME5.1.1.0.5 eller nyere. Hvis den aktuelle ME5-controllerfirmwareversion er ME5.1.0.1.0, skal du se KB-artiklen 207484, PowerVault ME5: Firmwareopdateringen fra ME5.1.0.1.0 til ME5.1.1.0.5 eller nyere fuldføres ikke.

- LDAPS-tjenester (Lightweight Directory Access Protocol ), der leveres fra Windows Server 2016, 2019 eller 2022 Active Directory for brugergodkendelse og godkendelse

LDAP-serveren skal være en Active Directory-server, der kører Windows 2016, 2019 eller 2022. Serveren skal tillade grundlæggende godkendelse ved hjælp af en LDAP over SSL (LDAPS)-grænsefladeport 636; dvs. en TLS v1.2-forbindelse. Hvis du vil konfigurere LDAP korrekt, skal du se i dokumentationen til Microsoft-operativsystemet.

- LDAP-serverens IP-adresse eller DNS-navn

Hvis du bruger DNS, skal du konfigurere PowerVault DNS-indstillingerne til at bruge det samme DNS som brugt af Microsoft Active Directory-tjenesterne for at sikre korrekt opløsning af værtsnavnet. Hvis du vil konfigurere DNS i PowerVault Manager, skal du gå til Settings >Network >DNS.

- Entydigt Microsoft Active Directory SearchBase-navn, brugernavn ogActive Directory-grupper , som brugeren er medlem af samme. Både sAMAccountName- og userPrincipalName-attributterne udfyldes, når der oprettes et nyt brugerobjekt i Windows Server 2016, 2019 eller 2022 Active Directory.

PowerVault Manager bruger UserPrincipalName (UPN) til at logge på LDAP. Dette tager formatet username@domain.com. Active Directory-administratorer kan kontrollere, at denne attribut er indstillet. Windows Server-administratorer kan bruge Get-ADUser-modulet i PowerShell til at få vist brugeroplysninger og gruppemedlemskab.

Det anbefales, at:

En bruger bør kun være medlem af én gruppe, som findes i lagringssystemet. En bruger, der er medlem af mere end én LDAP-gruppe i lagringssystemet, kan have uoverensstemmelser i tilladelse eller konfigurationsparameter.

LDAP-brugeren findes ikke i mere end 100 LDAP-grupper.

Du kan f.eks. få vist UserPrincipleName og distinguishedName for en bruger, der hedder Tom:

PS > Get-ADUser -Identity Tom DistinguishedName : CN=Tom,CN=Users,DC=Liverpool,DC=Anfield,DC=Net Enabled : True GivenName : Tom Name : Tom Smith ObjectClass : user ObjectGUID : 6a2bda7c-eb1f-41b3-897e-00048053084a SamAccountName : Tom SID : S-1-5-21-2317057084-3148409499-2425250475-1248 Surname : Smith UserPrincipalName : tom_smith@liverpool.anfield.net

F.eks. visning af gruppemedlemskab for brugeren Tom:

PS > Get-ADUser Tom -Properties Memberof

DistinguishedName : CN=Tom,CN=Users,DC=Liverpool,DC=Anfield,DC=Net

Enabled : True

GivenName : Tom

MemberOf : {CN=Liverpool_ME5_Admins,OU=Groups,DC=Liverpool,DC=Anfield,DC=Net, CN=ESX Admins,OU=Groups,DC=Liverpool,DC=Anfield,DC=Net, CN=Administrators,CN=Builtin,DC=Liverpool,DC=Anfield,DC=Net}

Name : Tom Smith

ObjectClass : user

ObjectGUID : 6a2bda7c-eb1f-41b3-897e-00048053084a

SamAccountName : Tom

SID : S-1-5-21-2317057084-3148409499-2425250475-1248

Surname : Smith

UserPrincipalName : tom_smith@liverpool.anfield.net

Fra eksemplet ovenfor:

- Søgebasen for sAMAccountName Tom er CN=Users,DC=Centers,DC=Anfield,DC=Net

- Userprinciplename er tom_smith@liverpool.på en mark.Nettet

- Tom er medlem af gruppen Liverpool_ME5_Admins

Konfiguration af LDAP i PowerVault Manager

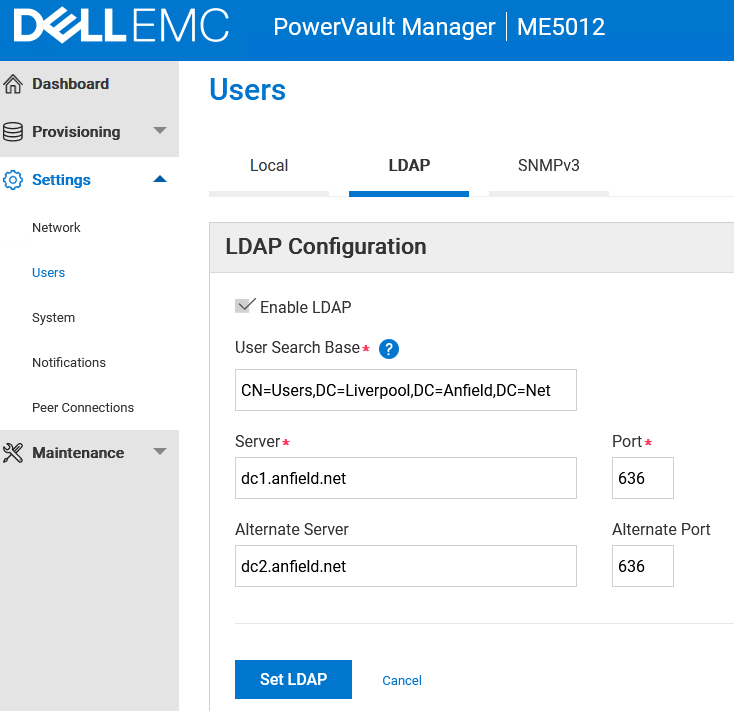

- Gå til LDAP-brugerpanelet (Indstillinger >for brugere >LDAP)

Figur 1: PowerVault Manager - LDAP-konfiguration

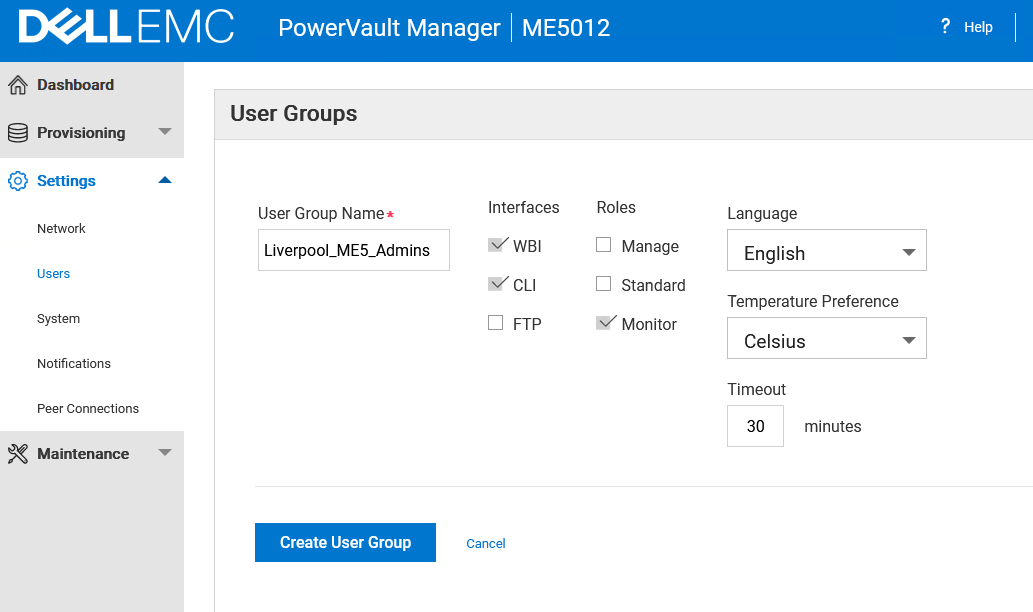

- Indstil brugergruppen

Figur 2: PowerVault Manager - Brugergrupper

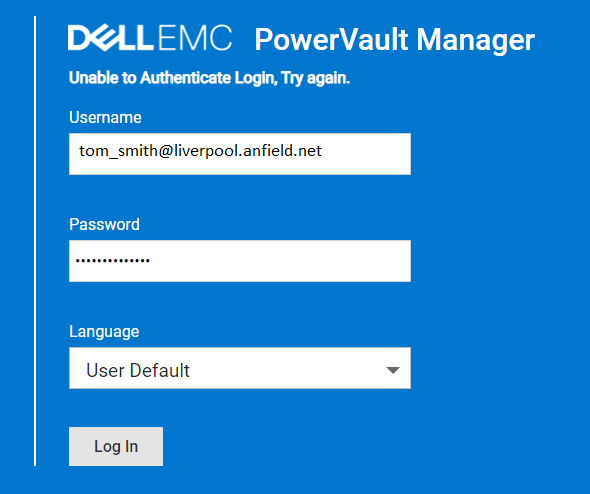

- Log på PowerVault Manager, og brug UserPrincipalName (UPN), username@domain.Com.

Figur 3: PowerVault Authentication Manager – Log på

- Når du logger på med en SSH-klient, skal du bruge formatet ssh tom_smith@liverpool.på en mark.net@192.168.0.33. Nogle SSH-klienter kræver brug af formatet domænebrugernavn. F.eks. ssh Anfield\\tom_smith@192.168.0.33

Flere oplysninger

Brugerlogin, log ud og handlinger gennem alle grænseflader for både lokale og LDAP-brugere registreres i en overvågningslog, der er tilgængelig fra vedligeholdelsessupportens >>overvågningslogaktivitet.

Du kan få flere oplysninger i administratorvejledningen til Dell PowerVault ME5-serien under afsnittet Systembegreber > LDAP. Administratorvejledningen findes på Dell.com/support under fanen Dokumentation for dit ME5-produkt.

LDAP-godkendelse er ikke tilgængelig i tidligere PowerVault ME4-generationsprodukter.