Data Domain: Zarządzanie certyfikatami hosta dla HTTP i HTTPS

Resumen: Certyfikaty hosta umożliwiają przeglądarkom i aplikacjom weryfikowanie tożsamości systemu Data Domain podczas ustanawiania bezpiecznych sesji zarządzania. Protokół HTTPS jest domyślnie włączony. System może używać certyfikatu z podpisem własnym lub certyfikatu zaimportowanego z zaufanego urzędu certyfikacji (CA). W tym artykule wyjaśniono, jak sprawdzać, generować, żądać, importować i usuwać certyfikaty dla protokołu HTTP/HTTPS w systemach Data Domain. ...

Este artículo se aplica a:

Este artículo no se aplica a:

Este artículo no está vinculado a ningún producto específico.

En este artículo no se identifican todas las versiones de los productos.

Instrucciones

Certyfikaty mogą wygasnąć lub stać się nieważne. Jeśli certyfikat nie zostanie zaimportowany, system użyje certyfikatu z podpisem własnym, który może nie być zaufany przez przeglądarki lub zintegrowane aplikacje.

1. Sprawdź istniejące certyfikaty.

W Data Domain (DD-CLI) uruchom następujące polecenie, aby wyświetlić zainstalowane certyfikaty:

adminaccess certificate show

Jeśli certyfikaty wygasły lub zbliżają się do końca:

-

- W przypadku podpisu własnego wygeneruj ponownie przy użyciu DD-CLI.

- W przypadku importu postępuj zgodnie z poniższymi krokami CSR i importu.

2. Generuj certyfikaty z podpisem własnym.

Aby ponownie wygenerować certyfikat HTTPS:

adminaccess certificate generate self-signed-cert

Aby ponownie wygenerować certyfikaty HTTPS i zaufanych urzędów certyfikacji:

adminaccess certificate generate self-signed-cert regenerate-ca3. Generowanie żądania podpisania certyfikatu (CSR)

Użyj DD System Manager:

-

- Ustaw hasło, jeśli jeszcze tego nie zrobiono:

system passphrase set - Przejdź do opcji Dostęp administracyjny >> Dostęp administratora.

- Wybierz kartę HTTPS > Configure > Certificate tab > Add.

- Kliknij opcję Wygeneruj CSR dla tego systemu Data Domain.

- Wypełnij formularz CSR i pobierz plik ze strony:

/ddvar/certificates/CertificateSigningRequest.csr

- Ustaw hasło, jeśli jeszcze tego nie zrobiono:

Alternatywa dla interfejsu wiersza poleceń: (Przykład)

adminaccess certificate cert-signing-request generate key-strength 2048bit country "CN" state "Shanghai" city "Shanghai" org-name "Dell EMC" org-unit "Dell EMC" common-name "ddve1.example.com" subject-alt-name "DNS:ddve1.example.com, DNS:ddve1"4. Importuj podpisany certyfikat

- Użyj DD System Manager:

- Wybierz dostęp >administracyjny >Dostęp administratora

- W obszarze Usługi wybierz opcję HTTPS i kliknij przycisk Konfiguruj

- Wybierz kartę Certificate

- Kliknij przycisk Dodaj

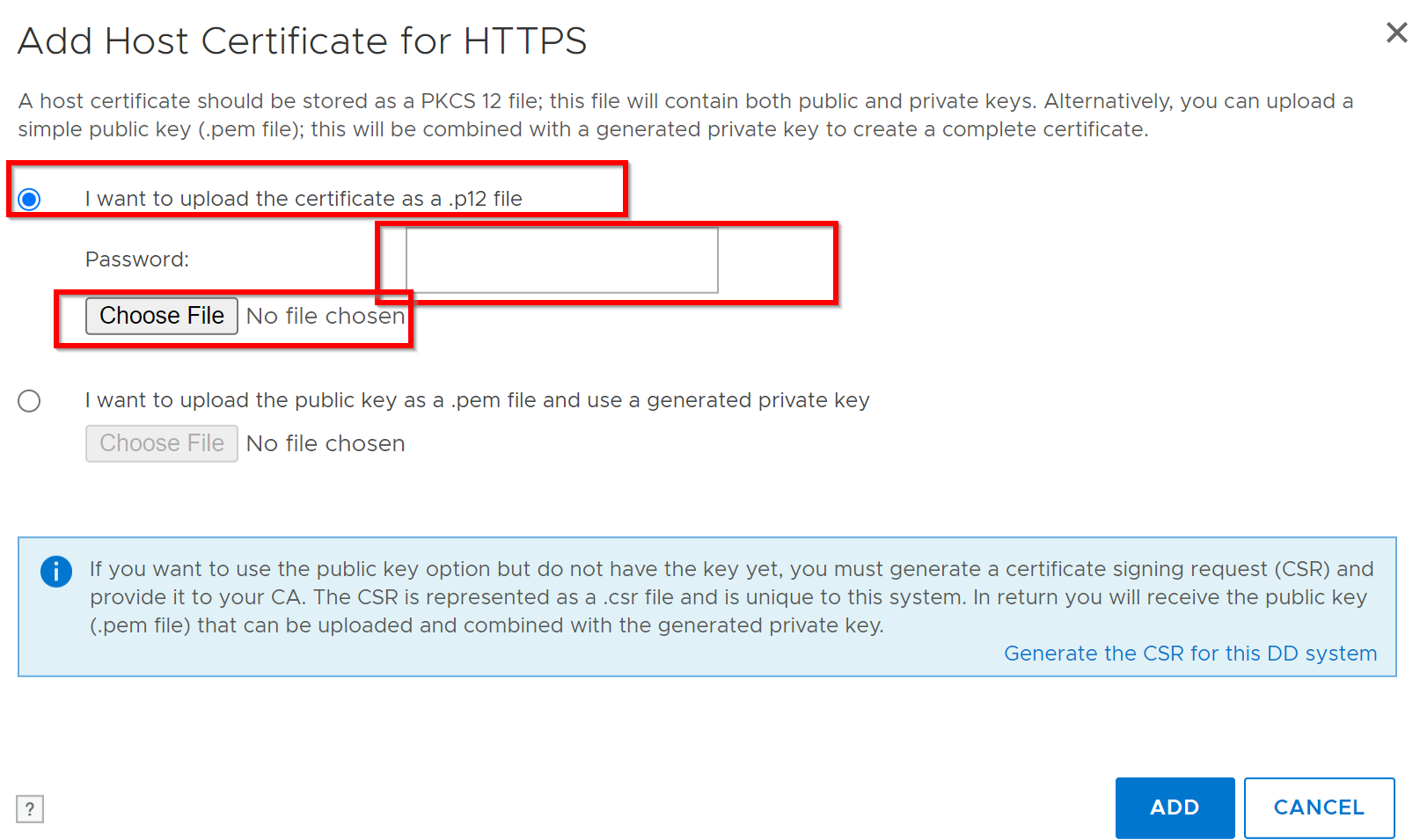

Pojawi się okno dialogowe przesyłania:

- W przypadku

.p12pliku:- Wybierz opcję Upload certificate as .p12 file, wprowadź hasło, przeglądaj i prześlij.

- W przypadku

.pempliku:- Wybierz pozycję Przekaż klucz publiczny jako plik pem i użyj wygenerowanego klucza prywatnego, przeglądaj i przekaż.

- Alternatywa dla DD-CLI: Zapoznaj się z artykułem bazy wiedzy: Data Domain: Generowanie żądania podpisania certyfikatu i korzystanie z certyfikatów podpisanych zewnętrznie

- Wybierz pozycję Przekaż klucz publiczny jako plik pem i użyj wygenerowanego klucza prywatnego, przeglądaj i przekaż.

- Przykład wyboru .p12:

5. Usuń istniejący certyfikat.

Przed dodaniem nowego certyfikatu usuń bieżący:

-

- Przejdź do karty Konfiguracja > certyfikatu Dostęp > administratora > dostępu > administracyjnego HTTPS>.

- Wybierz certyfikat i kliknij przycisk Delete.

6. Weryfikacja CSR

Zatwierdź CSR za pomocą wiersza polecenia systemu Windows:

certutil -dump <CSR file path>Información adicional

- Klucze prywatne i publiczne muszą mieć 2048 bitów.

- DDOS obsługuje jednocześnie jeden aktywny CSR i jeden podpisany certyfikat dla protokołu HTTPS.

Źródło: Wdrażanie pakietu KB: Data Domain: Jak korzystać z certyfikatów podpisanych zewnętrznie

Productos afectados

Data DomainPropiedades del artículo

Número de artículo: 000205198

Tipo de artículo: How To

Última modificación: 27 nov 2025

Versión: 7

Encuentra las respuestas que necesitas con la ayuda de otros usuarios de Dell

Servicios de asistencia

Comprueba si tu dispositivo está cubierto por los servicios de asistencia.