Umgang mit Zertifikatsänderungen AWS S3-ab 23. März 2021

Resumo: AWS ändert seine Serverzertifikate für S3 in Zertifikate, die von Amazon Trust Services CA ausgestellt werden. Dies geschieht laut AWS-Mitteilung ab dem 23. März 2021. Diese Änderung wirkt sich auf Data Domain-Systeme aus, die mit Cloud-Stufe und Data Domain Virtual Edition (DDVE) konfiguriert sind, die mit ATOS (Active Tier on Object Storage) auf der AWS-Cloud-Plattform bereitgestellt werden. ...

Este artigo aplica-se a

Este artigo não se aplica a

Este artigo não está vinculado a nenhum produto específico.

Nem todas as versões do produto estão identificadas neste artigo.

Sintomas

Diese Zertifikatsänderung führt dazu, dass die Cloud-Einheit für mit Cloud-Stufe konfigurierte Data Domain-Systeme in den Trennungsstatus übergeht:

ODER

Bei DDVE, das auf AWS mit ATOS bereitgestellt wird, wird das Dateisystem mit den folgenden Warnmeldungen deaktiviert:

# alert show current

Id Post Time Severity Class Object Message

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mon Apr 19 15:34:03 2021 CRITICAL Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Unable to access provider for cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

There is 1 active alert.

# cloud unit list

Name Profile Status

-------------- --------- ------------

aws-unit aws Disconnected

-------------- --------- ------------

Id Post Time Severity Class Object Message

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mon Apr 19 15:34:03 2021 CRITICAL Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Unable to access provider for cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

There is 1 active alert.

# cloud unit list

Name Profile Status

-------------- --------- ------------

aws-unit aws Disconnected

-------------- --------- ------------

ODER

Bei DDVE, das auf AWS mit ATOS bereitgestellt wird, wird das Dateisystem mit den folgenden Warnmeldungen deaktiviert:

Alert History

-------------

Id Post Time Clear Time Severity Class Object Message

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 Tue Apr 6 13:58:41 2021 Tue Apr 6 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Filesystem has encountered an error and is restarting.

m0-27 Tue Apr 6 14:19:59 2021 Tue Apr 6 14:20:03 2021 ALERT Filesystem EVT-FILESYS-00002: Problem hinder Dateisystem an

-------------

Id Post Time Clear Time Severity Class Object Message

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 Tue Apr 6 13:58:41 2021 Tue Apr 6 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Filesystem has encountered an error and is restarting.

m0-27 Tue Apr 6 14:19:59 2021 Tue Apr 6 14:20:03 2021 ALERT Filesystem EVT-FILESYS-00002: Problem hinder Dateisystem an

Causa

AWS ändert seine Serverzertifikate für S3 in Zertifikate, die von Amazon Trust Services CA ausgestellt werden. Dies geschieht ab dem 23. März 2021.

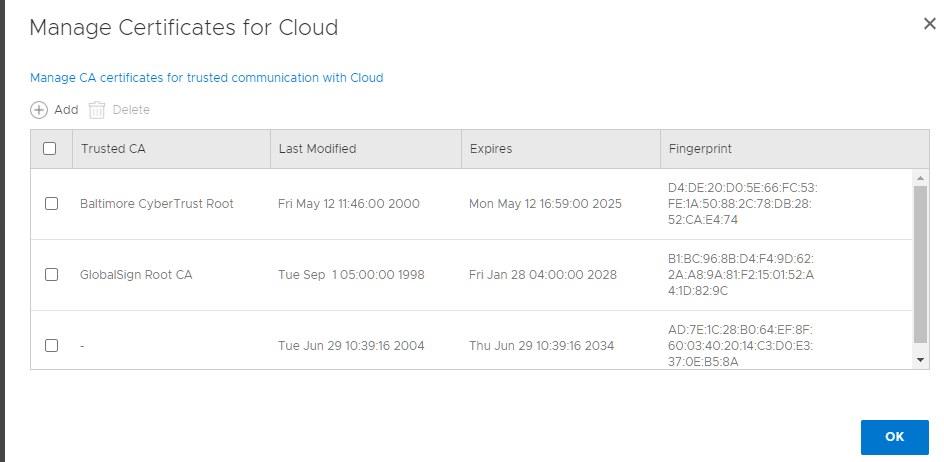

Für den Zugriff auf S3-Buckets benötigt das System ein neues Root-CA-Zertifikat Starfield Class 2 Certification Authority anstelle des derzeitigen Zertifikats Baltimore CyberTrust Root.

Resolução

Die folgenden Schritte gelten für Data Domain-Systeme, die mit Cloud-Stufe und DDVE konfiguriert und mit ATOS auf der AWS-Cloud-Plattform bereitgestellt wurden.

- Überprüfen Sie, ob das System für die Cloud-Anwendung derzeit „Baltimore CyberTrust Root“ verwendet, wie im folgenden Beispiel dargestellt:

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

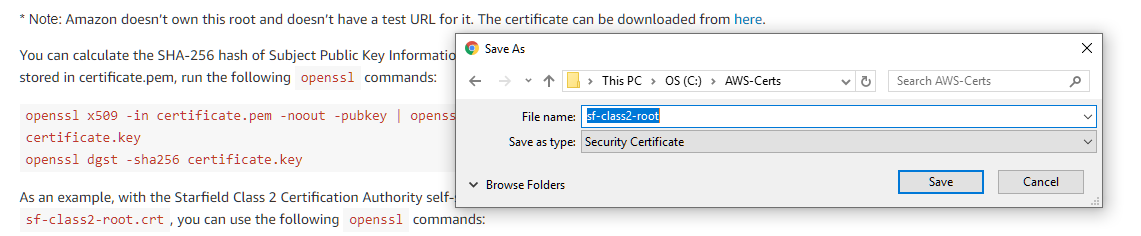

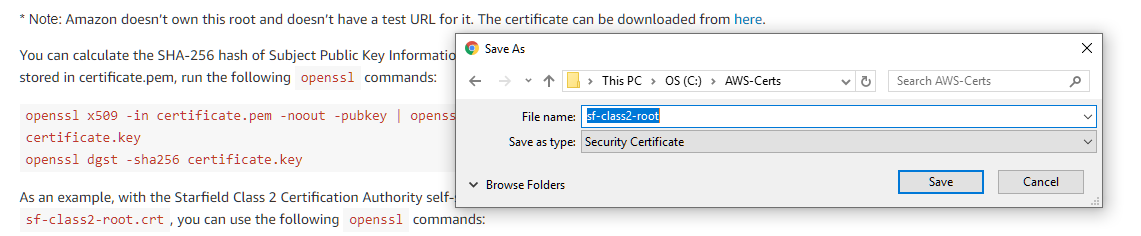

- Laden Sie das Root-CA-Zertifikat „Starfield Class 2 Certification Authority“ von der folgenden Seite herunter

https://aws.amazon.com/blogs/security/how-to-prepare-for-aws-move-to-its-own-certif: icate-authority/

Klicken Sie mit der rechten Maustaste auf Hier und speichern Sie unter:

Klicken Sie mit der rechten Maustaste auf Hier und speichern Sie unter:

Alternativer Link zum Herunterladen des Zertifikats: https://certs.secureserver.net/repository/sf-class2-root.crt

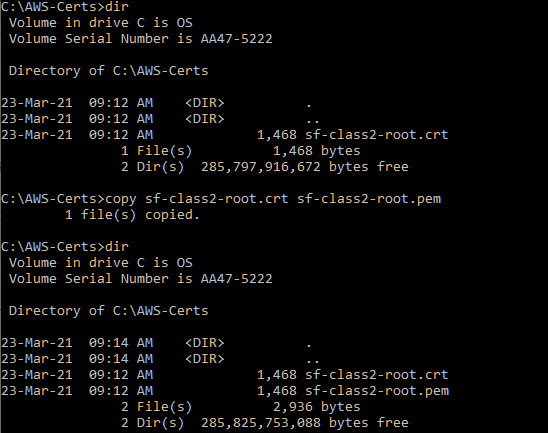

- Benennen Sie sf-class2-root.crt in sf-class2-root.pem um (ändern Sie nur in der Dateierweiterung).

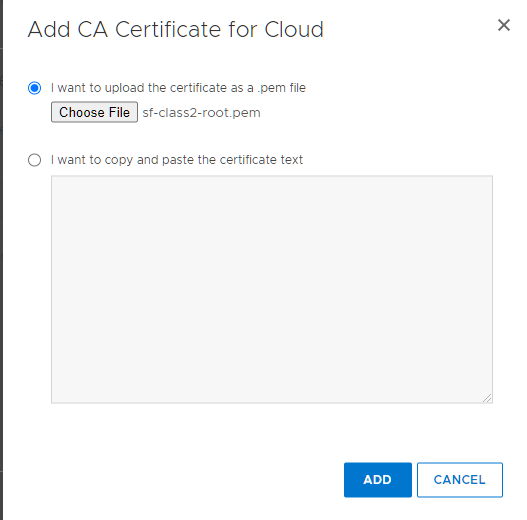

- Importieren Sie das Zertifikat entweder über die Data Domain System Manager-GUI.

- Cloud-Einheiten: „Datenmanagement“ > „Dateisystem“ > „Cloud-Einheiten“ > „Zertifikate verwalten“ > Hinzufügen

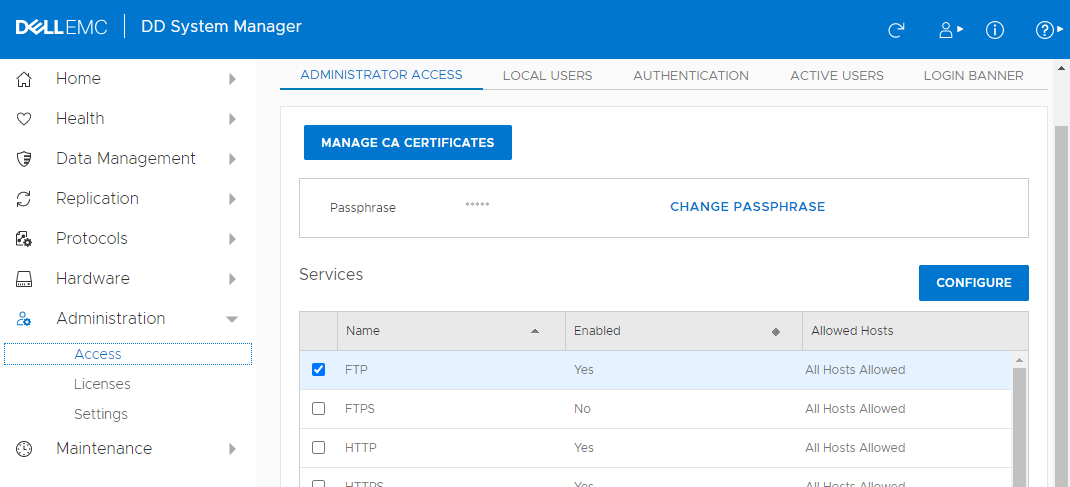

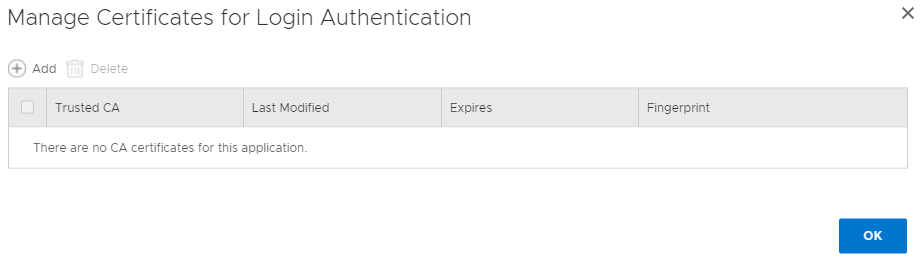

- DDVE: „Administration“ > „Zugriff“ > „CA-ZERTIFIKATE VERWALTEN“ > „+ Hinzufügen“

- Führen Sie dann CLI-Schritt 2 aus. (befindet sich unter diesen Screenshots)

Alternativ können Sie über die CLI

- sf-class2-root.pem mit der scp- oder sftp-Methode nach /ddr/var/certificates übertragen

- Zertifikat importieren

# adminaccess certificate import ca application cloud file sf-class2-root.pem

- HINWEIS: Dieses Zertifikat kann den Betreff in der grafischen Benutzeroberfläche oder in der Ausgabe von „adminaccess certificate show“ als leer anzeigen, das ignoriert werden kann (kein Funktionsproblem außer der leeren Anzeige).

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

- Entfernen Sie nicht das alte Zertifikat „Baltimore CyberTrust Root“. In einigen Fällen wurde festgestellt, dass AWS wieder auf das Zertifikat „Baltimore“ zurückgreift.

- Behalten Sie es zusammen mit dem neuen Zertifikat „Starfield“.

Produtos afetados

Data Domain, PowerProtect Data Protection SoftwarePropriedades do artigo

Número do artigo: 000184415

Tipo de artigo: Solution

Último modificado: 22 ago. 2022

Versão: 13

Encontre as respostas de outros usuários da Dell para suas perguntas.

Serviços de suporte

Verifique se o dispositivo está coberto pelos serviços de suporte.