O certificado do nó do cluster do CloudLink expirou

Resumo: Este artigo explica como renovar o certificado do nó do cluster quando o CloudLink mostra o alarme "O certificado do nó do cluster expirou".

Sintomas

O CloudLink está mostrando o alarme:

Cluster node certificate is expired.

Causa

Quando os certificados dos nós do cluster expiram, isso pode fazer com que o cluster fique fora de sincronia. No cluster SYSTEM > da WebUI > do CloudLink, verifique se Sync State está Off. Há também um possível problema de segurança relacionado a um certificado expirado.

Resolução

CloudLink 8.1 e versões posteriores:

A partir do CloudLink versão 8.1, você pode renovar o SVMCLUSTER CA e cluster node certificados da IU web do CloudLink. Faça snapshots e backups de todos os nós do CloudLink antes de alterar os certificados.

Acesse SYSTEM > Backup > Generate New Backup e, em seguida, Actions > Download Backup. Além disso, certifique-se de que o usuário possa localizar sua chave de backup do CloudLink (cckey.pemAntes

de reinicializar as VMs do CloudLink, acesse o SYSTEM > Vault e confirme se o Vault Unlock Mode está definido como Auto. Se o Modo de desbloqueio estiver definido como Manual, você deverá confirmar se o usuário conhece os passcodes do cofre ou alterar temporariamente o Modo para Automático.

NÃO altere o SVMCLUSTER CA Enquanto o cluster está fora de sincronia!

Isso cria uma inconsistência em que cada nó do CloudLink tem uma SVMCLUSTER CA E é difícil colocar o cluster novamente em sincronia.

Quando o cluster estiver fora de sincronia, você deverá renovar os certificados dos nós de cluster em cada CloudLinknode. Vá para SYSTEM > Cluster > Actions Change Server Certificate > . Faça isso para todos os nós do CloudLink e, em seguida, reinicialize todos os nós do CloudLink (não simultaneamente). Isso deve colocar o cluster novamente em sincronia, e o estado de sincronização deve dizer OK.

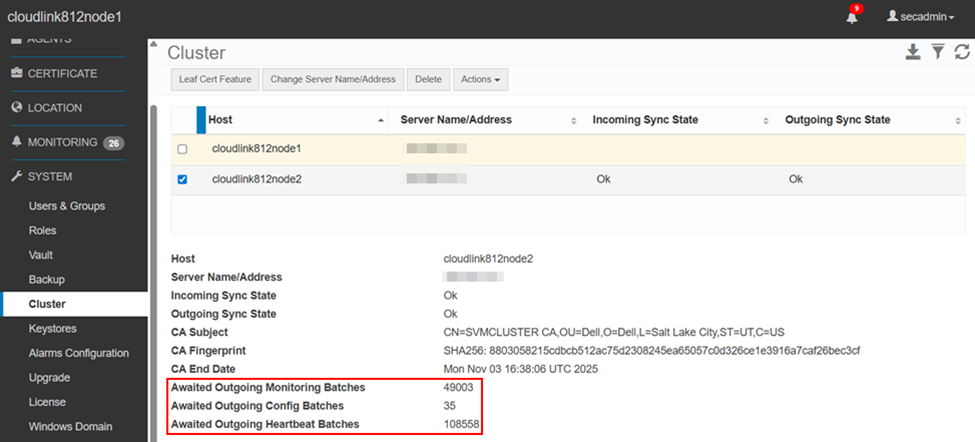

Se o cluster estiver fora de sincronia por um longo tempo, pode levar algum tempo para que a ressincronização seja concluída. Verifique os nós no cluster do SISTEMA >e confirme se você não vê nenhum lote de saída aguardado. Pode levar várias horas para que isso seja concluído.

Quando o cluster estiver sincronizado novamente, você poderá alterar o SVMCLUSTER CA. Vá para SYSTEM > Cluster > Actions Change CA Certificate > . Fazer isso renova automaticamente o cluster node certificados novamente exigindo que você reinicialize cada nó do CloudLink novamente (não simultaneamente).

CloudLink 7.x:

No CloudLink 7.x, não é possível renovar o SVMCLUSTER CA ou cluster node Certificados. Você só pode carregar um PEM assinado pela CA.

Estas são instruções para usar o OpenSSL para gerar um certificado autoassinado destinado a substituir o CloudLink 7.x SVMCLUSTER CA e cluster node Certificados:

- Use qualquer servidor Linux (não CloudLink) e confirme se o OpenSSL está instalado executando o comando

openssl version - Crie um arquivo chamado

template.cfgexecutando o comandovi template.cfge cole as informações dentro da caixa abaixo. - Para as entradas azuis , altere e substitua pelas informações relevantes.

[req] default_bits = 2048 distinguished_name = req_distinguished_name req_extensions = v3_req [req_distinguished_name] C =Country(2 letter code) ST =State L =Locality(city) O =Organization OU =OrgUnit CN =CommonName C_default =US ST_default =utah L_default =salt lake city O_default =dell OU_default =dell CN_default =SVMCLUSTER CA [ v3_req ] subjectAltName = @alt_names keyUsage = critical, digitalSignature, keyCertSign, cRLSign extendedKeyUsage = serverAuth, clientAuth basicConstraints = critical, CA:true, pathlen:1 subjectKeyIdentifier=hash [alt_names] DNS.1 = SVMCLUSTER CA

- Execute o comando:

openssl req -newkey 2048 -keyout svmcluster.key -config template.cfg -x509 -days 730 -out svmcluster.crt -extensions v3_req -nodes

svmcluster.crt e svmcluster.key . Você carrega esses arquivos na interface do usuário do CloudLink em System>Cluster>Actions>Upload CA Signed PEM>Third Party PEM. Além disso, salve esses arquivos e mantenha-os em algum lugar seguro. Ele define -days to 730 que é de 2 anos, mas você pode ajustar conforme necessário.

- Reinicie o CloudLink Web Services ou reinicialize todos os nós do CloudLink (NÃO simultaneamente).