PowerVault ME5: Error de inicio de sesión mediante LDAP con el mensaje "Unable to Authenticate Login, Try Again"

摘要: La autenticación mediante LDAPS está disponible mediante el firmware de la controladora de PowerVault ME5 ME5.1.1.0.5 y versiones posteriores.

说明

Los administradores necesitan la siguiente información para configurar el inicio de sesión de LDAP en PowerVault ME5.

- Firmware de la controladora ME5.1.1.0.5 o posterior

El firmware de la controladora de PowerVault ME5 debe ser la versión ME5.1.1.0.5 o posterior. Si la versión actual del firmware de la controladora ME5 es ME5.1.0.1.0, consulte el artículo de la base de conocimientos 207484 PowerVault ME5: La actualización del firmware de ME5.1.0.1.0 a ME5.1.1.0.5 o superior no se completa.

- Servicios del protocolo ligero de acceso a directorios (LDAPS) proporcionados desde Active Directory de Windows Server 2016, 2019 o 2022 para autenticación y autorización de usuarios

El servidor LDAP debe ser un servidor de Active Directory que ejecute Windows 2016, 2019 o 2022. El servidor debe permitir la autenticación básica mediante un puerto 636 de interfaz LDAP mediante SSL (LDAPS); es decir, una conexión TLS v1.2. Para configurar CORRECTAMENTE LDAP, consulte la documentación del sistema operativo de Microsoft.

- Dirección IP o nombre DNS del servidor LDAP

Cuando utilice DNS, configure los ajustes de DNS de PowerVault para utilizar el mismo DNS que utilizan los servicios de Active Directory de Microsoft para garantizar la resolución correcta del nombre de host. Para configurar DNS en el administrador de PowerVault, vaya a Settings >Network >DNS.

- Nombre distintivo de la base de búsqueda de Microsoft Active Directory, nombre principal del usuario Y grupos de Active Directory de los que el usuario es miembro. Los atributos sAMAccountName y userPrincipalName se completan cuando se crea un nuevo objeto de usuario en Active Directory de Windows Server 2016, 2019 o 2022.

El administrador de PowerVault utiliza UserPrincipalName (UPN) para iniciar sesión en LDAP; esto toma el formato username@domain.com. Los administradores de Active Directory pueden comprobar que este atributo esté configurado. Los administradores de Windows Server pueden utilizar el módulo Get-ADUser en PowerShell para ver los detalles del usuario y la membresía en grupos.

Se recomienda que:

Un usuario solo debe ser miembro de un grupo que exista en el sistema de almacenamiento. Un usuario que es miembro de más de un grupo de LDAP en el sistema de almacenamiento podría tener incoherencias de parámetros de configuración o permisos.

El usuario de LDAP no está en más de 100 grupos de LDAP.

Por ejemplo, la visualización de UserPrincipleName y distinguishedName para un usuario llamado Tom:

PS > Get-ADUser -Identity Tom DistinguishedName : CN=Tom,CN=Users,DC=Liverpool,DC=Anfield,DC=Net Enabled : True GivenName : Tom Name : Tom Smith ObjectClass : user ObjectGUID : 6a2bda7c-eb1f-41b3-897e-00048053084a SamAccountName : Tom SID : S-1-5-21-2317057084-3148409499-2425250475-1248 Surname : Smith UserPrincipalName : tom_smith@liverpool.anfield.net

Por ejemplo, ver la membresía de grupo para el usuario Tom:

PS > Get-ADUser Tom -Properties Memberof

DistinguishedName : CN=Tom,CN=Users,DC=Liverpool,DC=Anfield,DC=Net

Enabled : True

GivenName : Tom

MemberOf : {CN=Liverpool_ME5_Admins,OU=Groups,DC=Liverpool,DC=Anfield,DC=Net, CN=ESX Admins,OU=Groups,DC=Liverpool,DC=Anfield,DC=Net, CN=Administrators,CN=Builtin,DC=Liverpool,DC=Anfield,DC=Net}

Name : Tom Smith

ObjectClass : user

ObjectGUID : 6a2bda7c-eb1f-41b3-897e-00048053084a

SamAccountName : Tom

SID : S-1-5-21-2317057084-3148409499-2425250475-1248

Surname : Smith

UserPrincipalName : tom_smith@liverpool.anfield.net

A partir del ejemplo anterior:

- La base de búsqueda para sAMAccountName Tom es CN=Users,DC=Puntaje,DC=Anfield,DC=Net

- El userprinciplename se tom_smith@liverpool.un campo.Red

- Tom es miembro del grupo Liverpool_ME5_Admins

Configuración de LDAP en el administrador de PowerVault

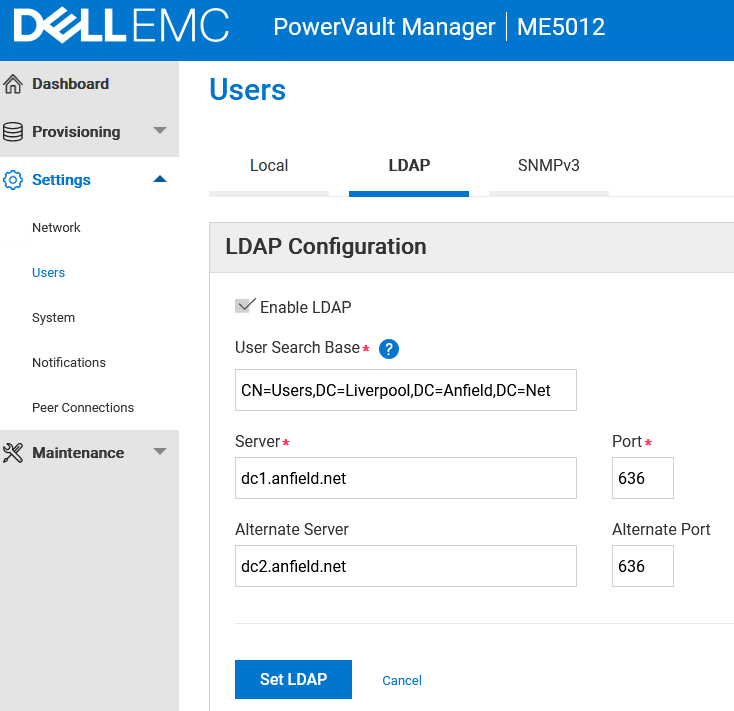

- Vaya al panel Usuarios de LDAP (Configuración >Usuarios >LDAP)

Figura 1: Administrador de PowerVault: configuración de LDAP

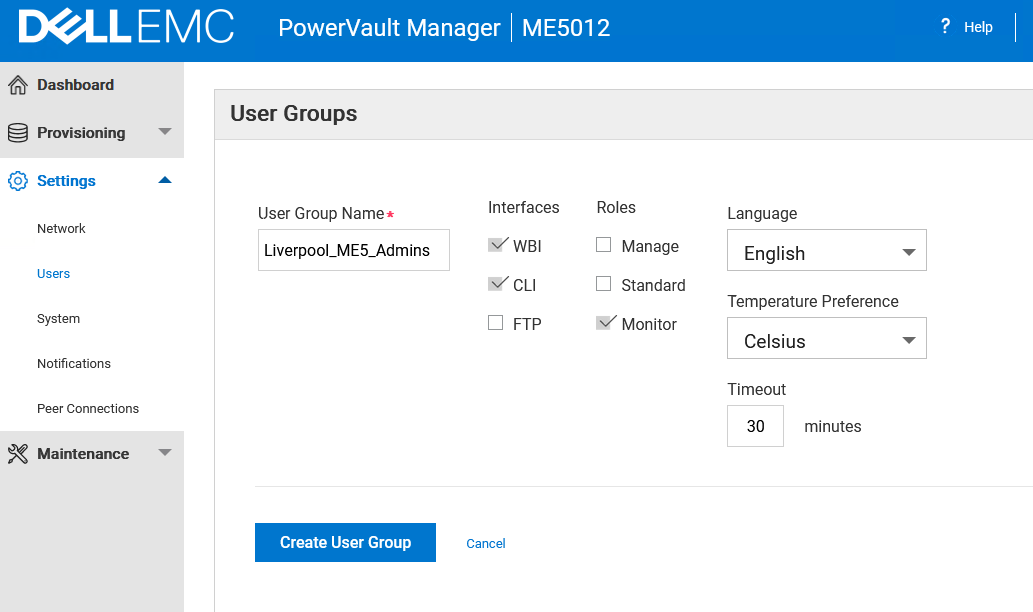

- Configurar el grupo de usuarios

Figura 2: Administrador de PowerVault: grupos de usuarios

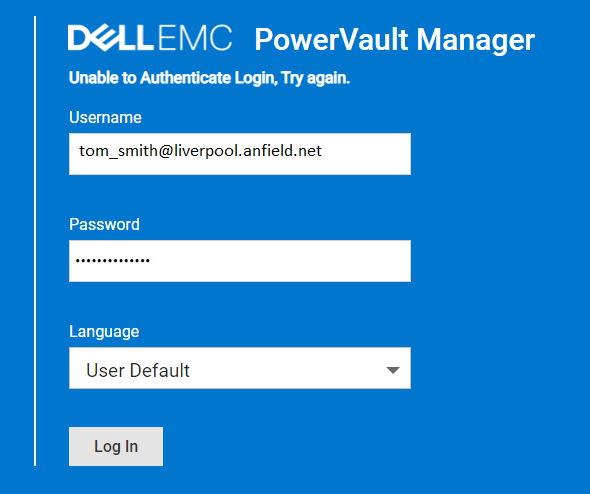

- Inicie sesión en el administrador de PowerVault y utilice UserPrincipalName (UPN), username@domain.Com.

Figura 3: Administrador de autenticación de PowerVault: inicio de sesión

- Cuando inicie sesión con un cliente ssh, utilice el formato ssh tom_smith@liverpool.un campo.net@192.168.0.33. Es posible que algunos clientes SSH requieran el uso del formato de nombre de usuario del dominio. Por ejemplo, ssh Anfield\\tom_smith@192.168.0.33

Más información

El inicio de sesión del usuario, el cierre de sesión y las acciones a través de todas las interfaces para los usuarios locales y de LDAP se registran en un registro de auditoría al que se puede acceder desde Maintenance >Support >Audit Log Activity.

Para obtener más información, consulte la Guía del administrador de Dell PowerVault serie ME5 en la sección Conceptos > del sistema LDAP. La guía del administrador se encuentra en Dell.com/support en la pestaña Documentation de su producto ME5.

La autenticación ldap no está disponible en los productos powervault de generación ME4 anteriores.