PowerVault ME5: Inloggningsfel med LDAP med meddelandet "Unable to Authenticate Login, Try Again"

摘要: Autentisering med LDAPS är tillgänglig med powervault ME5-styrenhetens fasta programvara ME5.1.1.0.5 och senare.

说明

Administratörer behöver följande information för att konfigurera LDAP-inloggning på PowerVault ME5.

- Styrenhetens fasta programvara ME5.1.1.0.5 eller senare

Den fasta programvaran för PowerVault ME5-styrenheten måste vara version ME5.1.1.0.5 eller senare. Om den aktuella versionen av den fasta programvaran för ME5-styrenheten är ME5.1.0.1.0 läser du KB-artikeln 207484 PowerVault ME5: Uppdateringen av fast programvara från ME5.1.0.1.0 till ME5.1.1.0.5 eller senare slutförs inte.

- LDAPS-tjänster (Lightweight Directory Access Protocol) som tillhandahålls från Windows Server 2016, 2019 eller 2022 Active Directory för användarautentisering och behörighet

LDAP-servern måste vara en Active Directory-server som kör Windows 2016, 2019 eller 2022. Servern måste tillåta grundläggande autentisering med ett LDAP-gränssnitt via SSL-gränssnitt (LDAPS) Port 636; dvs. en TLS v1.2-anslutning. Information om hur du konfigurerar LDAP ordentligt finns i dokumentationen till Microsoft-operativsystemet.

- LDAP-serverns IP-adress eller DNS-namn

När du använder DNS konfigurerar du PowerVault DNS-inställningarna så att de använder samma DNS som används av Microsoft Active Directory-tjänsterna för att säkerställa korrekt värdnamnsmatchning. Om du vill konfigurera DNS i PowerVault Manager går du till Settings >Network >DNS.

- Unikt namn, användarnamn ochActive Directory-grupper i Microsoft Active Directory-sökbasen som användaren är medlem i. Både attributen sAMAccountName och userPrincipalName fylls i när ett nytt användarobjekt skapas i Active Directory för Windows Server 2016, 2019 eller 2022.

PowerVault Manager använder UserPrincipalName (UPN) för att logga in på LDAP. Det tar formatet username@domain.com. Active Directory-administratörer kan kontrollera att attributet är inställt. Windows-serveradministratörer kan använda Get-ADUser-modulen i PowerShell för att visa användarinformation och gruppmedlemskap.

Vi rekommenderar att du:

En användare ska endast vara medlem i en grupp som finns i lagringssystemet. En användare som är medlem i mer än en LDAP-grupp i lagringssystemet kan ha inkonsekvenser för behörighets- eller konfigurationsparametrar.

LDAP-användaren finns i högst 100 LDAP-grupper.

Du kan till exempel visa UserPrincipleName och distinguishedName för en användare som heter Tom:

PS > Get-ADUser -Identity Tom DistinguishedName : CN=Tom,CN=Users,DC=Liverpool,DC=Anfield,DC=Net Enabled : True GivenName : Tom Name : Tom Smith ObjectClass : user ObjectGUID : 6a2bda7c-eb1f-41b3-897e-00048053084a SamAccountName : Tom SID : S-1-5-21-2317057084-3148409499-2425250475-1248 Surname : Smith UserPrincipalName : tom_smith@liverpool.anfield.net

Du kan till exempel visa gruppmedlemskapet för användaren Tom:

PS > Get-ADUser Tom -Properties Memberof

DistinguishedName : CN=Tom,CN=Users,DC=Liverpool,DC=Anfield,DC=Net

Enabled : True

GivenName : Tom

MemberOf : {CN=Liverpool_ME5_Admins,OU=Groups,DC=Liverpool,DC=Anfield,DC=Net, CN=ESX Admins,OU=Groups,DC=Liverpool,DC=Anfield,DC=Net, CN=Administrators,CN=Builtin,DC=Liverpool,DC=Anfield,DC=Net}

Name : Tom Smith

ObjectClass : user

ObjectGUID : 6a2bda7c-eb1f-41b3-897e-00048053084a

SamAccountName : Tom

SID : S-1-5-21-2317057084-3148409499-2425250475-1248

Surname : Smith

UserPrincipalName : tom_smith@liverpool.anfield.net

I exemplet ovan:

- Sökbasen för sAMAccountName Tom är CN=Users,DC=Logg,DC=t,DC=Net

- Userprinciplename är tom_smith@liverpool.som är ett bra sätt att göra detNet

- Tom är medlem i gruppen Liverpool_ME5_Admins

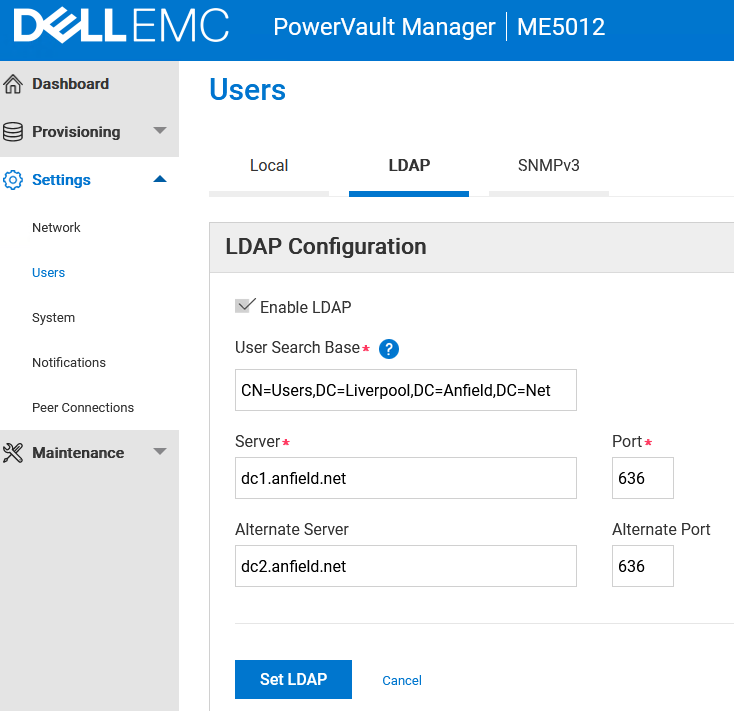

Konfigurera LDAP i PowerVault Manager

- Gå till panelen LDAP-användare (Settings >Users >LDAP)

Bild 1: PowerVault Manager – LDAP-konfiguration

- Ange användargrupp

Bild 2: PowerVault Manager – användargrupper

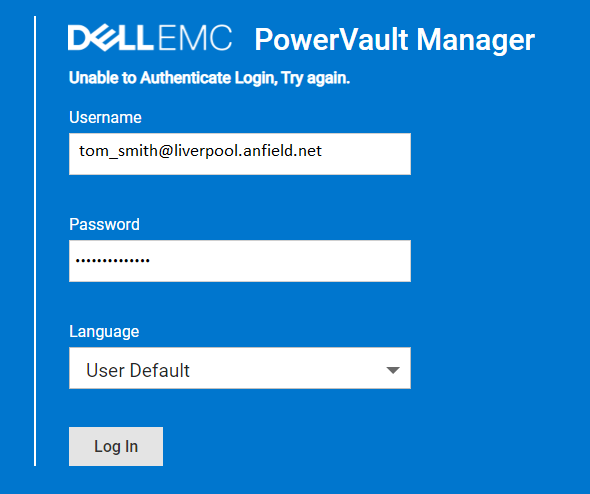

- Logga in på PowerVault Manager och använd UserPrincipalName (UPN), username@domain.Com.

Bild 3: PowerVault Authentication Manager – logga in

- När du loggar in med en SSH-klient ska du använda formatet ssh tom_smith@liverpool.som är ett bra sätt att göra detnet@192.168.0.33. Vissa SSH-klienter kan behöva använda formatet för domänanvändarnamn. Till exempel ssh \ \ tom_smith@192.168.0.33

Mer information

Användarinloggning, utloggning och åtgärder via alla gränssnitt för både lokala och LDAP-användare registreras i en granskningslogg som är tillgänglig från >underhållssupportens >granskningsloggaktivitet.

Mer information finns i administratörshandboken för Dell PowerVault ME5-serien under avsnittet System concepts LDAP (systembegrepp > LDAP). Administratörshandboken finns på Dell.com/support på fliken Dokumentation för din ME5-produkt.

LDAP-autentisering är inte tillgänglig i produkter från tidigare PowerVault ME4-generationer.