PowerVault ME5: Помилка входу за допомогою LDAP з повідомленням «Не вдалося розпізнати вхід, повторіть спробу»

摘要: Автентифікація за допомогою LDAPS доступна за допомогою мікропрограми контролера PowerVault ME5 ME5.1.1.0.5 або новішої версії.

说明

Щоб настроїти вхід LDAP у PowerVault ME5, адміністраторам потрібна наведена нижче інформація.

- Мікропрограма контролера ME5.1.1.0.5 або новішої версії

Мікропрограма контролера PowerVault ME5 має бути версії ME5.1.1.0.5 або новішої. Якщо поточна версія мікропрограми контролера ME5 – ME5.1.0.1.0, перегляньте статтю бази знань 207484, PowerVault ME5: Оновлення вбудованого програмного забезпечення з ME5.1.0.1.0 до ME5.1.1.0.5 або новішої версії не завершено.

- Полегшені служби протоколу доступу до каталогів (LDAPS), що надаються з Windows Server 2016, 2019 або 2022 Active Directory для автентифікації та авторизації користувачів

Сервер LDAP має бути сервером Active Directory під керуванням Windows 2016, 2019 або 2022. Сервер повинен дозволяти базову автентифікацію за допомогою інтерфейсу LDAP через SSL (LDAPS) Порт 636; тобто з'єднання TLS v1.2. Щоб правильно налаштувати LDAP, зверніться до документації операційної системи Microsoft.

- IP-адреса сервера LDAP або ім'я DNS

Якщо використовується DNS, налаштуйте параметри DNS PowerVault так, щоб вони використовували той самий DNS, який використовується службами Microsoft Active Directory, щоб забезпечити правильне розпізнавання імен хостів. Щоб налаштувати DNS у диспетчері PowerVault, перейдіть до розділу Налаштування >Мережевий >DNS.

- База пошуку Microsoft active Directory розрізняє ім'я, ім'я принципу користувача І групи активних каталогів , учасником яких є користувач. Обидва атрибути sAMAccountName і userPrincipalName заповнюються під час створення нового об'єкта користувача в Active Directory Windows Server 2016, 2019 або 2022.

Для входу до LDAP PowerVault Manager використовується UserPrincipalName (UPN), формат якого набуває username@domain.кум. Адміністратори Active Directory можуть перевірити, чи встановлено цей атрибут. Адміністратори серверів Windows можуть використовувати модуль Get-ADUser у PowerShell для перегляду відомостей про користувача та членство в групі.

Рекомендується:

Користувач має бути членом лише однієї групи, яка існує в системі зберігання. Користувач, який є учасником більш ніж однієї групи LDAP у системі зберігання даних, може мати невідповідності у правах доступу або параметрах конфігурації.

Користувач LDAP не більше ніж у 100 групах LDAP.

Наприклад, перегляд UserPrincipleName і distinctedName для користувача на ім'я Том:

PS > Get-ADUser -Identity Tom DistinguishedName : CN=Tom,CN=Users,DC=Liverpool,DC=Anfield,DC=Net Enabled : True GivenName : Tom Name : Tom Smith ObjectClass : user ObjectGUID : 6a2bda7c-eb1f-41b3-897e-00048053084a SamAccountName : Tom SID : S-1-5-21-2317057084-3148409499-2425250475-1248 Surname : Smith UserPrincipalName : tom_smith@liverpool.anfield.net

Наприклад, перегляд членства в групі для користувача Tom:

PS > Get-ADUser Tom -Properties Memberof

DistinguishedName : CN=Tom,CN=Users,DC=Liverpool,DC=Anfield,DC=Net

Enabled : True

GivenName : Tom

MemberOf : {CN=Liverpool_ME5_Admins,OU=Groups,DC=Liverpool,DC=Anfield,DC=Net, CN=ESX Admins,OU=Groups,DC=Liverpool,DC=Anfield,DC=Net, CN=Administrators,CN=Builtin,DC=Liverpool,DC=Anfield,DC=Net}

Name : Tom Smith

ObjectClass : user

ObjectGUID : 6a2bda7c-eb1f-41b3-897e-00048053084a

SamAccountName : Tom

SID : S-1-5-21-2317057084-3148409499-2425250475-1248

Surname : Smith

UserPrincipalName : tom_smith@liverpool.anfield.net

З наведеного вище прикладу:

- База пошуку для sAMAccountName Тома: CN=Users,DC=Liverpool,DC=Anfield,DC=Net

- Ім'я користувача - tom_smith@liverpool.Енфілд.Мережі

- Том є учасником групи Liverpool_ME5_Admins

Налаштування LDAP у PowerVault Manager

- Перейдіть на панель Користувачі LDAP (Параметри >Користувачі >LDAP)

Малюнок 1: PowerVault Manager – конфігурація LDAP

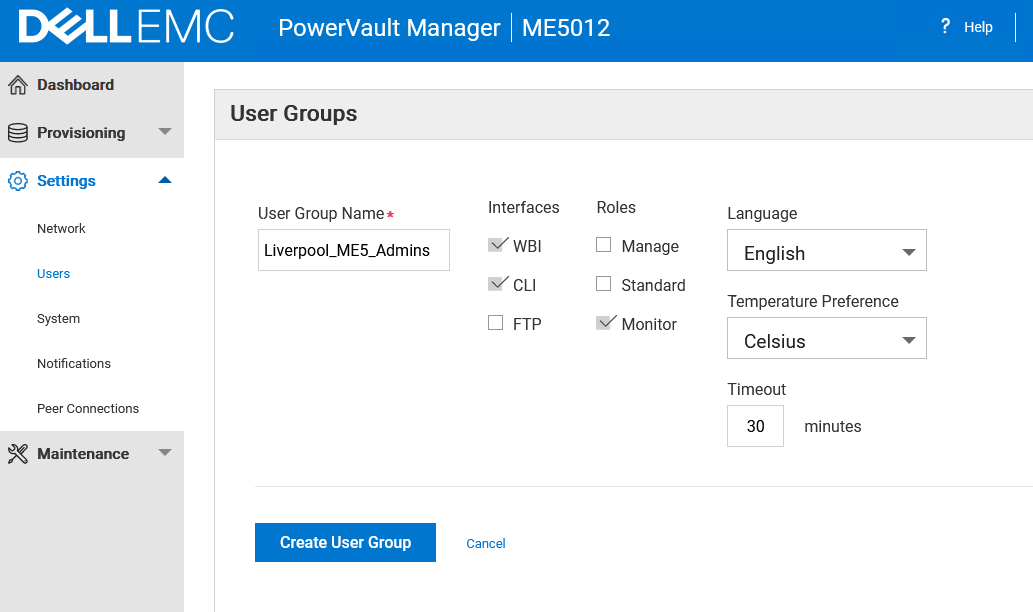

- Установлення групи користувачів

Малюнок 2: PowerVault Manager - Групи користувачів

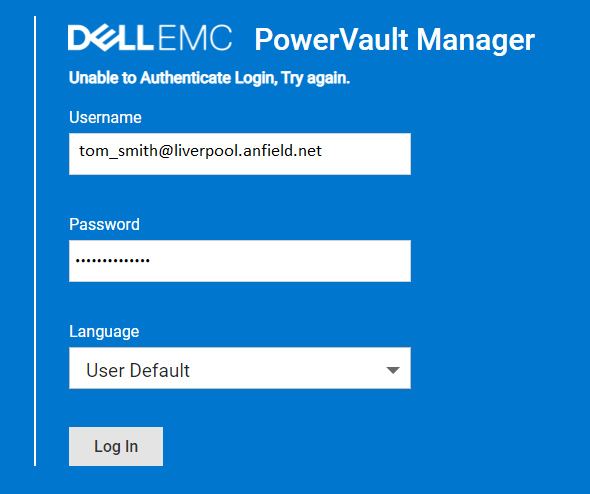

- Увійдіть у PowerVault Manager і використовуйте UserPrincipalName (UPN) username@domain.кум.

Малюнок 3: Менеджер автентифікації PowerVault - Увійти

- При вході в систему за допомогою клієнта SSH використовуйте формат ssh tom_smith@liverpool.Енфілд.net@192.168.0.33. Деяким клієнтам SSH може знадобитися використовувати формат імені користувача домену. Наприклад, ssh Anfield\\tom_smith@192.168.0.33

Більше інформації

Вхід користувача, вихід із системи та дії в усіх інтерфейсах як для локальних, так і для користувачів LDAP записуються до журналу аудиту, доступ до якого можна отримати за допомогою журналу аудиту підтримки технічного обслуговування >>.

Для отримання додаткової інформації перегляньте посібник адміністратора Dell PowerVault серії ME5 у розділі Системні концепції > LDAP. Посібник адміністратора доступний Dell.com/support на вкладці «Документація» для вашого продукту ME5.

Автентифікація LDAP недоступна в попередніх продуктах покоління PowerVault ME4.