PowerVault ME5. Сбой входа в систему с использованием LDAP с сообщением «Unable to authenticate login, try again»

摘要: Аутентификация с использованием LDAPS доступна с использованием микропрограммы контроллера PowerVault ME5 ME5.1.1.0.5 и более поздних версий.

说明

Администраторам требуется следующая информация для настройки входа LDAP в PowerVault ME5.

- Микропрограмма контроллера ME5.1.1.0.5 или более поздней версии

Микропрограмма контроллера PowerVault ME5 должна быть версии ME5.1.1.0.5 или более поздней. Если текущая версия микропрограммы контроллера ME5 — ME5.1.0.1.0, см. статью базы знаний 207484 PowerVault ME5: Обновление микропрограммы с ME5.1.0.1.0 до ME5.1.1.0.5 или выше не завершается.

- Службы Протокола LDAPS (Lightweight Directory Access Protocol), предоставляемые из Windows Server 2016, 2019 или 2022 Active Directory для аутентификации пользователей и авторизации

Сервер LDAP должен быть сервером Active Directory под управлением Windows 2016, 2019 или 2022. Сервер должен разрешить базовую аутентификацию с использованием порта 636 интерфейса LDAP over SSL (LDAPS). это подключение TLS версии 1.2. Для правильной настройки LDAP обратитесь к документации по операционной системе Microsoft.

- IP-адрес сервера LDAP или имя DNS

При использовании DNS настройте для параметров PowerVault DNS тот же DNS, который используется службами Microsoft Active Directory, чтобы обеспечить правильное разрешение имени хоста. Чтобы настроить DNS в PowerVault Manager, перейдите в раздел Settings >Network >DNS.

- Различающееся имя базы поиска Microsoft Active Directory , имя принципов пользователя и группы active directory , в которых пользователь является членом той же базы. При создании нового пользовательского объекта в active directory Windows Server 2016, 2019 или 2022 заполняются атрибуты sAMAccountName и userPrincipalName.

PowerVault Manager использует UserPrincipalName (UPN) для входа в LDAP, для этого требуется формат username@domain.на веб-сайте. Администраторы Active Directory могут проверить, что этот атрибут задано. Администраторы Windows Server могут использовать модуль Get-ADUser в PowerShell для просмотра сведений о пользователе и членства в группе.

Рекомендуется выполнять:

Пользователь должен быть членом только одной группы, которая существует в системе хранения. Пользователь, входящий в более чем одну группу LDAP в системе хранения, может иметь несогласованность параметров разрешений или конфигурации.

Пользователь LDAP находится не более чем в 100 группах LDAP.

Например, просмотр userPrincipleName и различающееся имя для пользователя с именем Tom:

PS > Get-ADUser -Identity Tom DistinguishedName : CN=Tom,CN=Users,DC=Liverpool,DC=Anfield,DC=Net Enabled : True GivenName : Tom Name : Tom Smith ObjectClass : user ObjectGUID : 6a2bda7c-eb1f-41b3-897e-00048053084a SamAccountName : Tom SID : S-1-5-21-2317057084-3148409499-2425250475-1248 Surname : Smith UserPrincipalName : tom_smith@liverpool.anfield.net

Например, просмотр членства в группе для пользователя Tom:

PS > Get-ADUser Tom -Properties Memberof

DistinguishedName : CN=Tom,CN=Users,DC=Liverpool,DC=Anfield,DC=Net

Enabled : True

GivenName : Tom

MemberOf : {CN=Liverpool_ME5_Admins,OU=Groups,DC=Liverpool,DC=Anfield,DC=Net, CN=ESX Admins,OU=Groups,DC=Liverpool,DC=Anfield,DC=Net, CN=Administrators,CN=Builtin,DC=Liverpool,DC=Anfield,DC=Net}

Name : Tom Smith

ObjectClass : user

ObjectGUID : 6a2bda7c-eb1f-41b3-897e-00048053084a

SamAccountName : Tom

SID : S-1-5-21-2317057084-3148409499-2425250475-1248

Surname : Smith

UserPrincipalName : tom_smith@liverpool.anfield.net

В приведенном выше примере:

- База поиска sAMAccountName Tom: CN=Users,DC=Tom,DC=Anfield,DC=Net

- Userprinciplename tom_smith@liverpool.на новых заказчиках.Чистая

- Том является членом группы Liverpool_ME5_Admins

Настройка LDAP в PowerVault Manager

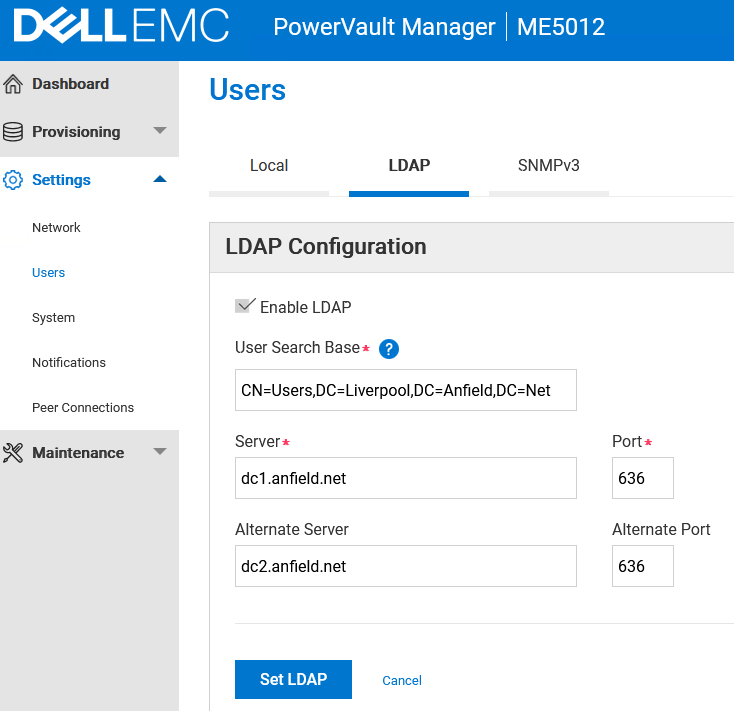

- Перейдите на панель LDAP Users (Settings >Users >LDAP)

Рис. 1. PowerVault Manager — конфигурация LDAP

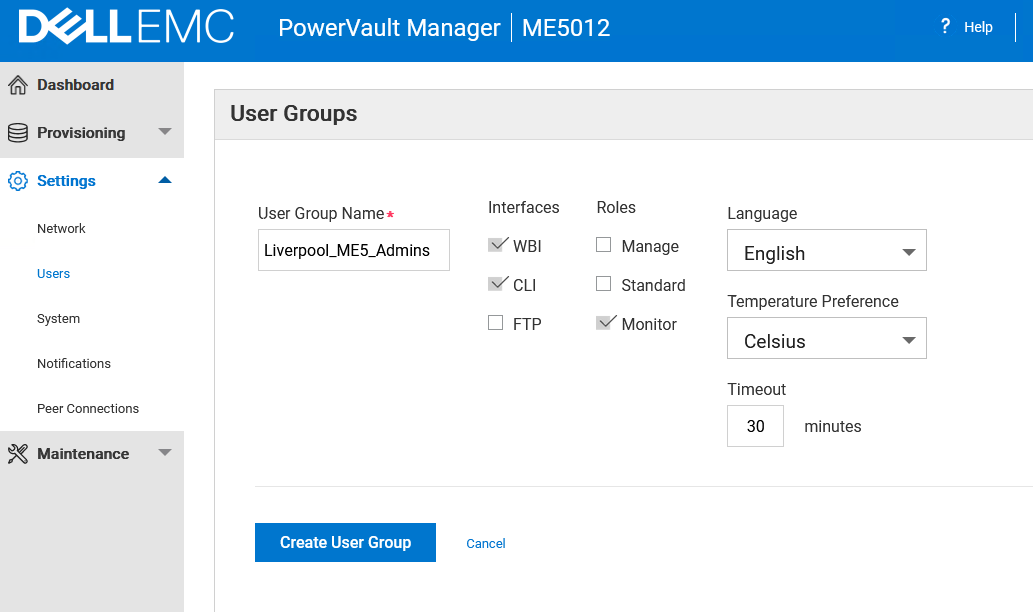

- Настройка группы пользователей

Рис. 2. PowerVault Manager — группы пользователей

- Войдите в PowerVault Manager и используйте UserPrincipalName (UPN), username@domain.Com.

Рис. 3. PowerVault Authentication Manager — вход

- При входе в систему с помощью клиента SSH используйте формат ssh tom_smith@liverpool.на новых заказчиках.net@192.168.0.33. Для некоторых клиентов SSH может потребоваться использование формата имени пользователя домена. Например, ssh Anfield\\tom_smith@192.168.0.33

Дополнительная информация

Вход пользователя, выход и действия во всех интерфейсах для локальных пользователей и пользователей LDAP записываюются в журнал аудита, доступный в разделе «Maintenance >Support >Audit Log Activity».

Дополнительные сведения см. в руководстве администратора dell PowerVault серии ME5 в разделе Системные концепции > LDAP. Руководство администратора находится на Dell.com/support на вкладке «Документация» для вашего продукта ME5.

Аутентификация LDAP недоступна в продуктах предыдущего поколения PowerVault ME4.