NetWorker: Sådan importeres eller erstattes certifikatmyndighedssignerede certifikater til NMC

Oversigt: Denne vejledning beskriver, hvordan du erstatter det selvsignerede NetWorker-standardcertifikat med et CA-signeret certifikat på en NetWorker Management Console-server (NMC).

Instruktioner

Denne vejledning beskriver, hvordan du erstatter det selvsignerede NetWorker-standardcertifikat med et CA-signeret certifikat til NetWorker Management Console (NMC). Denne KB indeholder instruktioner til både Windows- og Linux NMC-servere.

Processen for udskiftning af selvsignerede NetWorker-servergodkendelsestjenester (AUTHC) og NetWorker Web User Interface (NWUI) certifikater med CA-signerede certifikater er beskrevet i følgende operativsystemspecifikke artikler:

- NetWorker: Sådan importeres eller erstattes certifikatmyndighedssignerede certifikater for "AUTHC" og "NWUI" (Linux)

- NetWorker: Sådan importeres eller erstattes certifikatmyndighedssignerede certifikater for "AUTHC" og "NWUI" (Windows)

Involverede certifikater:

-

<server>.csr: Anmodning om signering af NetWorker Management Console-servercertifikat -

<server>.key: NetWorker Management Console Server privat nøgle -

<server>.crt: NetWorker Management Console Server CA-signeret certifikat -

<CA>.crt: CA-rodcertifikat -

<ICA>.crt: CA mellemcertifikat (valgfrit, hvis det er tilgængeligt)

Før du starter:

Denne proces bruger OpenSSL-værktøjet. Dette værktøj leveres som standard på Linux-operativsystemer; er dog ikke inkluderet på Windows-systemer. Kontakt systemadministratoren vedrørende installation af OpenSSL. Den påkrævede version af OpenSSL varierer afhængigt af den installerede NetWorker-version.

- NetWorker 19.9 til 19.11 kræver OpenSSL-version 1.1.1n

- NetWorker 19.12.0.0 (kun Linux) understøtter OpenSSL version 3.0.14

- NetWorker 19.12.0.2 (kun Windows) understøtter OpenSSL version 3.0.14

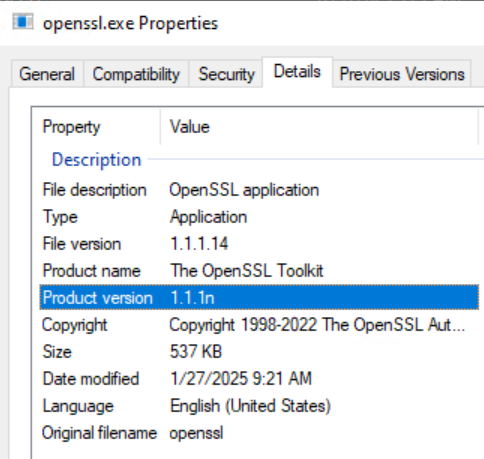

OpenSSL-versionen kan identificeres på følgende måde:

# openssl versionWindows:

- Fra Windows Stifinder skal du gå til den openssl.exe placering. Denne sti kan variere, afhængigt af hvordan OpenSSL blev installeret.

- Åbn filen openssl.exe , og gå til fanen Details . Feltet Produktversion angiver OpenSSL-versionen:

Alternativt, hvis openssl.exe Filstien er en del af systemet PATH variabel kan du køre 'openssl version' kommando fra og administrativ kommandoprompt. Hvis den mappe, der indeholder openssl.exe er ikke en del af systemet PATH, skift mappe (cd) til den mappe, der indeholder openssl.exe.

Generer en privat nøgle og CSR-fil (anmodning om certifikatsignering), som skal leveres til dit nøglecenter.

- Brug OpenSSL-kommandolinjeværktøjet på NMC-serveren til at oprette NetWorker-serverens private nøglefil (

<server>.key) og CSR-fil (<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- Send CSR-filen (

<server>.csr) til nøglecenteret for at generere den CA-signerede certifikatfil (<server>.crt). Det nøglecenter skal levere den CA-signerede certifikatfil (<server>.crt), rodcertifikatet (<CA>.crt) og eventuelle mellemliggende CA-certifikater (<ICA>.crt).

Linux NetWorker Management Console-servere (NMC):

- Få CA-signerede certifikater i enten individuelle nøglefiler eller en enkelt fil i PFX-format.

- Hvis de CA-signerede certifikater er i en enkelt PFX-fil, kan den private nøgle og det CA-signerede certifikat udpakkes som med OpenSSL-værktøjet (Windows har muligvis ikke OpenSSL installeret, det kan installeres separat).

.crt og .key filer med den fulde filsti, herunder filnavnet på dit certifikat og nøglefiler i overensstemmelse hermed.

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Kontroller integriteten af server.key og server.crt.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. Konverter privat nøgle, CA-signeret servercertifikat, rod-CA (og eventuelle mellemliggende certifikater) til PEM-format.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

server.key.pemRod CA.crt, mellemliggende certifikat (hvis relevant) og signeret servercertifikat i cakey.pem fil til NMC:

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- Luk NMC-serverens

gstService:

# systemctl stop gst

- Lav en kopi af den eksisterende

cakey.pemfil, og erstat derefter standardfilen med den fil, der blev oprettet i trin 2, D.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- Lav en kopi af NMC-serverens

server.crtogserver.keyfiler, og erstat derefter de originale arkiver med det signeredeserver.crtogserver.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

nsrnmc) med 600 Tilladelser.

- Start NMC-serverens

gstService:

# systemctl start gst

- Overvåg NMC-serverens /opt/lgtonmc/logs/gstd.raw for eventuelle fejl.

NetWorker: Sådan bruges nsr_render_log til at gengive .raw logfil

Verifikation:

Når NMC-serverens gst tjenesten kører, skal du sammenligne fingeraftrykket fra det CA-signerede certifikat med certifikatfingeraftrykket fra NMC's gst Serviceport (9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

SHA256-fingeraftrykket for disse to kommandoer skal matche.

Eksempel:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

NMC-servere (Windows NetWorker Management Console):

- Få CA-signerede certifikater i enten individuelle nøglefiler eller en enkelt fil i PFX-format.

- Hvis de CA-signerede certifikater er i en enkelt PFX-fil, kan den private nøgle og CA-signerede certifikat udpakkes som med OpenSSL-værktøjet (Windows har typisk ikke OpenSSL installeret, det kan installeres separat).

.crt og .key filer med den fulde filsti, herunder filnavnet på dit certifikat og nøglefiler i overensstemmelse hermed.

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Kontroller integriteten af server.key og server.crt.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. Konverter privat nøgle, CA-signeret servercertifikat, rod-CA (og eventuelle mellemliggende certifikater) til PEM-format.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

server.key.pem og sever.crt.pem ind i cakey.pem fil til NMC. Det anbefales at bruge følgende PowerShell-kommando til dette:

PS C:\tmp> Get-Content server.key.pem,server.crt.pem | Out-File cakey.pem -Encoding ascii

-Encoding ascii ikke er indstillet, kan følgende problem observeres: NetWorker: Windows NMC-serveren kan ikke starte GSTD-tjenesten efter udskiftning af certifikater

- Luk NMC-serverens

gstService:

net stop gstd

- Lav en kopi af originalen

cakey.pem, og placer derefter det kombinerede nøglecenter signeretcakey.pemi stedet:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- Lav en kopi af NMC-serverens

server.crtogserver.keyfiler, og erstat derefter de originale arkiver med det signeredeserver.crtogserver.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- Start NMC-serverens

gstService:

net start gstd

- Overvåg NMC-serverens C:\Programmer\EMC NetWorker\Management\GST\logs\gstd.raw for eventuelle fejl.

NetWorker: Sådan bruges nsr_render_log til at gengive .raw logfil

Verifikation:

Når NMC-serverens gst tjenesten kører, skal du sammenligne fingeraftrykket fra det CA-signerede certifikat med certifikatfingeraftrykket fra NMC's gst Serviceport (9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

SHA256-fingeraftrykket for disse to kommandoer skal matche.

Eksempel:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

Flere oplysninger

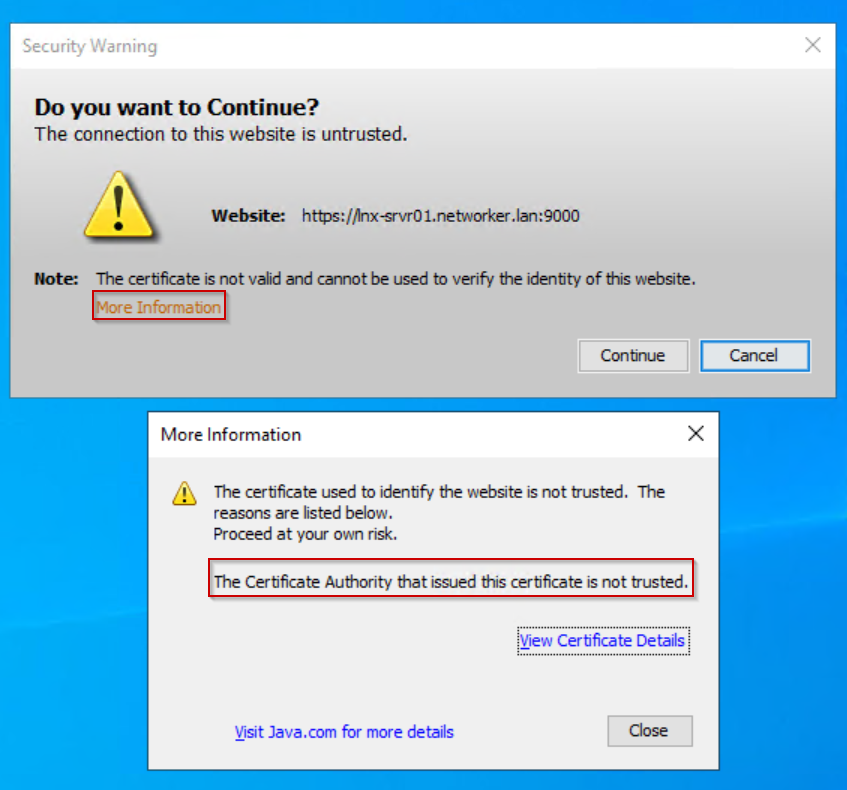

Selv efter NMC'ens selvsignerede certifikat er blevet erstattet med et CA-signeret certifikat, kan du få vist følgende advarsel under forbindelse til en NMC-server fra NMC-starteren:

Klik på "Vis certifikatoplysninger". Certifikatoplysningerne bekræfter, at det CA-signerede certifikat bruges.

Advarslen vises, fordi det signerede certifikat mangler i NMC-klientens rodcertifikater, der er tillid til.

Denne advarsel kan ignoreres; NMC-serverens CA-signerede certifikat kan også importeres til NMC-klientens rodcertifikater, der er tillid til:

- Anbring NMC-serverens CA-signerede certifikat (<server.crt>) på NMC-klientværten i en mappe efter eget valg.

- Åbn egenskaberne for det CA-signerede certifikat.

- Klik på Installer certifikat.

- Vælg Lokal maskine.

- Vælg Placer alle certifikater i følgende lager.

- Klik på Gennemse.

- Vælg Rodnøglecentre, der er tillid til, og klik derefter på OK.

- Klik på Næste.

- Klik på Udfør.

- Der vises en meddelelse om, at hvis importen mislykkedes eller lykkedes, skal du klikke på OK.

- Klik på OK i egenskaberne for CA-signerede certifikater.

Under den næste NMC-start vises sikkerhedsadvarslen ikke.