Connectrix B-Series: I web browser segnalano "Cipher Mismatch, No Matching Ciphers" quando si accede all'interfaccia utente di WebTools utilizzando HTTPS

Resumo: AES256-SHA256 (0x3d) e AES128-SHA256 (0x3c) sono bloccati per TLS.

Este artigo aplica-se a

Este artigo não se aplica a

Este artigo não está vinculado a nenhum produto específico.

Nem todas as versões do produto estão identificadas neste artigo.

Sintomas

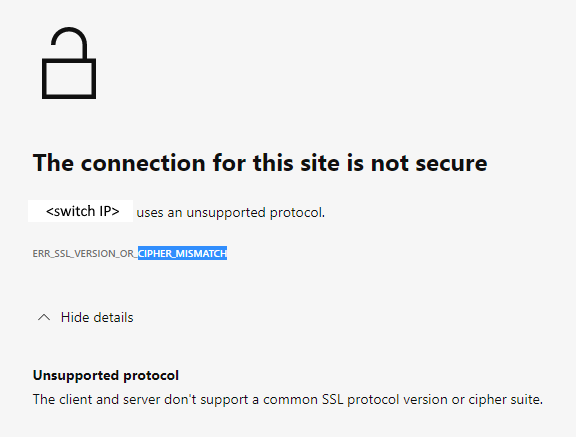

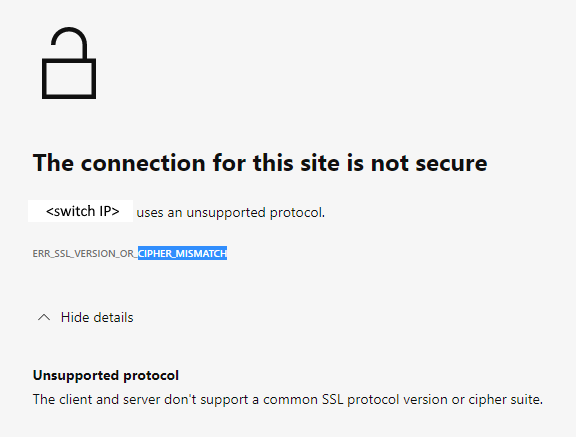

I browser Web (Chrome, New Edge o Firefox) rifiutano di aprire WebTools utilizzando HTTPS.

Il messaggio di errore contiene "Cipher Mismatch" o "No Matching Ciphers".

Figura 1. Schermata del messaggio di errore che mostra la connessione non sicura, protocollo non supportato

Lo switch è in esecuzione nel firmware FOS 8.1 o 8.2.

Il messaggio di errore contiene "Cipher Mismatch" o "No Matching Ciphers".

Figura 1. Schermata del messaggio di errore che mostra la connessione non sicura, protocollo non supportato

Lo switch è in esecuzione nel firmware FOS 8.1 o 8.2.

Causa

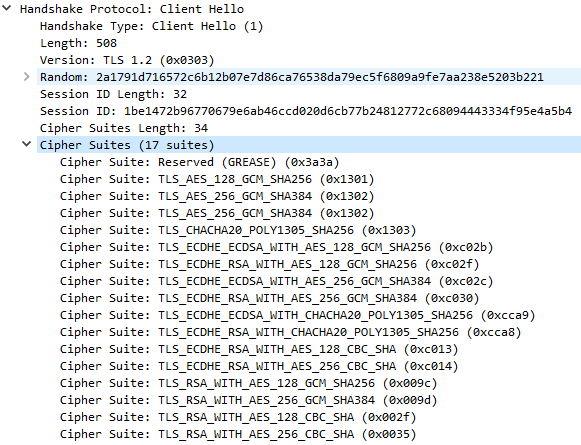

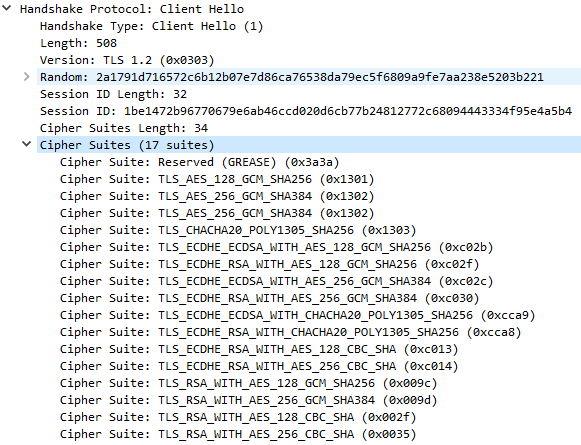

L'impostazione di crittografia HTTPS dello switch consente solo a AES256-SHA256 e AES128-SHA256 per TLS 1.2 (il "default_generic" o i "template default_strong" di FOS 8.1 o 8.2).

Il dump Wireshark mostra che il client non accetta AES256-SHA256 (0x3d) o AES128-SHA256 (0x3c), pertanto l'handshake TLS ha esito negativo.

Figura 2. Schermata del dump Wireshark che mostra un errore di handshake

:root> seccryptocfg --show | grep HTTPS HTTPS : !ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3 HTTPS : TLSv1.2 openssl ciphers -v '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3' AES256-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA256 AES128-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA256

Il dump Wireshark mostra che il client non accetta AES256-SHA256 (0x3d) o AES128-SHA256 (0x3c), pertanto l'handshake TLS ha esito negativo.

Figura 2. Schermata del dump Wireshark che mostra un errore di handshake

Resolução

Modificare l'impostazione di crittografia HTTPS dello switch per coprire il client.

Esempio:

in questo esempio, l'impostazione di crittografia HTTPS corrente è "! ECDH:! DH:ALTO:-MD5:! CAMELLIA:! SRP:! PSK:! ESGCM:! SSLv3"

Per abilitare AES256-GCM-SHA384 (0x9d) e AES128-GCM-SHA256 (0x9c), rimuovere "! AESGCM" dall'impostazione con il comando:

Esempio:

in questo esempio, l'impostazione di crittografia HTTPS corrente è "! ECDH:! DH:ALTO:-MD5:! CAMELLIA:! SRP:! PSK:! ESGCM:! SSLv3"

Per abilitare AES256-GCM-SHA384 (0x9d) e AES128-GCM-SHA256 (0x9c), rimuovere "! AESGCM" dall'impostazione con il comando:

seccryptocfg --replace -type https -cipher '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!SSLv3'

Mais informações

Mappare i nomi di crittografia OpenSSL (visualizzati nel comando OpenSSL) con i nomi di crittografia IANA (visualizzati nel dump Wireshark) utilizzando il documento Mozilla, Suite di sicurezza/crittografia - MozillaWiki

Produtos afetados

Connectrix B-SeriesPropriedades do artigo

Número do artigo: 000213633

Tipo de artigo: Solution

Último modificado: 25 ago. 2023

Versão: 5

Encontre as respostas de outros usuários da Dell para suas perguntas.

Serviços de suporte

Verifique se o dispositivo está coberto pelos serviços de suporte.