Avamar: Så här konfigurerar du LDAP när det finns flera AD-servrar

Sammanfattning: Den här artikeln innehåller anvisningar om hur du konfigurerar LDAP-inställningar (Lightweight Directory Access Protocol) i en Avamar-miljö med flera Active Directory-servrar, varav vissa kan vara brandväggsbegränsade. ...

Instruktioner

Det här är de steg som krävs för att konfigurera LDAP i en Avamar-miljö med flera Active Directory-servrar (AD), varav vissa kan vara brandväggsbegränsade.

Detta tillstånd kan uppstå när ldap.properties eller krb5.conf filer fylls med AD-servrar med standard LDAP- och Kerberos-portar (KRB) 88, 389 och 464 som brandväggen i miljön blockerar.

Detta kräver en selektiv sökning efter AD-servrar som inte har dessa portar blockerade i miljön.

Följande steg förklarar hur du söker i AD-servrarna och identifierar servrar i kundmiljön som har de nödvändiga portarna öppna. Informationen ldap.properties och krb5.conf filer måste uppdateras manuellt med lämplig AD-serverinformation.

- Logga in på Avamar-verktygsnoden och kör

nslookupKommando på kundens domän:

nslookup <customerdomain.com> |grep Address

Exempel på utdata

Address: 10.10.10.240#53 Address: 10.10.10.240 Address: 10.10.10.242 Address: 10.10.10.244 Address: 10.10.10.246 Address: 10.10.10.248 Address: 1234:5:678:aaaa:fff:cccc:dddd:eeee

- Kör kommandot igen och skicka utdata från IPv4-adresserna till en fil:

nslookup |grep Address | cut -d " " -f2 |grep -v ":" > /tmp/ldaplookup

- Kontrollera att innehållet i

/tmp/ldaplookupinnehåller endast IP-adresserna:

cat /tmp/ldaplookup

Exempel på utdata

10.10.10.240 10.10.10.242 10.10.10.244 10.10.10.246 10.10.10.248

- Kör ett

for islinga med hjälp av/tmp/ldaplookup(skapad ovan) tills en anslutning görs till LDAP-port 389:

for i in $(cat /tmp/ldaplookup) ; do timeout 30 telnet $i 389;done

Eller

for i in $(cat /tmp/ldaplookup); do curl -kv --max-time 30 $i:389;done

Om port 389 kan nås är i allmänhet även andra KRB-portar tillgängliga.

När en anslutning har upprättats, CTRL-C flera gånger för att avsluta slingan. Du kan också gå igenom listan för att avgöra vilken som är den bästa domänkontrollanten för LDAP.

(Skriv ner de AD-servrar som kan anslutas till)

Exempel på utdata – telnet:

Trying 10.10.10.240... Trying 10.10.10.242... Trying 10.10.10.244... Connected to 10.10.10.244 Escape character is '^]' Trying 10.10.10.246... Trying 10.10.10.248...

Eller

Trying 10.10.10.240... telnet: connect to address 10.10.10.240: Connection refused Trying 10.10.10.242... telnet: connect to address 10.10.10.242: Connection refused Trying 10.10.10.244... Connected to 10.10.10.244 Escape character is '^]' Trying 10.10.10.246... telnet: connect to address 10.10.10.246: Connection refused Trying 10.10.10.248... telnet: connect to address 10.10.10.248: Connection refused

Exempel på utdata – curl:

* Rebuilt URL to: 10.10.10.240:389/ * Trying 10.10.10.240... * TCP_NODELAY set * Connection timed out after 30001 milliseconds * stopped the pause stream! * Closing connection 0 curl: (28) Connection timed out after 30001 milliseconds * Rebuilt URL to: 10.10.10.242:389/ * Trying 10.10.10.242... * TCP_NODELAY set * connect to 10.10.10.242 port 389 failed: Connection refused * Failed to connect to 10.10.10.242 port 389: Connection refused * Closing connection 0 curl: (7) Failed to connect to 10.10.10.242 port 389: Connection refused * Rebuilt URL to: 10.10.10.244:389/ * Trying 10.10.10.244... * TCP_NODELAY set Connected to 10.10.10.244 (10.10.10.244) port 389 (#0) > GET / HTTP/1.1 > Host: 10.10.10.244:389 > User-Agent: curl/7.60.0 > Accept: */* * Rebuilt URL to: 10.10.10.246:389/ * Trying 10.10.10.246... * TCP_NODELAY set * connect to 10.10.10.246 port 389 failed: Connection refused * Failed to connect to 10.10.10.246 port 389: Connection refused * Closing connection 0 curl: (7) Failed to connect to 10.10.10.246 port 389: Connection refused

- Använd tangenten

nslookupför att fastställa det fullständigt kvalificerade domännamnet (FQDN) för AD-servern:

nslookup

Exempel på kommando och utdata

nslookup 10.10.10.244

Server: 1.2.3.4 Address: 1.2.3.4:53 Non-authorative answer: 244.10.10.10.in-addr.apra name=my-ad-server.customername.com

- Följ steg 7–15 med hjälp av användargränssnittet för Management Console Server (MCS):

- Logga in på Avamar MCS-användargränssnittet.

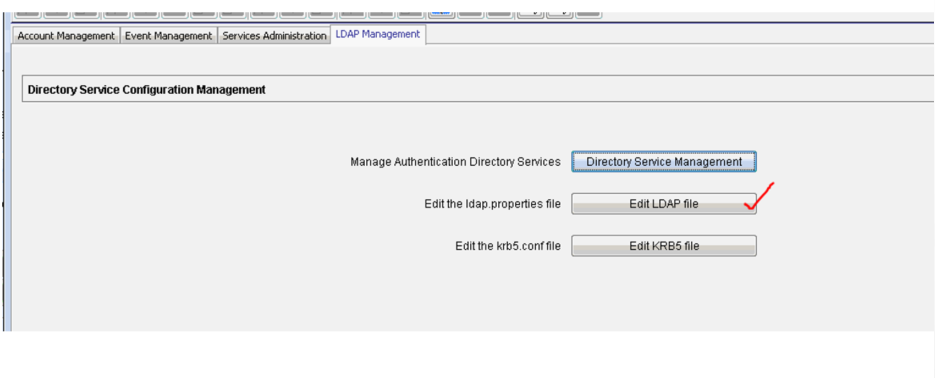

- Gå till LDAP-hantering (administration, LDAP-hantering)

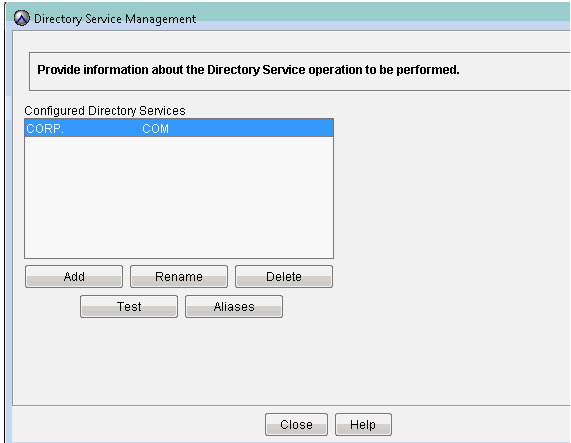

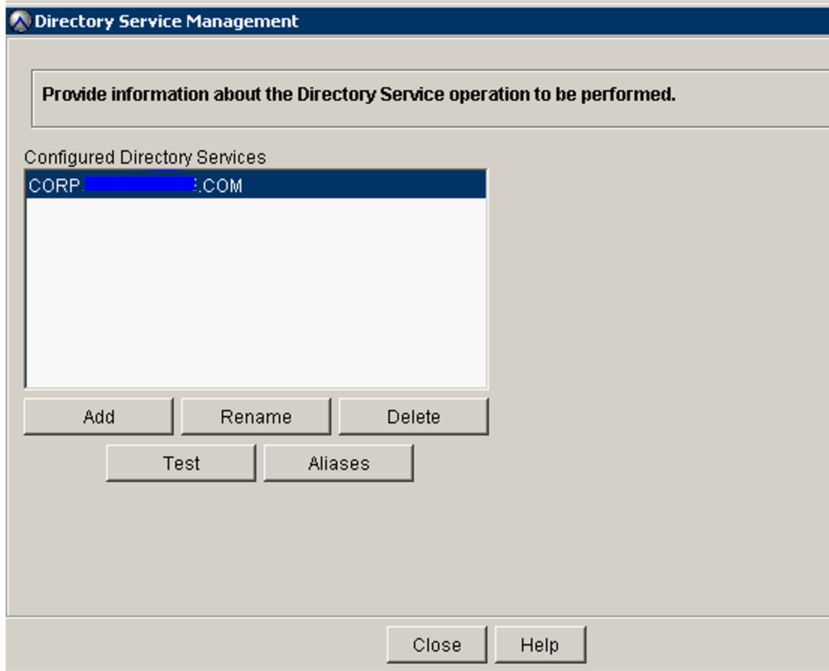

- Kontrollera att kunddomäninformationen redan har angetts på skärmen Katalogtjänsthantering .

- Klicka på Redigera LDAP-fil:

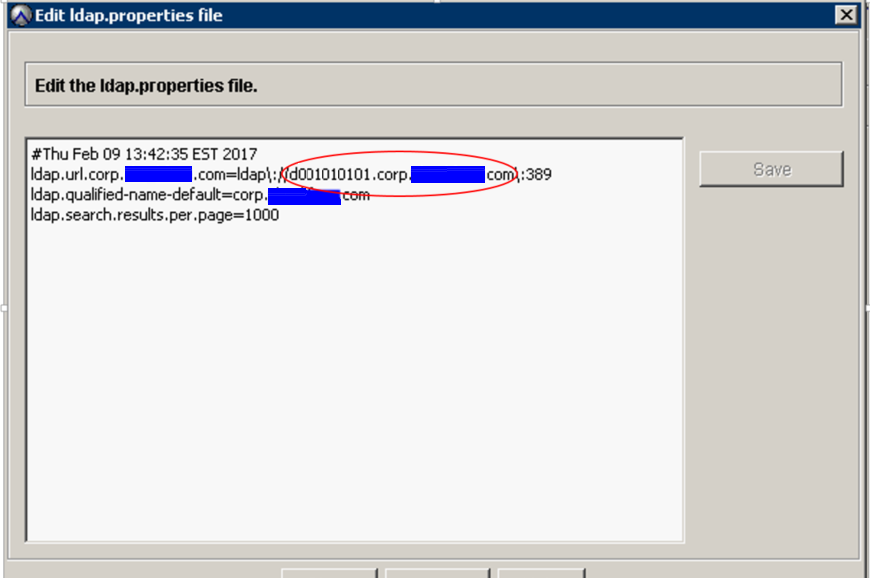

- Sätt tillbaka

ldap.url.corp.userdomain.commed det nya värdnamnet från söksteget ovan.

Exempel:

ldap.url.corp.xxxxx.com=ldap\://d001010101.corp.xxx.com\:389

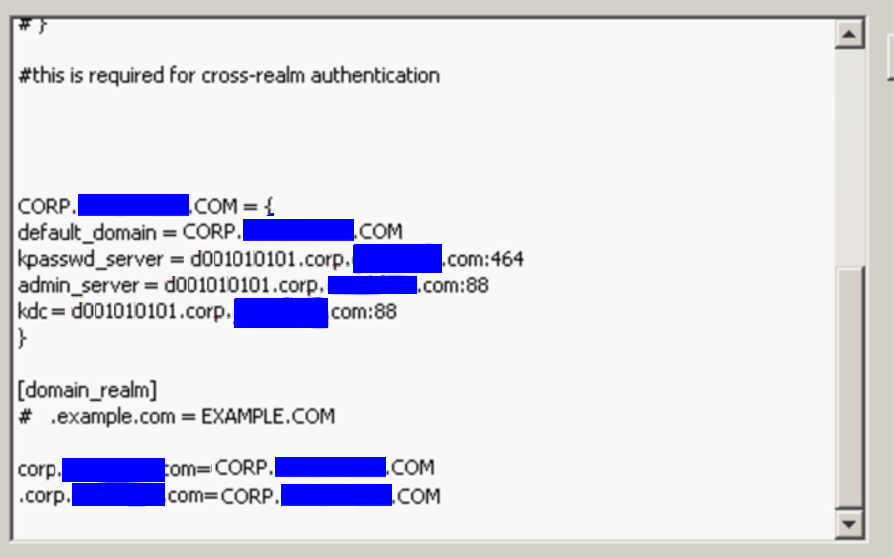

- Gör samma sak i

krb5.conffil. Den information som ska ändras finns längst ner.

- Gå till skärmen Katalogtjänsthantering och utför ett test med giltiga kunduppgifter.

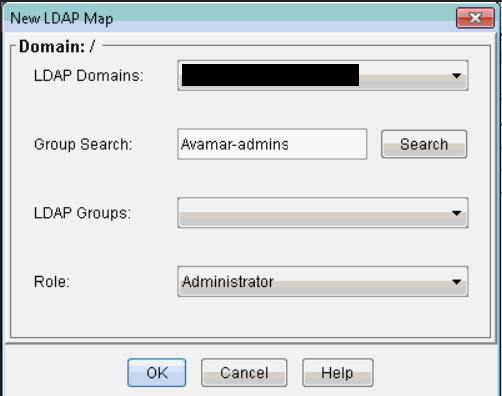

- Lägg till en ny LDAP-karta (Administration, Kontohantering, Ny LDAP-karta) och lägg till den nödvändiga LDAP-gruppen. Exemplet nedan är

Avamar-adminsgrupp.

- När LDAP-gruppen (AD) har lagts till testar du den genom att logga in på Avamar-användargränssnittet med ett AD-konto som är medlem i LDAP-gruppen.