Nous le répétons sans cesse, mais la sensibilisation et la formation sont deux aspects absolument fondamentaux de la cybersécurité. Et les résultats du dernier Global Data Protection Index (GDPI) nous confirment qu’il n’est effectivement pas inutile de le répéter une fois encore. Le GDPI est une étude que nous menons tous les ans depuis 2018 auprès d’environ 1 000 responsables informatiques dans le monde, travaillant dans des sociétés de plus de 250 employés. Cette année, le panel ne comptait pas moins de 100 décideurs IT français.

L’objectif de cette étude est de faire un état des lieux de la protection des données, des problématiques, des priorités, de la maturité et du niveau de risque auquel sont confrontées les entreprises.

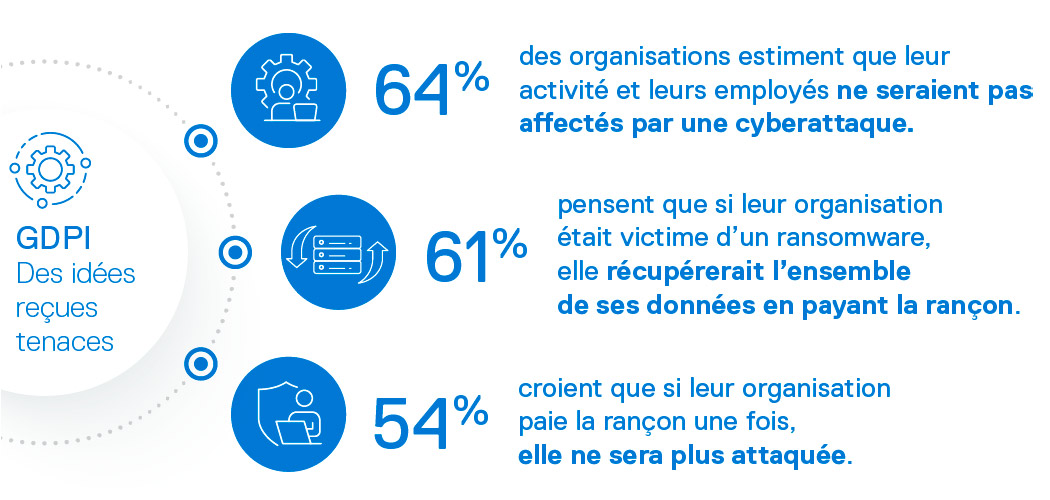

Trois chiffres dans cette édition du GDPI qui m’ont particulièrement frappé :

Nos experts en cybersécurité prennent en charge tous les jours des situations qui sont évidemment en parfaite contradiction avec ces assertions. Ces trois réponses illustrent combien il est encore important aujourd’hui d’expliquer la réalité de la cybermenace et les données collectées par le GDPI constituent donc un précieux outil pédagogique. La première constatation est la hausse des interruptions liées aux cyberattaques.

En 2021, 37 % des entreprises disaient avoir subi un incident cyber avec perte d’accès aux données. En 2022, elles étaient 48 %. Autrement dit, la cyberattaque est devenue cette année la première cause d’interruption. Et si l’on prend en compte l’ensemble des causes d’interruption (catastrophe climatique, erreur humaine, panne technique, etc.), il apparait que 86 % des organisations ont connu au moins une interruption de service au cours des douze derniers mois et que 69 % craignent d’en connaître une à nouveau au cours des douze prochains.

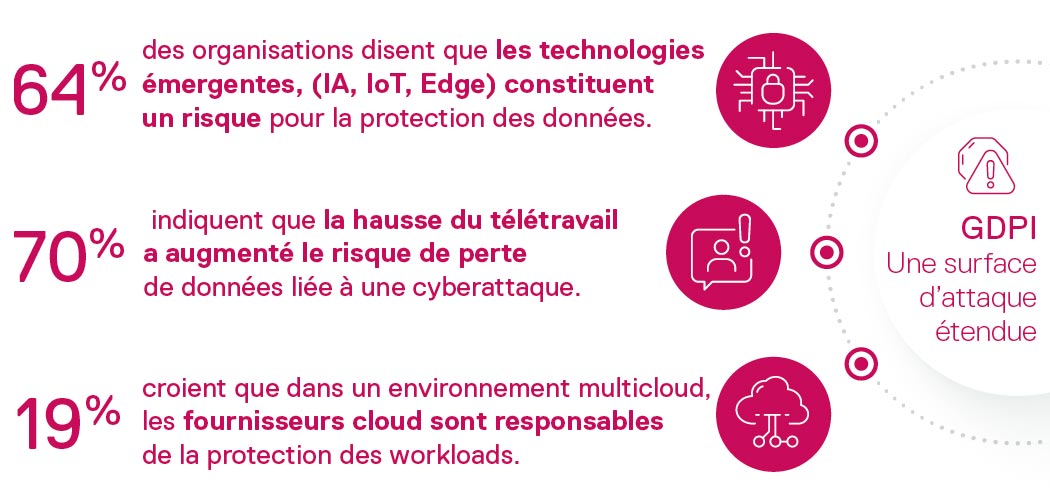

Le constat étant posé, le GDPI nous éclaire également sur les causes de cette hausse :

Télétravail, edge computing, cloud, le système d’information des entreprises a connu ces dernières années de multiples bouleversements qui ont étendu la surface d’attaque et largement complexifié la tâche des RSSI. Les nouveaux environnements créent de nouvelles contraintes et les responsables informatiques s’inquiètent d’un manque de maîtrise vis-à-vis des technologies et usages innovants. Les stratégies existantes ne sont plus adaptées au travail à distance, à l’externalisation grandissante des infrastructures ou encore aux architectures applicatives modernes. Les stratégies et technologies mises en œuvre dans les entreprises pour protéger le legacy ont porté leurs fruits.

Nous pouvons ainsi nous réjouir que la panne matérielle par exemple, ne soit en cause que dans 31 % des pertes de données et interruptions de service en 2022, contre 46 % en 2021. Mais elles ne sont plus adaptées à l’heure où les organisations accélèrent leur modernisation. Plus des trois quarts des répondants citent le manque de solutions de protection adaptées aux nouveaux workloads, comme les conteneurs, l’IoT ou les applications cloud-natives (MongoDB, PostgreSQL, Cassandra, etc.), comme le principal défi en matière de protection des données.

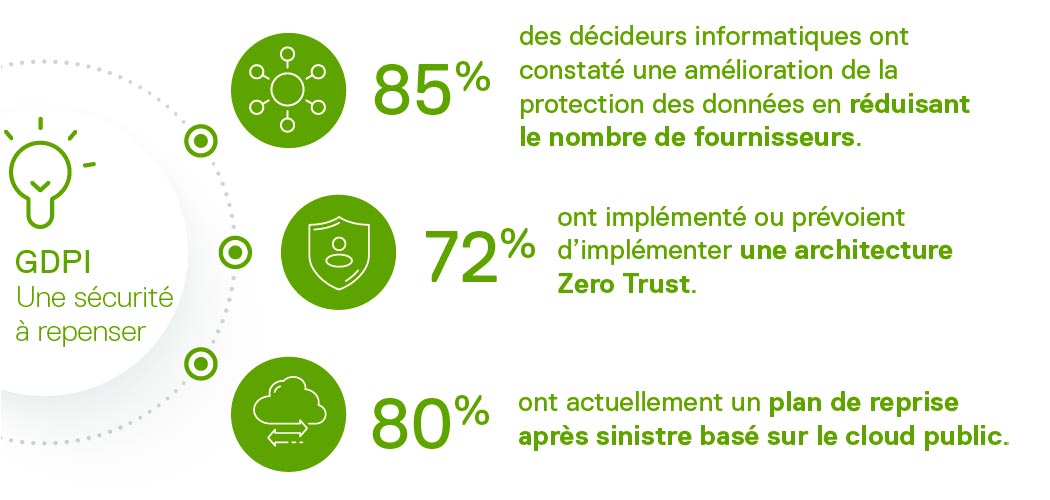

Pour relever ces nouveaux défis, les responsables informatiques ont d’ores et déjà des pistes de réflexion :

Au fil du temps, les entreprises ont additionné les couches de sécurité afin de répondre à l’apparition de nouvelles menaces. Mais les RSSI le savent bien, la complexité est l’ennemi de la sécurité. En multipliant les technologies et les fournisseurs, les sources de problèmes sont également multipliées. À l’inverse, disposer d’un fournisseur unique capable de prendre en charge l’ensemble des problématiques de sécurité garantit une plus grande cohérence dans la stratégie et une meilleure intégration des outils. Les résultats du GDPI sont très clairs là-dessus. 50 % des entreprises faisant appel à de multiples vendeurs ont été victimes d’une cyberattaque dans l’année écoulée, alors qu’elles ne sont que 35 % chez les organisations qui travaillent avec un unique partenaire. Ensuite, en termes d’architecture, le Zero Trust apparaît aujourd’hui comme le modèle le plus adapté aux nouveaux usages.

Mais la nécessité de valider la légitimité de chaque requête peut être contraignante pour les utilisateurs. L’implémentation du Zero Trust doit donc se faire dans le respect de certaines bonnes pratiques pour éviter qu’elle ne nuise à la productivité. Dernier enseignement, si les nouveaux environnements cloud peuvent s’avérer complexe à protéger, le cloud peut également faire partie de la solution ! Beaucoup d’entreprises ne peuvent disposer de deux datacenters pour mettre en place une stratégie de sauvegarde et restauration basée sur deux sites distants. Le cloud est donc une solution simple et accessible pour s’offrir une solution de repli en cas de problème sur l’infrastructure principale.

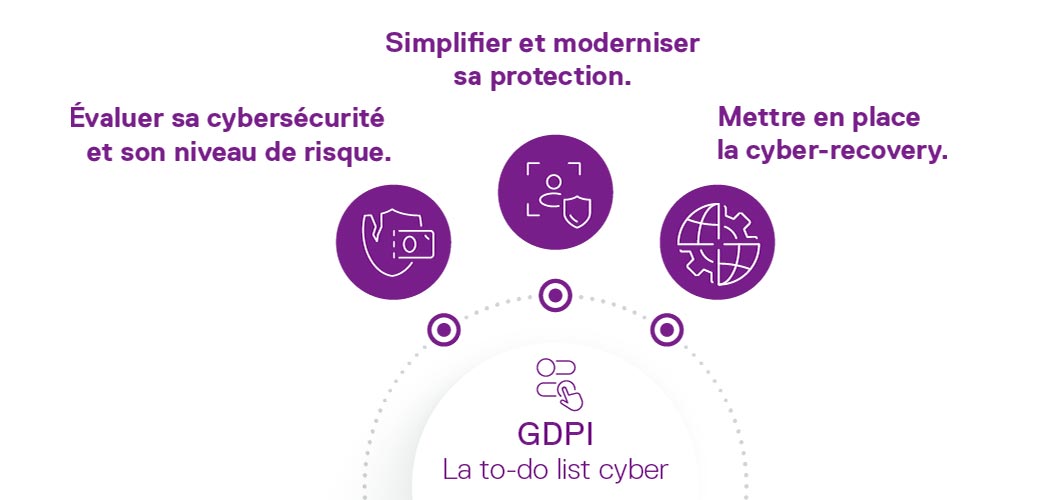

Cela étant dit, quelles sont maintenant les prochaines actions à mettre en œuvre ?

Mon premier conseil est de réaliser un état des lieux de votre protection et des technologies en place. Cela permet généralement de constater que certains pans du système d’information sont très bien protégés, comme l’ERP ou la base de données par exemple, mais également de mettre en exergue des failles importantes, souvent sur les nouveaux usages et les nouveaux environnements. Ce travail permettra également de rentrer dans un processus de simplification en identifiant tous les besoins qui peuvent être couverts par un même fournisseur. Enfin, la dernière priorité est de mettre en place dès que possible une stratégie de cyber-recovery. Presque toutes les entreprises ont aujourd’hui des outils de sauvegarde traditionnels. Des outils qui sont immédiatement ciblés et mis hors service par les pirates afin de priver les sociétés de leur capacité de restauration. La mise en place d’une solution de cyber-recovery, qui peut bien souvent s’appuyer sur les systèmes déjà en place, ne représente pas un effort financier considérable, surtout au regard du risque encouru. En isolant vos données stratégiques dans un coffre-fort déconnecté, vous les placez hors de portée des pirates. Simple et efficace. Et cela permettra, je l’espère, de voir infléchir certains chiffres dans la prochaine édition du GDPI !