PowerEdge: Linee guida per l'aggiornamento del BIOS del server per i certificati di avvio sicuro Microsoft

Summary: Prima di aggiornare i server Dell PowerEdge che eseguono Windows alla versione del BIOS di dicembre 2025, completare i prerequisiti richiesti. L'aggiornamento del BIOS include nuovi certificati di avvio sicuro. In caso contrario, il server potrebbe entrare in uno stato non definito. Se Secure Boot non è abilitato, il BIOS può essere aggiornato tramite il normale processo e questo documento non è applicabile. Nota: Questo documento è applicabile solo se sul server è abilitato Secure Boot, TPM e se è in esecuzione il sistema operativo Windows Server. ...

Instructions

Se non si segue la procedura riportata di seguito, il server potrebbe entrare in uno stato non definito.

Sintomi di stato non definito:

- Accesso alla schermata di ripristino di BitLocker durante l'avvio del sistema.

- Lo stato di registrazione Azure Stack o locale mostra l'errore "Out of Policy". https://learn.microsoft.com/en-us/previous-versions/azure/azure-local/deploy/troubleshoot-hci-registration#out-of-policy-error

Server e sistemi operativi di destinazione

Tutti i server PowerEdge di quattordicesima, quindicesima e sedicesima generazione che eseguono Windows Server o Azure Stack HCI

Generazioni di server e identificatori del BIOS

Di seguito sono riportati i dettagli delle versioni del BIOS rilasciate per le diverse generazioni di server Dell PowerEdge che includono certificati Microsoft Secure Boot 2023.

|

Piattaforma |

Versione del BIOS |

|

R260, R360, T160, T360 |

2.4.0 |

|

R660, R760, R860, R760XD2, R760XA, XE8640, XE9680, HS5620, XR7620, R760XS, XR5610, XR8610T, XR8620T, R960, T560, MX760C, XC760, VS-760, XC660, XC760XD2, VE660, VP-760, XC660XS, XC760XA, VP-760XA |

2.8.2 |

|

R6625 e R7625 |

1.15.3 |

|

C6615 |

1.10.3 |

|

R6615/R7615 |

1.15.3 |

|

R750, R750xa, R750xs, R650, R650xs, R550, R450, C6520, MX750c, T550 |

1.19.2 |

|

XR4510c/XR4520c |

1.21.1 |

|

R350, R250, T350, T150 |

1.13.0 |

|

R6515 e R7515 |

2.22.0 |

|

R6525/R7525 |

2.22.0 |

|

R7425 |

1.23.0 |

|

R7415 e R6415 |

1.23.0 |

|

R740, R740XD, R640, R940 |

2.25.0 |

|

C4140 |

2.25.0 |

|

R840, R940XA |

2.25.0 |

|

T640 |

2.25.0 |

|

R540, R440, T440 |

2.25.0 |

|

R740XD2 |

2.25.0 |

|

MX740C |

2.25.0 |

|

Visualizzazione del materiale MX840 |

2.25.0 |

|

M640, FC640, M640 (VRTX) |

2.25.0 |

|

C6420 |

2.25.0 |

|

XE7420 e XE7440 |

2.25.0 |

|

XE2420 |

2.25.0 |

|

R340, T340, R240, T140 |

2.21.0 |

Prerequisiti

- Il server deve eseguire una versione del BIOS rilasciata prima delle versioni indicate in precedenza.

- Il server deve avere TPM 2.0 e deve essere attivo.

- L'avvio sicuro deve essere abilitato.

- BitLocker deve essere disabilitato. Se BitLocker è già in uso, dovrebbe essere temporaneamente disabilitato.

- Seguire le istruzioni riportate al link riportato di seguito per gestire BitLocker con il cluster Azure Stack HCI.

- Gestione della crittografia BitLocker in Azure Local

- Gli utenti devono disporre dei diritti amministrativi per il server.

- I criteri di esecuzione di PowerShell devono essere impostati su "Unrestricted" o "Bypass". (Utilizzo

Set-ExecutionPolicyil comando)

Nota: I seguenti file possono essere allegati solo alla versione inglese di questo articolo.

Procedura per aggiornare i certificati di avvio protetto e il BIOS.

- Assicurarsi che il server esegua una versione del BIOS precedente a quanto indicato sopra.

- Il sistema deve eseguire il sistema operativo Windows Server 2025, Windows Server 2022 o HCI.

- Scaricare i certificati e gli script di avvio sicuro allegati a questo articolo della KB.

- Copiare i certificati di avvio sicuro nel sistema.

- Per 16G - Copia

16G_Secure_Boot_Cerifcates_pkb.ziped estrarlo in qualsiasi cartella. - Per 15G - Copia

15G_Secure_Boot_Cerifcates_pkb.ziped estrarlo in qualsiasi cartella. - Per 14G - Copia

14G_Secure_Boot_Cerifcates_pkb.ziped estrarlo in qualsiasi cartella.

- Per 16G - Copia

- Eseguire lo script appropriato per aggiornare i certificati di avvio sicuro.

- Per 16G:

16G_SecureBoot_Cert_Update_pkb.ps1 - Per 15G:

15G_SecureBoot_Cert_Update_pkb.ps1 - Per 14G:

14G_SecureBoot_Cert_Update_pkb.ps1 - Il percorso della cartella in cui sono archiviati tutti i file di certificato richiesti deve essere fornito come input.

- Per 16G:

- Assicurarsi che lo script venga eseguito correttamente e che venga visualizzato un messaggio di riavvio.

- Riavviare il server.

- NOTA: UEFI0074 avviso "La policy Secure Boot è stata modificata dall'ultima volta che il sistema è stato avviato" potrebbe essere visualizzato durante il POST del BIOS e nel registro del ciclo di vita.

- Una volta riavviato il server nel sistema operativo, aggiornare il BIOS tramite qualsiasi strumento/meccanismo di aggiornamento supportato da Dell (Dell Update Package, iDRAC, OpenManage Enterprise ecc.).

- Riavviare nuovamente il server.

- Verificare che il server esegua il nuovo BIOS.

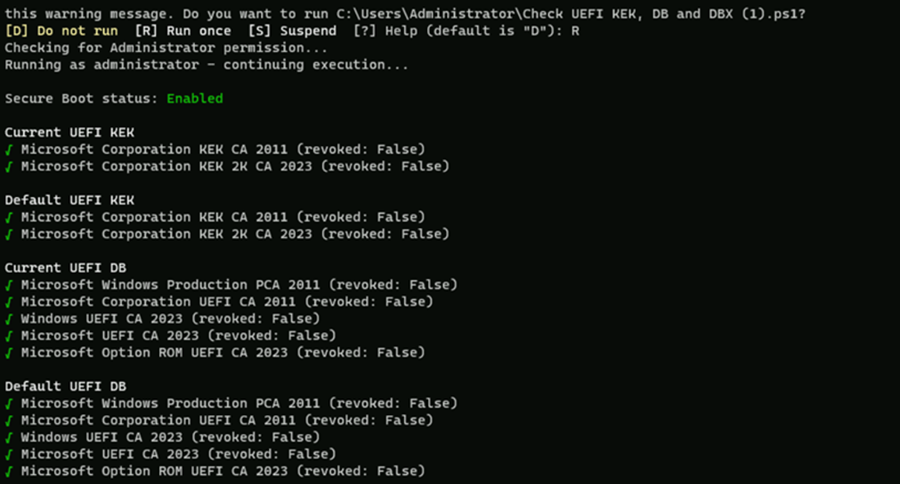

- Dell consiglia di verificare che i nuovi certificati di avvio protetto siano disponibili nel BIOS. Questa operazione viene eseguita eseguendo il seguente script dall'interno del sistema operativo.

-

Check UEFI KEK, DB, and DBX.ps1 - Questo script può essere scaricato da qui: Github: Check-UEFISecureBootVariables

-

Quando lo script viene eseguito, è previsto l'output riportato di seguito.