Wie erfasst SIEM Sicherheitsdaten von Dell Trusted Device-Endpunkten?

Summary: Dell Trusted-Device-Daten können SIEM-Lösungen (Security Information and Event Management) zur Verfügung gestellt werden. Sicherheitsadministratoren verwenden diese Daten, um die Daten zu aggregieren und so den Status ihrer Endpunktpopulation besser zu verstehen. ...

Instructions

Betroffene Produkte:

- Dell Trusted Device

- Dell Trusted Device-Ereignis-Repository

Betroffene Versionen:

- v3.7 bis 6.4

Betroffene Plattformen:

- Latitude

- OptiPlex

- Precision-Workstation

- XPS

Betroffene Betriebssysteme:

- Windows

Dell Trusted Device kann Daten erfassen, die sich auf die Sicherheit eines Dell Endpunkts beziehen:

- BIOS-Verifizierung

- BIOS-Ereignisse und Angriffsindikatoren

- Bilderfassung

- Bewertung des Schutzes vor Sicherheitsrisiken

SIEM-Lösungen aggregieren Daten aus mehreren Quellen in Ihrem Unternehmen. SIEM ermöglicht es Administratoren, Trends und ungewöhnliches Verhalten zu identifizieren oder Echtzeitanalysen von Warnmeldungen durchzuführen, die von Anwendungen und Hardware generiert werden. Daten, die über SIEM zusammengeführt werden, können auf einem Dashboard in Diagramme und Grafiken umgewandelt werden, um die Verwendung zu erleichtern. Auf diese Weise können Administratoren sicherstellen, dass das Unternehmen die Sicherheits-Compliance aufrechterhält und vor böswilligen Akteuren geschützt ist.

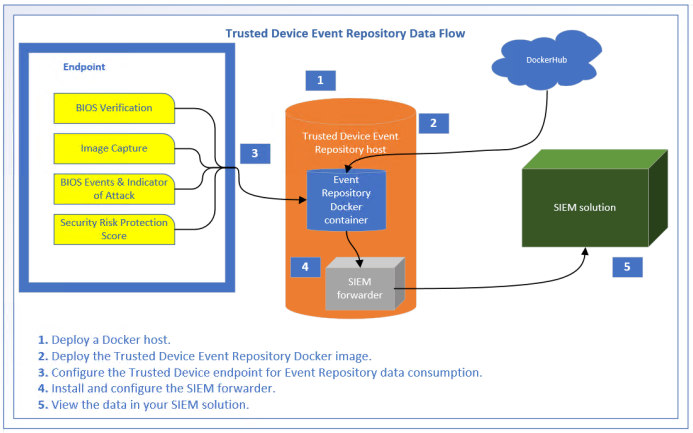

Der unten dargestellte allgemeine Prozess beschreibt das Datenerfassungsmodell für Dell Trusted Device.

In dem oben dargestellten Prozess erfasst der Dell Trusted Device-Endpunkt die Sicherheitsdaten wie gewohnt (die Konfiguration wird in der Dell Trusted Device-Produktdokumentation beschrieben). Sobald die Daten erfasst wurden, überträgt der Dell Trusted Device-Endpunkt die Daten an das Dell Trusted Device-Ereignis-Repository. Das Dell Trusted Device-Ereignis-Repository ist ein Docker-Container, der die Informationen verarbeitet und auf dem Docker-Hostdateisystem speichert. Sobald sich die Informationen auf dem Dateisystem befinden, kann dann eine SIEM-Weiterleitung verwendet werden, um die Daten zu erfassen und zur Verwendung durch den Sicherheitsadministrator an die SIEM-Lösung zu übertragen.

Nutzen Sie zur Kontaktaufnahme mit dem Support die internationalen Support-Telefonnummern von Dell Data Security.

Gehen Sie zu TechDirect, um online eine Anfrage an den technischen Support zu erstellen.

Zusätzliche Einblicke und Ressourcen erhalten Sie im Dell Security Community Forum.