NetWorker : Les connexions AUTHC échouent avec des erreurs HTTP 400/403

Summary: Les connexions au NetWorker Authentication Service (AUTHC) échouent. Les erreurs signalées sont HTTP 400 (requête incorrecte) ou HTTP 403 (interdit)

Symptoms

L’environnement NetWorker nsrlogin La commande échoue avec HTTP 400 ou 403 :

nsrlogin -u administrator

130136:nsrlogin: Please enter password:

117849:nsrlogin: Authentication library error: CONNECT tunnel failed, response 403

Server Message : Make sure that server is running

ou :

nsrlogin -u Administrator

130136:nsrlogin: Please enter password:

117849:nsrlogin: Authentication library error: CONNECT tunnel failed, response 400

Server Message : Make sure that server is running

L’authentification NetWorker et les autres tentatives de connexion au service d’authentification échouent avec des erreurs similaires.

nsrauthtrust -H NETWORKER_SERVER_NAME -P 9090

125927:nsrauthtrust: Failed to retrieve certificate: CONNECT tunnel failed, response 403

Les mises à niveau de NetWorker Management Console (NMC) et NetWorker Web User Interface (NWUI) (Windows) et les scripts postérieurs à la mise à niveau (Linux) signalent des échecs de connexion sur le port AUTHC.

Cause

Ce problème se produit en dehors de NetWorker. L’environnement NetWorker nsrlogin La commande a également signalé « Échec de la connexion au tunnel » en raison de la configuration d’un proxy HTTPS dans l’environnement. Cela peut être validé à l’aide de la commande curl WMIC suivante :

curl https://NETWORKER_SERVER_ADDRESS:9090

curl -v https://NETWORKER_SERVER_ADDRESS:9090 * Rebuilt URL to: https://NETWORKER_SERVER_ADDRESS:9090/ * Uses proxy env variable no_proxy == 'HTTP_PROXY_HOSTNAME' * Uses proxy env variable https_proxy == 'http://HTTP_PROXY_HOSTNAME:8080' * Trying HTTP_PROXY_IP... * TCP_NODELAY set * Connected to HTTP_PROXY_HOSTNAME (HTTP_PROXY_IP) port 8080 (#0) * allocate connect buffer! * Establish HTTP proxy tunnel to NETWORKER_SERVER_ADDRESS:9090 > CONNECT NETWORKER_SERVER_ADDRESS:9090 HTTP/1.1 > Host: NETWORKER_SERVER_ADDRESS:9090 > User-Agent: curl/7.61.1 > Proxy-Connection: Keep-Alive < HTTP/1.1 403 Forbidden < Server: squid/3.5.20 < Mime-Version: 1.0 < Date: Thu, 03 Jul 2025 15:36:25 GMT < Content-Type: text/html;charset=utf-8 < Content-Length: 3548 < X-Squid-Error: ERR_ACCESS_DENIED 0 < Vary: Accept-Language < X-Cache: MISS from HTTP_PROXY_HOSTNAME < X-Cache-Lookup: NONE from HTTP_PROXY_HOSTNAME:8080 < Via: 1.1 HTTP_PROXY_HOSTNAME (squid/3.5.20) < Proxy-Connection: Keep-Alive * Received HTTP code 403 from proxy after CONNECT * Closing connection 0 * Curl: (56) Received HTTP code 403 from proxy after CONNECT

ou :

curl -v https://NETWORKER_SERVER_ADDRESS:9090 * Uses proxy env variable https_proxy == 'http://HTTP_PROXY_HOSTNAME:443' * Trying HTTP_PROXY_IP:443... * Connected to HTTP_PROXY_HOSTNAME (HTTP_PROXY_IP) port 443 (#0) * allocate connect buffer! * Establish HTTP proxy tunnel to NETWORKER_SERVER_ADDRESS:9090 > CONNECT NETWORKER_SERVER_ADDRESS:9090 HTTP/1.1 > Host: NETWORKER_SERVER_ADDRESS:9090 > User-Agent: curl/7.76.1 > Proxy-Connection: Keep-Alive > < HTTP/1.1 400 Bad Request < Server: openresty < Date: Thu, 03 Jul 2025 14:11:12 GMT < Content-Type: text/html < Content-Length: 154 < Connection: close < * Received HTTP code 400 from proxy after CONNECT * CONNECT phase completed! * Closing connection 0

L’erreur spécifique renvoyée peut varier en fonction du fournisseur de proxy et de la configuration utilisée. Le point commun est que la communication vers le port d’authentification NetWorker (AUTHC) (9090 par défaut) est redirigée via un hôte proxy HTTPS. L’erreur renvoyée est une erreur HTTP 4xx ; soit 400 (Bad request), soit 403 (Interdit).

Resolution

L’utilisation d’un proxy HTTPS spécifiquement pour le trafic d’authentification sur le port 9090 n’est pas explicitement documentée ou testée en tant que configuration prise en charge. Les composants NetWorker s’attendent généralement à une communication directe entre les services, en particulier pour l’authentification.

Supprimez la configuration de proxy HTTP/HTTPS sur le NetWorker Server. Elle doit également être supprimée de tout hôte NetWorker communiquant avec le port 9090 sur le NetWorker Server. Voir : Processus et ports NetWorker

Sur le NetWorker Server, exécutez :

unset https_proxy unset http_proxy

curl sortie de connexion. Si les variables ne peuvent pas être identifiées, consultez l’administrateur système ou la documentation du fournisseur proxy. Des modifications supplémentaires peuvent être nécessaires pour désactiver les demandes de proxy HTTPS. Ces configurations sont externes au logiciel ou aux configurations NetWorker.

Une fois les variables définies, essayez nsrlogin encore. Si le test est un succès, exécutez nsrlogout.

[admin@lnx-srvr01 root]$ nsrlogin -u Administrator 130136:nsrlogin: Please enter password: Authentication succeeded [admin@lnx-srvr01 root]$ nsrlogout

Cela indique que la communication avec le service NetWorker AUTHC est fonctionnelle. D’autres processus impliquant l’authentification ou la communication NetWorker via le port 9090 devraient aboutir.

Additional Information

Le unset commande annule uniquement la variable pour la session shell en cours. Si elles sont définies en tant que variables système ou de profil, elles se chargent automatiquement lorsque vous ouvrez un terminal, redémarrez le système ou démarrez une nouvelle session shell. Les actions suivantes doivent être effectuées pour empêcher le chargement des variables lors de la session suivante ou du redémarrage.

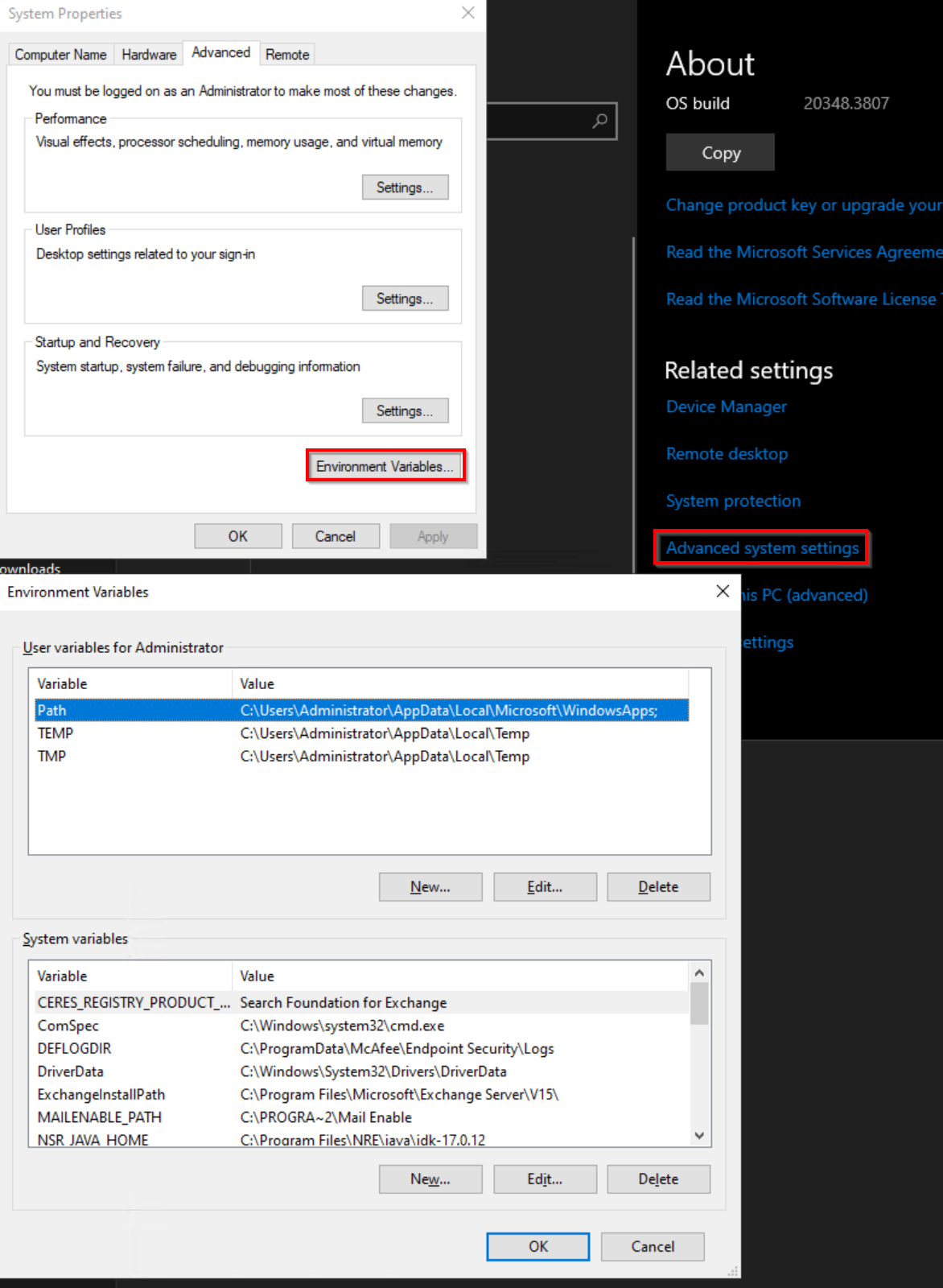

Windows : vérifiez les variables SYSTEM ou USER et supprimez toutes les variables utilisées pour définir un hôte proxy HTTP/HTTPS.

Linux : Vérifiez les fichiers suivants pour connaître les paramètres de variable HTTP/HTTPS et supprimez-les :

- ~/.bashrc

- ~/.bash_profile

- ~/.profil

- /etc/environment

- /etc/profile

- /etc/profile.d/*.sh