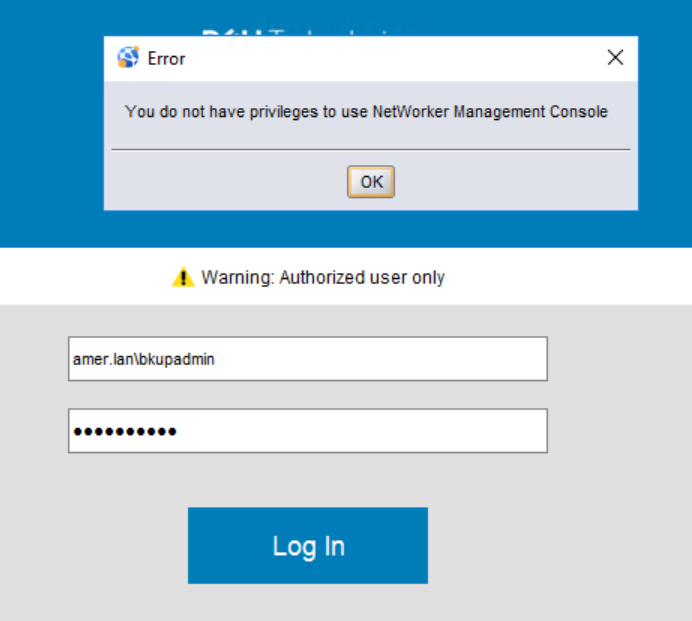

NMC: AD/LDAP-login mislykkes "Du har ikke rettigheder til at bruge NetWorker Management Console"

Summary: Ekstern godkendelse (AD eller LDAP) er integreret med NetWorker. Når du logger på NetWorker Management Console (NMC) som en ekstern konto, returneres fejlen "Du har ikke rettigheder til at bruge NetWorker Management Console". ...

Symptoms

- Ekstern godkendelse (Microsoft Active Directory (AD) eller LDAP (OpenLDAP) er blevet føjet til NetWorker-serverens godkendelsesservertjeneste.

- Når du forsøger at logge på NetWorker Management Console (NMC) med en AD- eller LDAP-konto, vises en fejlboks med teksten "Du har ikke rettigheder til at bruge NetWorker Management Console"

Cause

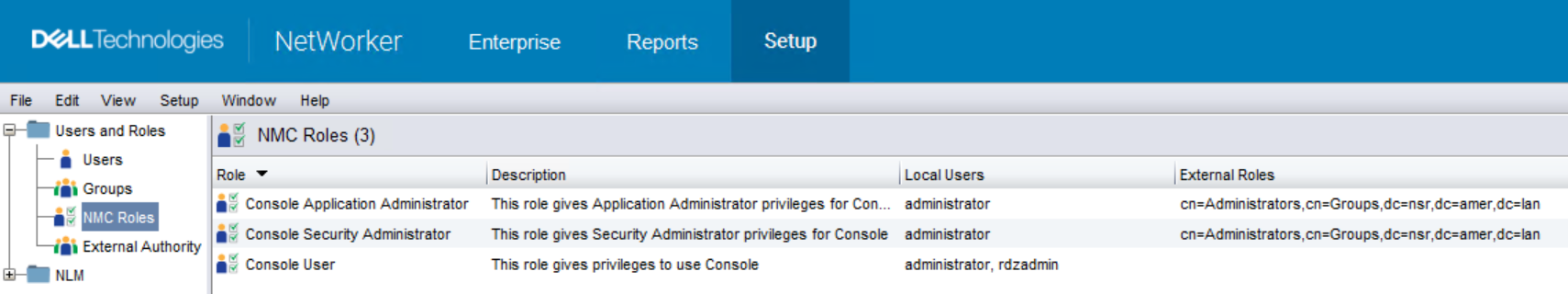

- Administratorer af konsolprogrammer: Giver brugeren/gruppen adgang til at logge på NMC og køre NMC-rapporter. Brugere eller grupper med adgang til programadministratorrettigheder kan ændre NMC Enterprise-konfigurationen.

- Konsolsikkerhedsadministratorer: Giver brugeren/gruppen adgang til at ændre brugerindstillinger og grupper i NMC Enterprise-konfigurationen.

- Konsolbrugere: Giver brugeren/gruppen adgang til at logge på NMC og køre NMC-rapporter; Brugeren kan dog ikke ændre NMC Enterprise-indstillingerne eller få adgang til sikkerhedsoplysninger.

Symptomet i denne KB vises, når:

- AD/LDAP-brugeren eller gruppen Distinguished-Name (DN) var ikke angivet i feltet eksterne roller i hverken Konsolprogramadministratorer eller Konsolbrugere-grupper.

- AD/LDAP-brugeren tilhører ikke en AD/LDAP-gruppe, som er defineret i feltet eksterne roller i grupperne Konsolprogramadministratorer eller Konsolbrugere.

Resolution

1. Find ud af, hvilken vært der er NetWorker-godkendelsesserveren (AUTHC).

- På NetWorker Management Console-serveren (NMC) skal du åbne

gstd.conffil.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows (standard): C:\Programmer\EMC NetWorker\Management\GST\etc\gstd.conf

- Filen gstd.conf indeholder en authsvc_hostname streng, som definerer værtsnavnet og porten, der bruges til behandling af loginanmodninger i NMC:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. Åbn en forhøjet prompt på AUTHC-serveren, bestem, hvilken AD-gruppe brugeren tilhører:

Følgende metoder kan anvendes:

NetWorker-metode:

authc_mgmt kommando til forespørgsel om, hvilke AD-grupper en bruger tilhører:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- Du kan få lejerens navn med:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- Du kan få domænenavnet med:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

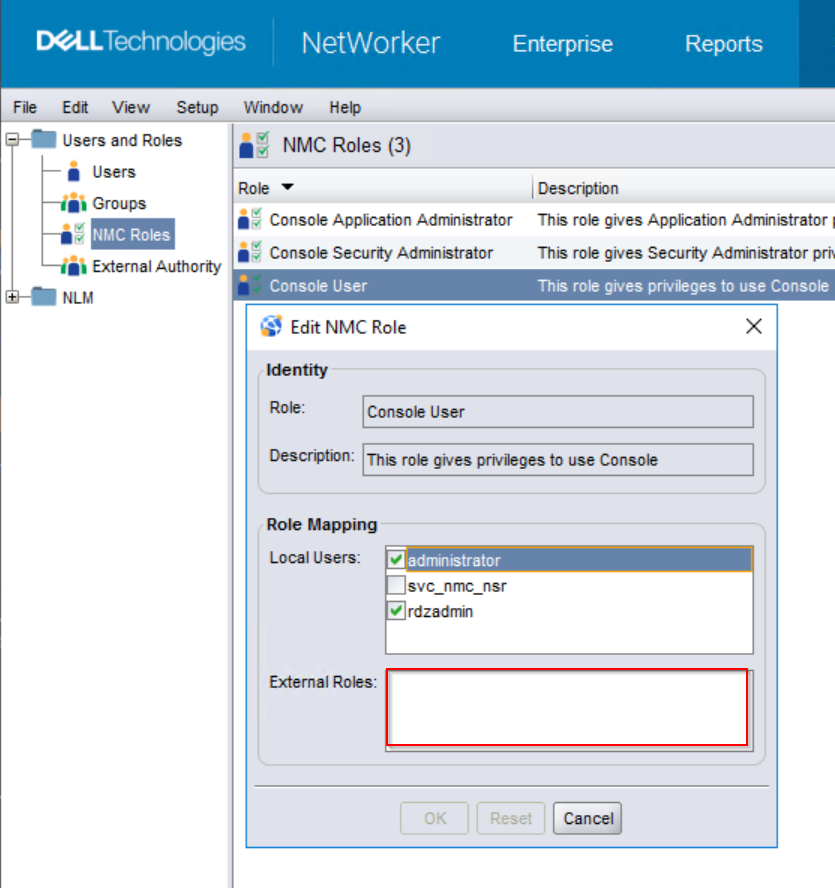

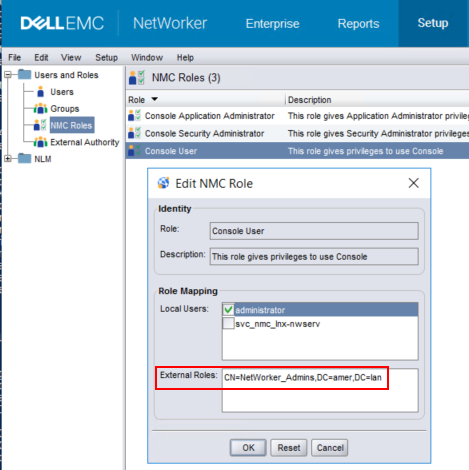

3. Log på NMC som standard NetWorker-administratorkonto.

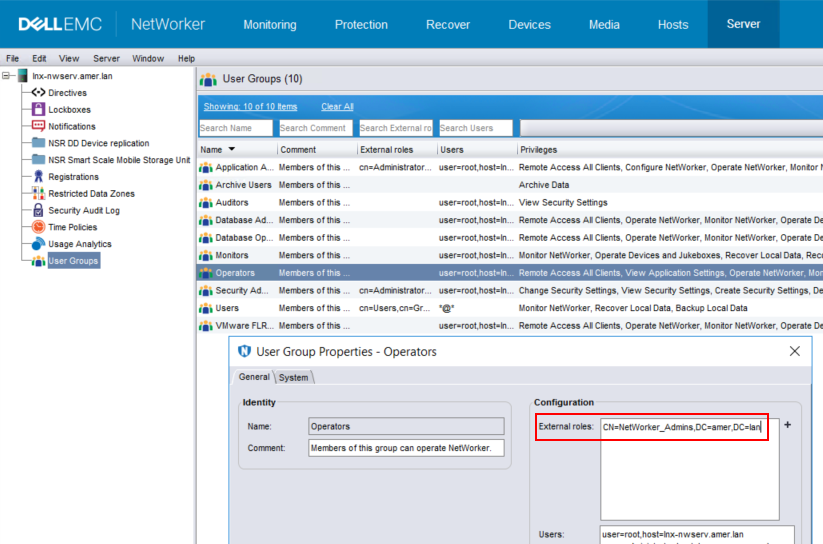

b. Åbn rollen NMC-brugere, og angiv AD-gruppernes entydige navn i feltet Eksterne roller:

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." Fjern ikke disse.

4. Før du afbryder forbindelsen til NMC, skal du også bekræfte, om AD-gruppen er defineret i en NetWorker-serverbrugergruppe. Hvis brugeren mangler NetWorker-servertilladelser, kan vedkommende logge på NMC, men kan ikke se job eller ressourcer efter oprettelse af forbindelse til serveren.

en. Mens du stadig er logget på NMC som NetWorker-standardadministrator, skal du oprette forbindelse til NetWorker-serveren.

b. Fik til server-brugere> og grupper.

c. Åbn den brugergruppe, som har de tilladelser, du vil anvende på AD-gruppen.

d. Tilføj AD-gruppens entydige navn i feltet Eksterne roller:

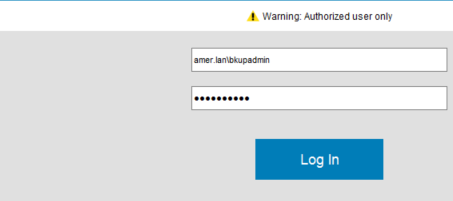

5. Forsøg at logge ind på NMC med AD/LDAP-brugerkontoen:

b. Brug af AD-gruppe-DN, du vil tildele

FULL_CONTROL Tilladelse til at køre:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan