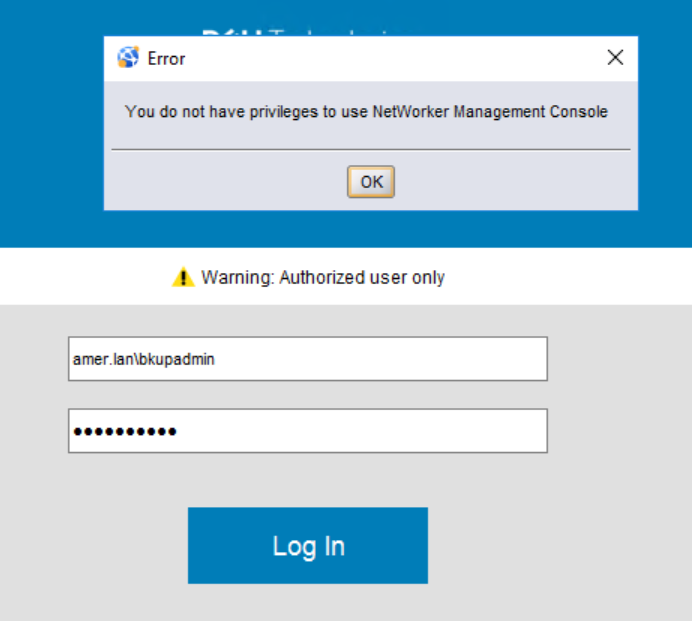

NMC: Logowanie AD/LDAP kończy się niepowodzeniem "Nie masz uprawnień do korzystania z konsoli NetWorker Management Console"

Summary: Uwierzytelnianie zewnętrzne (AD lub LDAP) jest zintegrowane z NetWorker. Zalogowanie się do konsoli NetWorker Management Console (NMC) jako konta zewnętrznego powoduje zwrócenie błędu "Nie masz uprawnień do korzystania z NetWorker Management Console". ...

Symptoms

- Uwierzytelnianie zewnętrzne (Microsoft Active Directory (AD) lub LDAP (OpenLDAP)) zostało pomyślnie dodane do usługi serwera uwierzytelniania serwera NetWorker.

- Podczas próby zalogowania się do konsoli NetWorker Management Console (NMC) za pomocą konta AD lub LDAP pojawia się komunikat o błędzie "Nie masz uprawnień do korzystania z konsoli NetWorker Management Console"

Cause

- Administratorzy aplikacji konsolowych: Umożliwia użytkownikowi/grupie logowanie się do NMC i uruchamianie raportów NMC. Użytkownicy lub grupy z uprawnieniami administratora aplikacji mogą zmieniać konfigurację NMC Enterprise.

- Administratorzy zabezpieczeń konsoli: Umożliwia użytkownikowi/grupie zmianę ustawień i grup w konfiguracji NMC Enterprise.

- Użytkownicy konsoli: Umożliwia użytkownikowi/grupie logowanie się do NMC i uruchamianie raportów NMC. Użytkownik nie może jednak zmienić ustawień NMC Enterprise ani uzyskać dostępu do informacji zabezpieczających.

Objaw opisany w tej bazie wiedzy pojawia się, gdy:

- Nazwa wyróżniająca (DN) użytkownika lub grupy AD/LDAP nie została określona w polu Role zewnętrzne grupy Administratorzy aplikacji konsolowych lub Użytkownicy konsoli.

- Użytkownik AD/LDAP nie należy do grupy AD/LDAP zdefiniowanej w polu Role zewnętrzne w grupie Administratorzy aplikacji konsolowych lub Użytkownicy konsoli.

Resolution

1. Określ, który host jest serwerem uwierzytelniania NetWorker (AUTHC).

- Na serwerze NetWorker Management Console (NMC) otwórz okno

gstd.confprogramu NetWorker.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows (domyślnie): C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- Plik gstd.conf zawiera ciąg znaków authsvc_hostname, który definiuje nazwę hosta i port używany do przetwarzania żądań logowania w NMC:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. Otwórz monit z podwyższonym poziomem uprawnień na serwerze AUTHC i określ, do której grupy AD należy użytkownik:

Można zastosować następujące metody:

Metoda NetWorker:

authc_mgmt , aby sprawdzić, do których grup usługi AD należy użytkownik:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- Nazwę dzierżawy można uzyskać za pomocą:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- Nazwę domeny można uzyskać za pomocą:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

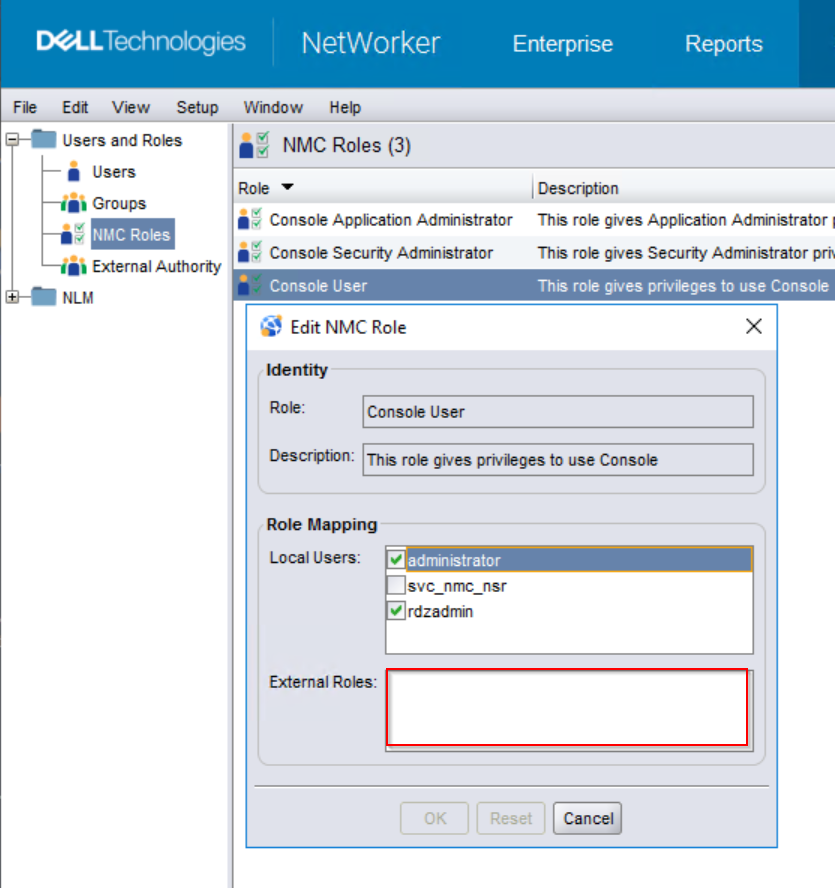

3. Zaloguj się do NMC jako domyślne konto administratora NetWorker.

b. Otwórz rolę Użytkownicy NMC i określ nazwę wyróżniającą grupy AD w polu Role zewnętrzne:

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." Nie usuwaj ich.

4. Przed odłączeniem od NMC sprawdź również, czy grupa AD została zdefiniowana w grupie użytkowników serwera NetWorker. Jeśli użytkownik nie ma uprawnień serwera NetWorker, może zalogować się do NMC, ale nie zobaczy zadań ani zasobów po nawiązaniu połączenia z serwerem.

a. Po zalogowaniu się do NMC jako domyślny administrator NetWorker połącz się z serwerem NetWorker.

b. Dostałem się do Server-Users> and Groups.

c. Otwórz grupę użytkowników z uprawnieniami, które chcesz zastosować do grupy AD.

d. W polu Role zewnętrzne dodaj nazwę wyróżniającą grupy AD:

5. Spróbuj zalogować się do NMC przy użyciu konta użytkownika AD/LDAP:

b. Korzystanie z nazwy wyróżniającej grupy AD, której chcesz przyznać

FULL_CONTROL Uprawnienie do uruchomienia:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan