NMC: AD/LDAP oturum açma işlemi başarısız oluyor NetWorker Management Console'u kullanma ayrıcalıklarınız yok

Summary: Harici kimlik doğrulama (AD veya LDAP), NetWorker ile entegredir. NetWorker Management Console'da (NMC) harici bir hesapla oturum açtığınızda "NetWorker Management Console'u kullanma ayrıcalıklarınız yok" hatası döndürülüyor. ...

Symptoms

- Harici kimlik doğrulama (Microsoft Active Directory (AD) veya LDAP (OpenLDAP), NetWorker sunucusunun kimlik doğrulama sunucusu hizmetine başarıyla eklenmiştir.

- Bir AD veya LDAP hesabıyla NetWorker Management Console'da (NMC) oturum açmaya çalışırken "NetWorker Management Console'u kullanma ayrıcalıklarınız yok" hata kutusu görüntüleniyor

Cause

- Konsol Uygulama Yöneticileri: Kullanıcıya/gruba NMC'de oturum açma ve NMC Raporlarını çalıştırma erişimi verir. Uygulama Yöneticileri ayrıcalık erişimine sahip kullanıcılar veya gruplar NMC Enterprise yapılandırmasını değiştirebilir.

- Konsol Güvenlik Yöneticileri: NMC Enterprise yapılandırmasında kullanıcı ayarlarını ve gruplarını değiştirmek için kullanıcıya/gruba erişim sağlar.

- Konsol Kullanıcıları: Kullanıcıya/gruba NMC'de oturum açma ve NMC Raporlarını çalıştırma erişimi sağlar; ancak kullanıcı, NMC Enterprise ayarlarını değiştiremez veya güvenlik bilgilerine erişemez.

Bu KB'deki belirti şu durumlarda görüntülenir:

- AD/LDAP kullanıcısı veya grubunun Ayırt Edici Adı (DN), Konsol Uygulaması Yöneticileri veya Konsol Kullanıcıları gruplarının harici roller alanında belirtilmedi.

- AD/LDAP kullanıcısı, Konsol Uygulaması Yöneticileri veya Konsol Kullanıcıları gruplarının harici roller alanında tanımlanan bir AD/LDAP grubuna ait değil.

Resolution

1. NetWorker Kimlik Doğrulama (AUTHC) sunucusunun hangi ana bilgisayar olduğunu belirleyin.

- NetWorker Management Console (NMC) sunucusunda

gstd.confdosyasında adlandırma çakışmalarını önlemek üzere hedef sistem için farklı uygulamaların farklı adlar kullanmasını gerekli hale getirme.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows (Default): C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- gstd.conf dosyası, NMC'de oturum açma isteklerini işlemek için kullanılan ana bilgisayar adını ve bağlantı noktasını tanımlayan bir authsvc_hostname dizesi içerir:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. AUTHC sunucusunda yükseltilmiş bir istem açın, kullanıcının hangi AD grubuna ait olduğunu belirleyin:

Aşağıdaki yöntemler kullanılabilir:

NetWorker Yöntemi:

authc_mgmt Bir kullanıcının hangi AD gruplarına ait olduğunu sorgulamak için komut:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- Kiracı adını şu şekilde alabilirsiniz:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- Alan adını şu şekilde alabilirsiniz:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

3. NMC de varsayılan NetWorker Yönetici hesabıyla oturum açın.

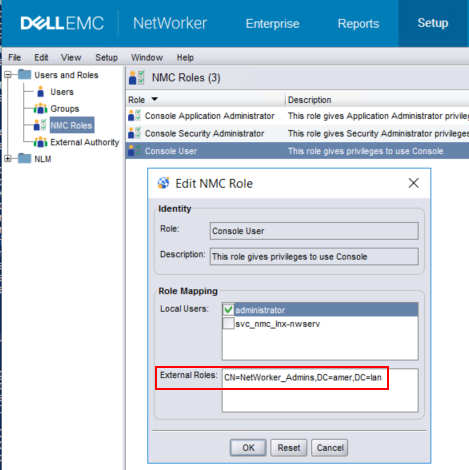

b. NMC Kullanıcıları rolünü açın ve Dış Roller alanında AD grupları ayırt edici adını belirtin:

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." Bunları kaldırmayın.

4. NMC bağlantısını kesmeden önce, AD grubunun bir NetWorker sunucusu Kullanıcı Grubunda tanımlanmış olup olmadığını da doğrulayın. Kullanıcı, NetWorker sunucu izinlerine sahip değilse NMC'de oturum açabilir ancak sunucuya bağlandıktan sonra işleri veya kaynakları göremez.

a. NMC'de varsayılan NetWorker Yöneticisi olarak oturum açtığınızda NetWorker sunucusuna bağlanın.

b. Sunucu> Kullanıcıları ve Gruplar'a ulaştım.

c. AD grubuna uygulanmasını istediğiniz izinlere sahip Kullanıcı Grubunu açın.

d. Dış Roller alanına, AD grubunun ayırt edici adını ekleyin:

5. AD/LDAP kullanıcı hesabını kullanarak NMC'de oturum açmayı deneyin:

b. Vermek istediğiniz AD grubu DN'sini kullanarak

FULL_CONTROL Çalıştırma izni:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan