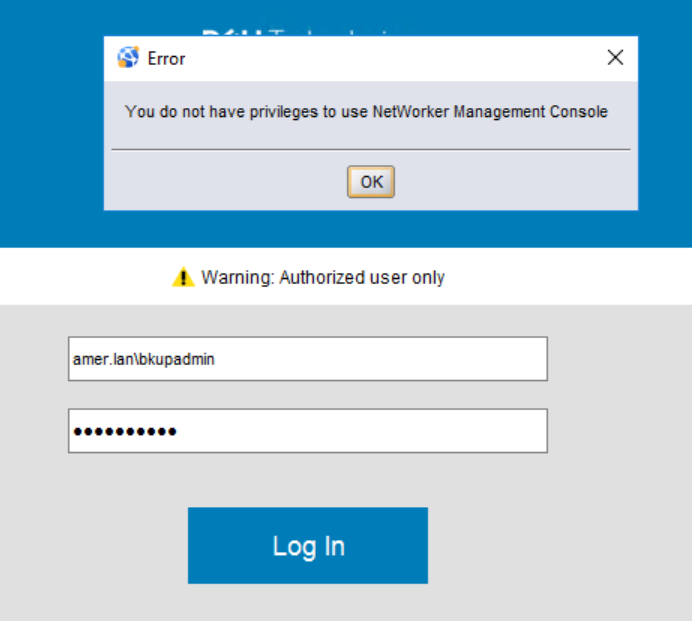

NMC: El inicio de sesión de AD/LDAP falla "No tiene privilegios para usar NetWorker Management Console"

Summary: La autenticación externa (AD o LDAP) está integrada con NetWorker. El inicio de sesión en NetWorker Management Console (NMC) como una cuenta externa arroja el error "No tiene privilegios para usar NetWorker Management Console". ...

Symptoms

- La autenticación externa (Microsoft Active Directory (AD) o LDAP (OpenLDAP) se agregó correctamente al servicio del servidor de autenticación del servidor NetWorker Server.

- Cuando se intenta iniciar sesión en NetWorker Management Console (NMC) con una cuenta de AD o LDAP, aparece un cuadro de error que indica "No tiene privilegios para usar NetWorker Management Console"

Cause

- Administradores de aplicaciones de consola: Otorga al usuario/grupo acceso para iniciar sesión en NMC y ejecutar informes de NMC. Los usuarios o grupos con acceso a privilegios de administrador de aplicaciones pueden cambiar la configuración de NMC Enterprise.

- Administradores de seguridad de Console: Otorga al usuario/grupo acceso para cambiar los ajustes y los grupos de usuario en la configuración de NMC Enterprise.

- Usuarios de la consola: Otorga al usuario/grupo acceso para iniciar sesión en NMC y ejecutar informes de NMC; sin embargo, el usuario no puede cambiar la configuración de NMC Enterprise ni acceder a la información de seguridad.

El síntoma de este artículo de la base de conocimientos aparece cuando:

- El nombre distinguido (DN) del usuario o grupo de AD/LDAP no se especificó en el campo de funciones externas de los grupos Administradores de aplicaciones de Console o Usuarios de Console.

- El usuario de AD/LDAP no pertenece a un grupo de AD/LDAP definido en el campo de funciones externas de los grupos Administradores de aplicaciones de Console o Usuarios de Console.

Resolution

1. Determine qué host es el servidor de autenticación de NetWorker (AUTHC).

- En el servidor de NetWorker Management Console (NMC), abra el archivo

gstd.confde NetWorker.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows (predeterminado): C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- El archivo gstd.conf contiene una cadena authsvc_hostname, que define el nombre de host y el puerto utilizados para procesar solicitudes de inicio de sesión en NMC:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. Abra un indicador elevado en el servidor AUTHC y determine a qué grupo de AD pertenece el usuario:

Se pueden utilizar los siguientes métodos:

Método de NetWorker:

authc_mgmt para consultar a qué grupos de AD pertenece un usuario:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- Puede obtener el nombre del inquilino con:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- Puede obtener el nombre de dominio con:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

3. Inicie sesión en NMC como la cuenta de administrador predeterminada de NetWorker.

b. Abra la función Usuarios de NMC y especifique el nombre distinguido de los grupos de AD en el campo Funciones externas:

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." No los quite.

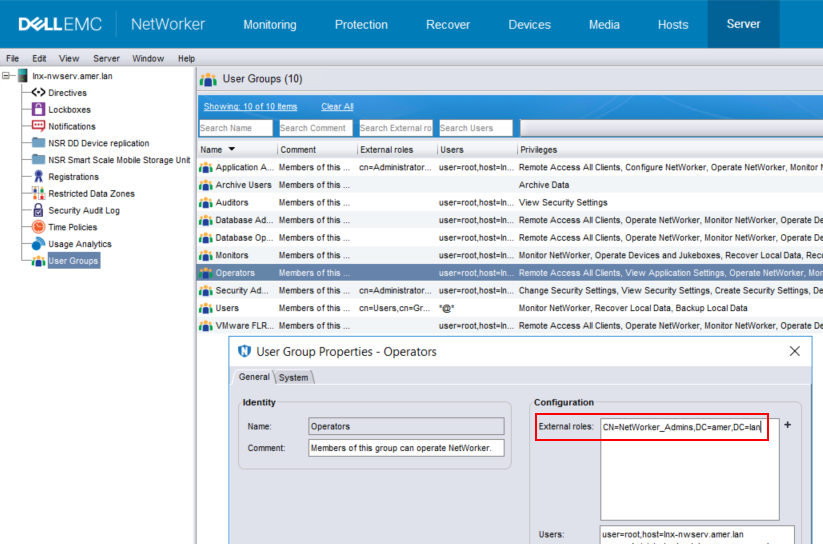

4. Antes de desconectarse de NMC, confirme también si el grupo de AD se definió en un grupo de usuarios de NetWorker Server. Si el usuario no tiene permisos de NetWorker Server, puede iniciar sesión en NMC, pero no verá trabajos ni recursos después de conectarse al servidor.

un. Mientras aún está conectado a NMC como el administrador predeterminado de NetWorker, conéctese a NetWorker Server.

b. Llegamos a Usuarios y grupos del> servidor.

c. Abra el grupo de usuarios que tiene los permisos que desea que se apliquen al grupo de AD.

d. En el campo Funciones externas, agregue el nombre distintivo del grupo de AD:

5. Intente iniciar sesión en NMC con la cuenta de usuario de AD/LDAP:

b. Uso del DN de grupo de AD que desea otorgar

FULL_CONTROL Permiso para ejecutar:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan

Additional Information

- NetWorker: Cómo configurar la autenticación de AD/LDAP

- El usuario de AD de LDAP no puede ver los usuarios de NMC ni las funciones de NMC "No se puede obtener información del usuario del servicio de autenticación [Acceso denegado]"

- NetWorker: Integración y configuración de AD y LDAP (Guía de solución de problemas)