NMC: AD/LDAPログインに失敗し、「NetWorker Management Consoleを使用する権限がありません」

Summary: 外部認証(ADまたはLDAP)はNetWorkerと統合されています。NMC(NetWorker管理コンソール)に外部アカウントとしてログインすると、「NetWorker管理コンソールを使用する権限がありません」というエラーが返されます。

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

- 外部認証(Microsoft Active Directory (AD)またはLDAP (OpenLDAP)がNetWorkerサーバーの認証サーバー サービスに正常に追加されました。

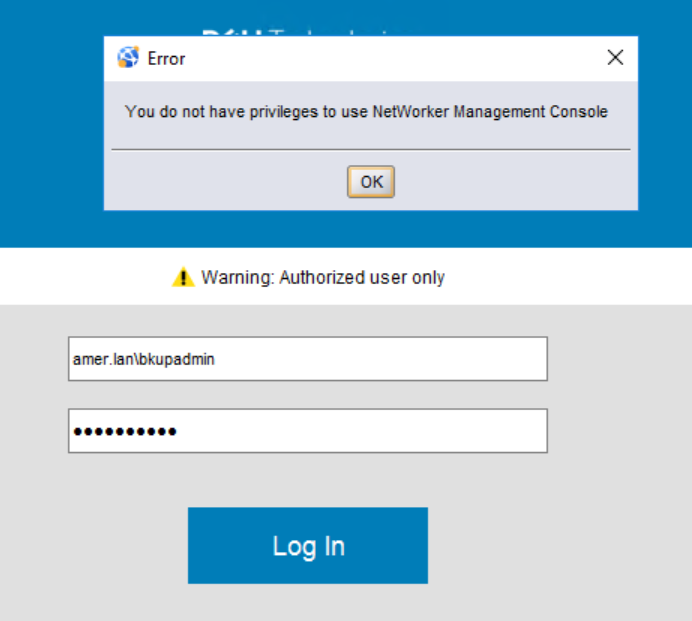

- ADまたはLDAPアカウントを使用してNetWorker Management Console (NMC)にログインしようとすると、「NetWorker Management Consoleを使用する権限がありません」というエラー ボックスが表示されます。

Cause

NetWorkerのAUTHCサービスはAD/LDAPでユーザーを認識しますが、NMCにアクセスする権限がありません。外部アカウントには、通常、NMCロールを使用してNMCへのアクセス権限が与えられます。これらのロールは、デフォルトのNetWorker管理者アカウントとしてNMCにログインすると見つかります。Setup->Users and Groups->NMC Rolesの下にあります。デフォルトのロールは3つあります。

- コンソール アプリケーション管理者: NMCにログインしてNMCレポートを実行するためのアクセス権をユーザー/グループに付与します。アプリケーション管理者権限アクセス権を持つユーザーまたはグループは、NMCエンタープライズ構成を変更できます。

- コンソール セキュリティ管理者: NMCエンタープライズ構成のユーザー設定とグループを変更するためのアクセス権をユーザー/グループに付与します。

- コンソール ユーザー: NMCにログインしてNMCレポートを実行するためのアクセス権をユーザー/グループに与えます。ただし、ユーザーはNMCエンタープライズ設定を変更したり、セキュリティ情報にアクセスしたりすることはできません。

このKBの現象は、次の場合に表示されます。

- AD/LDAPユーザーまたはグループの識別名(DN)が、コンソール アプリケーション管理者グループまたはコンソール ユーザー グループの[外部の役割]フィールドで指定されませんでした。

- AD/LDAPユーザーが、コンソール アプリケーション管理者グループまたはコンソール ユーザー グループの外部の役割フィールドで定義されたAD/LDAPグループに属していない。

![[External Roles]フィールドに外部ユーザーまたはグループが含まれていない](https://supportkb.dell.com/img/ka0Do000000aRX3IAM/ka0Do000000aRX3IAM_ja_1.jpeg)

Resolution

1.どのホストがNetWorker認証(AUTHC)サーバーであるかを判断します。

メモ: 単一のNetWorkerサーバーを使用する環境では、通常、NetWorkerサーバーはAUTHCサーバーです。まれに、スタンドアロンのコンソールサーバー上で AUTHC サービスが使用されることがあります。1つのコンソールから複数のNetWorkerサーバーを管理している環境では、1つのNetWorkerサーバーのみがAUTHCサーバーになります。

- NMC(NetWorker管理コンソール)サーバーで、

gstd.confファイルで定義)を使用することが重要です。

Linuxの場合/opt/lgtonmc/etc/gstd.conf

Windows(デフォルト): C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- gstd.confファイルには、NMCでのログイン要求の処理に使用されるホスト名とポートを定義するauthsvc_hostname文字列が含まれています。

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2.AUTHCサーバーで管理者特権のプロンプトを開き、ユーザーが属するADグループを特定します。

次の方法を使用できます。

NetWorkerによる方法:

この方法は、ユーザーが属するADグループを決定します。また、NetWorkerがユーザーまたはグループを認識できるかどうかを確認します。NetWorkerの外部認証機関で検索パスが設定されている場合、AUTHCは定義された基準外のユーザー/グループを検出できない場合があります。

以下を使用します

authc_mgmt コマンドを使用して、ユーザーが属するADグループを照会します。

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- テナント名は次のように取得できます。

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- ドメイン名は次のように取得できます。

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

Example:

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

手順2で 、完全なDN名 を使用して権限を割り当てます。

Active Directoryによる方法:

この方法では、ユーザーのADグループは表示されますが、NetWorkerの外部認証機関の検索フィルターでアクセスが制限されている場合、AUTHCへの可視性は確認されません。

ドメイン サーバーで管理者PowerShellプロンプトを開き、次のコマンドを実行します。

Get-ADPrincipalGroupMembership AD_USERNAME

Example:

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

ステップ2で distinguishedName を使用して権限を割り当てます。

3.デフォルトのNetWorker管理者アカウントとしてNMCにログインします。

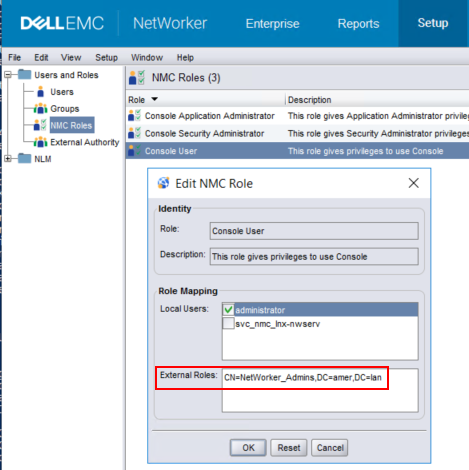

ある。セットアップ->ユーザーと役割->NMCの役割に移動します

b.NMCユーザーの役割を開き、外部の役割フィールドにADグループの識別名を指定します。

b.NMCユーザーの役割を開き、外部の役割フィールドにADグループの識別名を指定します。

メモ: NMCアクセスにはこの権限で十分です。ただし、ユーザーはNMCエンタープライズ画面で管理タスクを実行できません。NetWorker管理者権限を一致させるには、コンソール アプリケーションとコンソール セキュリティ管理者の両方のロールの外部ロールでADグループDNを設定します。アプリケーション管理者グループとセキュリティ管理者グループには、デフォルトの外部ロールが含まれています

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." これらは削除しないでください。

4.NMCから切断する前に、ADグループがNetWorkerサーバーのユーザー グループに定義されているかどうかも確認します。NetWorkerサーバ権限がない場合は、NMCにログインできますが、サーバに接続した後、ジョブまたはリソースは表示されません。

ある。デフォルトのNetWorker管理者としてNMCにログインした状態で、NetWorkerサーバーに接続します。

b.Server->Users and Groupsにアクセスしました

c.ADグループに適用する権限を持つユーザー グループを開きます。

d.外部の役割フィールドに、ADグループの識別名を追加します。

![NetWorkerサーバーの[User Groups external roles]フィールド](https://supportkb.dell.com/img/ka0Do000000aRX3IAM/ka0Do000000aRX3IAM_ja_3.jpeg)

5.AD/LDAPユーザー アカウントを使用してNMCへのログインを試みます。

(オプション) AD/LDAPグループで外部認証機関を管理できるようにするには、NetWorkerサーバーで次の手順を実行して、ADユーザーまたはグループにFULL_CONTROL権限を付与する必要があります。

ある。管理者/rootコマンド プロンプトを開きます。

b.付与するADグループDNを使用する

b.付与するADグループDNを使用する

FULL_CONTROL 実行権限:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

Example:

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan

Additional Information

Affected Products

NetWorkerProducts

NetWorker, NetWorker Management ConsoleArticle Properties

Article Number: 000031431

Article Type: Solution

Last Modified: 27 Oct 2025

Version: 5

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.