Recherche de protection des données- La configuration OpenLDAP ne fonctionne pas avec Redhat Identity Management

Summary: La configuration DPSearch OpenLDAP avec Redhat Identity Management ne fonctionne pas avec la configuration par défaut.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

DPSearch ne parvient pas à se connecter à Redhat Identity Management à l’aide de LDAP dans DPSearch.

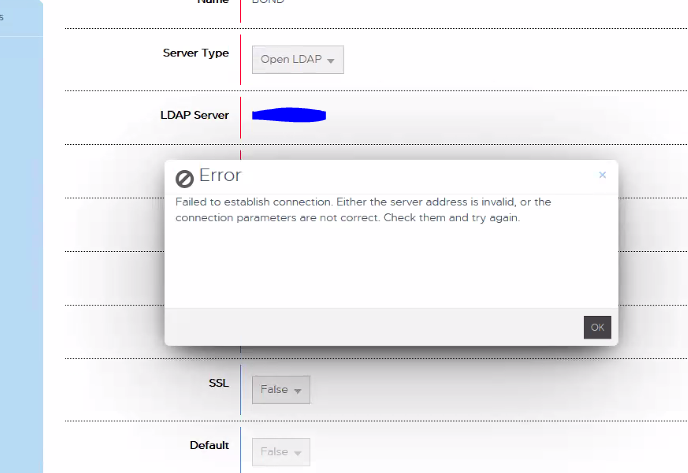

Une connexion LDAP est ajoutée et le message d’erreur suivant s’affiche:

« Failed to establish connection. L’adresse du serveur n’est pas valide ou les paramètres de connexion ne sont pas corrects. Vérifiez-les et réessayez. »

CIS.log signale les éléments suivants:

P1C68|2023/01/06 15:35:31:419|DEBUG|cislockbox.rb(79)|Binding to ldap using: [Server=domain.com, Port:389, User=CN=user_1,OU=users,OU=accounts,DC=domain,DC=com, Pwd: ***************] P1C68|2023/01/06 15:35:31:420|DEBUG|cisconfigldap.rb(128)|Binding to [domain.com:389 as CN=user_1,OU=users,OU=accounts,DC=domain,DC=com] P1C68|2023/01/06 15:35:31:482|ERROR|ldap_internal.rb(248)|ldap bind_as CN=user_1,OU=users,OU=accounts,DC=domain,DC=com entries: false, result: # P1C68|2023/01/06 15:35:31:483|INFO|ldap_internal.rb(253)|ldap bind_as CN=user_1,OU=users,OU=accounts,DC=domain,DC=com entry: , result: # P1C68|2023/01/06 15:35:31:483|ERROR|ldap_provider.rb(164)|ldap validate_user, bind_as user CN=user_1,OU=users,OU=accounts,DC=domain,DC=com failed on LDAP Host domain.com with # P1C68|2023/01/06 15:35:31:483|ERROR|ldap_provider.rb(182)|ldap validate_user failed, entry or id is null, user: CN=user_1,OU=users,OU=accounts,DC=domain,DC=com, entry: null, result: # P1C68|2023/01/06 15:35:31:484|ERROR|cislockbox.rb(99)|PUT /cis/lockbox/ldap/_test : LDAP binding failed. ldap validate_user failed, entry or id is null, user: CN=user_1,OU=users,OU=accounts,DC=domain,DC=com, entry: null, result: #

Cause

Redhat Identity Management n’utilise pas les mêmes champs de classe d’objets LDAP que openLDAP standard, pour lesquels la recherche est configurée.

Resolution

La configuration du filtre LDAP doit être modifiée pour que RedHat Identity Management LDAP fonctionne avec DPSearch,

résolvez le problème en procédant comme suit.

Différentes configurations de filtre peuvent être nécessaires, en fonction de l’implémentation.

Supprimez le filtre de section OPENLDAP de organizationalRole dans /usr/local/search/cis/Common/ldap/ldap.conf.

FROM

« objectclass »: { « utilisateurs »: ["inetOrgPerson », « personne », « organizationalRole"],

TO

« objectclass »: { « utilisateurs »: ["inetOrgPerson », « personne"]

Suivi d’un redémarrage du service search-cis-core :

service search-cis-core restart

Une fois cette opération terminée, RedHat Identity Management LDAP peut être ajouté.

Les utilisateurs doivent s’authentifier avec succès.

résolvez le problème en procédant comme suit.

Différentes configurations de filtre peuvent être nécessaires, en fonction de l’implémentation.

Supprimez le filtre de section OPENLDAP de organizationalRole dans /usr/local/search/cis/Common/ldap/ldap.conf.

FROM

« objectclass »: { « utilisateurs »: ["inetOrgPerson », « personne », « organizationalRole"],

TO

« objectclass »: { « utilisateurs »: ["inetOrgPerson », « personne"]

Suivi d’un redémarrage du service search-cis-core :

service search-cis-core restart

Une fois cette opération terminée, RedHat Identity Management LDAP peut être ajouté.

Les utilisateurs doivent s’authentifier avec succès.

Affected Products

Data Protection SearchArticle Properties

Article Number: 000208643

Article Type: Solution

Last Modified: 23 May 2023

Version: 2

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.