Захист даних Пошук - OpenLDAP Конфігурація не працює з Redhat Identity Management

Summary: Конфігурація DPSearch OpenLDAP з управлінням ідентифікацією Redhat не працює з конфігурацією за замовчуванням.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

DPSearch не вдається підключитися до Redhat Identity Management за допомогою LDAP в DPSearch.

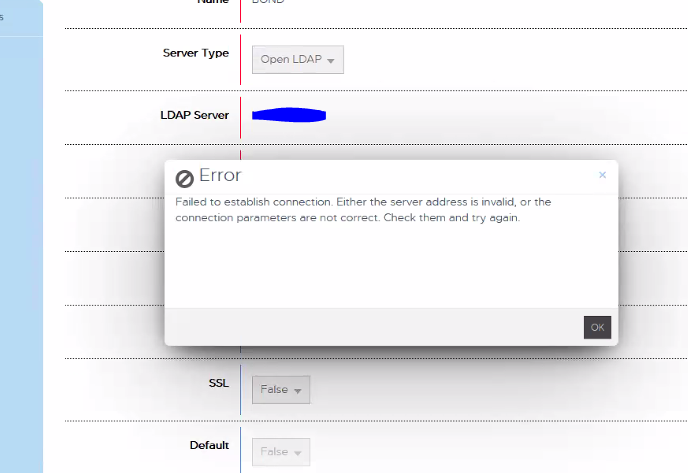

Буде додано підключення LDAP і відобразиться таке повідомлення про помилку:

"Не вдалося встановити зв'язок. Або адреса сервера недійсний, або параметри підключення неправильні. Перевірте їх і спробуйте ще раз."

СНД .log повідомляє наступне:

P1C68|2023/01/06 15:35:31:419|DEBUG|cislockbox.rb(79)|Binding to ldap using: [Server=domain.com, Port:389, User=CN=user_1,OU=users,OU=accounts,DC=domain,DC=com, Pwd: ***************] P1C68|2023/01/06 15:35:31:420|DEBUG|cisconfigldap.rb(128)|Binding to [domain.com:389 as CN=user_1,OU=users,OU=accounts,DC=domain,DC=com] P1C68|2023/01/06 15:35:31:482|ERROR|ldap_internal.rb(248)|ldap bind_as CN=user_1,OU=users,OU=accounts,DC=domain,DC=com entries: false, result: # P1C68|2023/01/06 15:35:31:483|INFO|ldap_internal.rb(253)|ldap bind_as CN=user_1,OU=users,OU=accounts,DC=domain,DC=com entry: , result: # P1C68|2023/01/06 15:35:31:483|ERROR|ldap_provider.rb(164)|ldap validate_user, bind_as user CN=user_1,OU=users,OU=accounts,DC=domain,DC=com failed on LDAP Host domain.com with # P1C68|2023/01/06 15:35:31:483|ERROR|ldap_provider.rb(182)|ldap validate_user failed, entry or id is null, user: CN=user_1,OU=users,OU=accounts,DC=domain,DC=com, entry: null, result: # P1C68|2023/01/06 15:35:31:484|ERROR|cislockbox.rb(99)|PUT /cis/lockbox/ldap/_test : LDAP binding failed. ldap validate_user failed, entry or id is null, user: CN=user_1,OU=users,OU=accounts,DC=domain,DC=com, entry: null, result: #

Cause

Redhat Identity Management не використовує ті самі поля класів об'єктів LDAP, що й стандартний OpenLDAP, для якого налаштовано пошук.

Resolution

Конфігурацію фільтра LDAP потрібно змінити, щоб RedHat Identity Management LDAP працював з DPSearch,Вирішіть проблему,

виконавши наступні кроки.

Можуть знадобитися різні конфігурації фільтрів, в залежності від реалізації.

Вилучіть фільтр розділів OPENLDAP з organisationalRole у /usr/local/search/cis/Common/ldap/ldap.conf.

FROM

"objectclass" : { "користувачі" : ["inetOrgPerson", "особа", "організаційнаРоль"],

TO

"objectclass" : { "користувачі" : ["inetOrgPerson", "особа"]

Потім відбувається перезапуск search-cis-core service:

service search-cis-core restart

Після цього можна додати RedHat Identity Management LDAP.

Користувачі повинні успішно пройти автентифікацію.

виконавши наступні кроки.

Можуть знадобитися різні конфігурації фільтрів, в залежності від реалізації.

Вилучіть фільтр розділів OPENLDAP з organisationalRole у /usr/local/search/cis/Common/ldap/ldap.conf.

FROM

"objectclass" : { "користувачі" : ["inetOrgPerson", "особа", "організаційнаРоль"],

TO

"objectclass" : { "користувачі" : ["inetOrgPerson", "особа"]

Потім відбувається перезапуск search-cis-core service:

service search-cis-core restart

Після цього можна додати RedHat Identity Management LDAP.

Користувачі повинні успішно пройти автентифікацію.

Affected Products

Data Protection SearchArticle Properties

Article Number: 000208643

Article Type: Solution

Last Modified: 23 May 2023

Version: 2

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.