Wyszukiwanie ochrony danych — konfiguracja OpenLDAP nie działa z rozwiązaniem RedHat Identity Management

Summary: Konfiguracja DPSearch OpenLDAP z narzędziem RedHat Identity Management nie działa z konfiguracją domyślną.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

DpSearch nie łączy się z Redhat Identity Management przy użyciu LDAP w DPSearch.

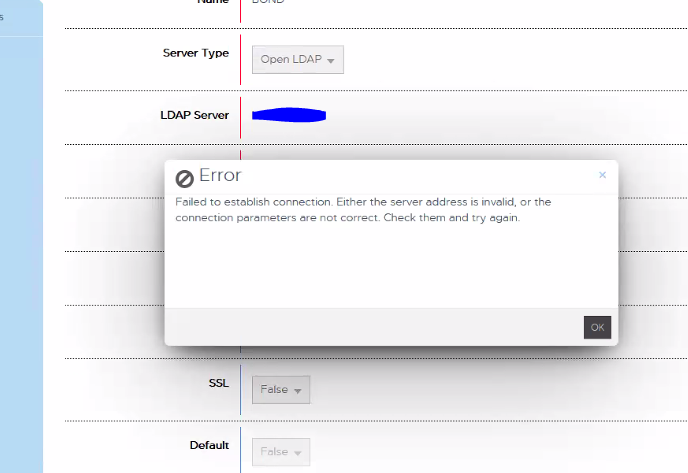

Zostanie dodane połączenie LDAP i zostanie wyświetlony następujący komunikat o błędzie:

"Nie można ustanowić połączenia. Adres serwera jest nieprawidłowy lub parametry połączenia są nieprawidłowe. Sprawdź je i spróbuj ponownie".

Plik CIS.log zgłasza następujące problemy:

P1C68|2023/01/06 15:35:31:419|DEBUG|cislockbox.rb(79)|Binding to ldap using: [Server=domain.com, Port:389, User=CN=user_1,OU=users,OU=accounts,DC=domain,DC=com, Pwd: ***************] P1C68|2023/01/06 15:35:31:420|DEBUG|cisconfigldap.rb(128)|Binding to [domain.com:389 as CN=user_1,OU=users,OU=accounts,DC=domain,DC=com] P1C68|2023/01/06 15:35:31:482|ERROR|ldap_internal.rb(248)|ldap bind_as CN=user_1,OU=users,OU=accounts,DC=domain,DC=com entries: false, result: # P1C68|2023/01/06 15:35:31:483|INFO|ldap_internal.rb(253)|ldap bind_as CN=user_1,OU=users,OU=accounts,DC=domain,DC=com entry: , result: # P1C68|2023/01/06 15:35:31:483|ERROR|ldap_provider.rb(164)|ldap validate_user, bind_as user CN=user_1,OU=users,OU=accounts,DC=domain,DC=com failed on LDAP Host domain.com with # P1C68|2023/01/06 15:35:31:483|ERROR|ldap_provider.rb(182)|ldap validate_user failed, entry or id is null, user: CN=user_1,OU=users,OU=accounts,DC=domain,DC=com, entry: null, result: # P1C68|2023/01/06 15:35:31:484|ERROR|cislockbox.rb(99)|PUT /cis/lockbox/ldap/_test : LDAP binding failed. ldap validate_user failed, entry or id is null, user: CN=user_1,OU=users,OU=accounts,DC=domain,DC=com, entry: null, result: #

Cause

Narzędzie Redhat Identity Management nie używa tych samych pól klasy obiektów LDAP co standardowe openLDAP, dla których skonfigurowano wyszukiwanie.

Resolution

Konfiguracja filtra LDAP musi zostać zmieniona, aby protokół LDAP redHat Identity Management współpracował z DPSearch,

aby rozwiązać problem, wykonując następujące czynności.

W zależności od implementacji mogą być potrzebne różne konfiguracje filtrów.

Usuń filtr sekcji OPENLDAP z pliku organizationalRole w pliku /usr/local/search/cis/Common/ldap/ldap.conf.

FROM

"objectclass": { "użytkownicy": ["inetOrgPerson", "person", "organizationalRole"],

"Klasa obiektów" TO

: { "użytkownicy": ["inetOrgPerson", "osoba"]

Następnie można ponownie uruchomić usługę search-cis-core:

service search-cis-core restart

Po zakończeniu tego procesu można dodać protokół LDAP do zarządzania tożsamością RedHat.

Użytkownicy powinni pomyślnie uwierzytelnić się.

aby rozwiązać problem, wykonując następujące czynności.

W zależności od implementacji mogą być potrzebne różne konfiguracje filtrów.

Usuń filtr sekcji OPENLDAP z pliku organizationalRole w pliku /usr/local/search/cis/Common/ldap/ldap.conf.

FROM

"objectclass": { "użytkownicy": ["inetOrgPerson", "person", "organizationalRole"],

"Klasa obiektów" TO

: { "użytkownicy": ["inetOrgPerson", "osoba"]

Następnie można ponownie uruchomić usługę search-cis-core:

service search-cis-core restart

Po zakończeniu tego procesu można dodać protokół LDAP do zarządzania tożsamością RedHat.

Użytkownicy powinni pomyślnie uwierzytelnić się.

Affected Products

Data Protection SearchArticle Properties

Article Number: 000208643

Article Type: Solution

Last Modified: 23 May 2023

Version: 2

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.