Avamar: Sessiebeveiliging beheren met het Avinstaller Installation Package (AVP)

Summary: In dit artikel wordt uitgelegd hoe u de Avamar Session Security-instellingen beheert met behulp van het Avinstaller-installatiepakket (AVP).

Instructions

1. Download Session Security AVP:

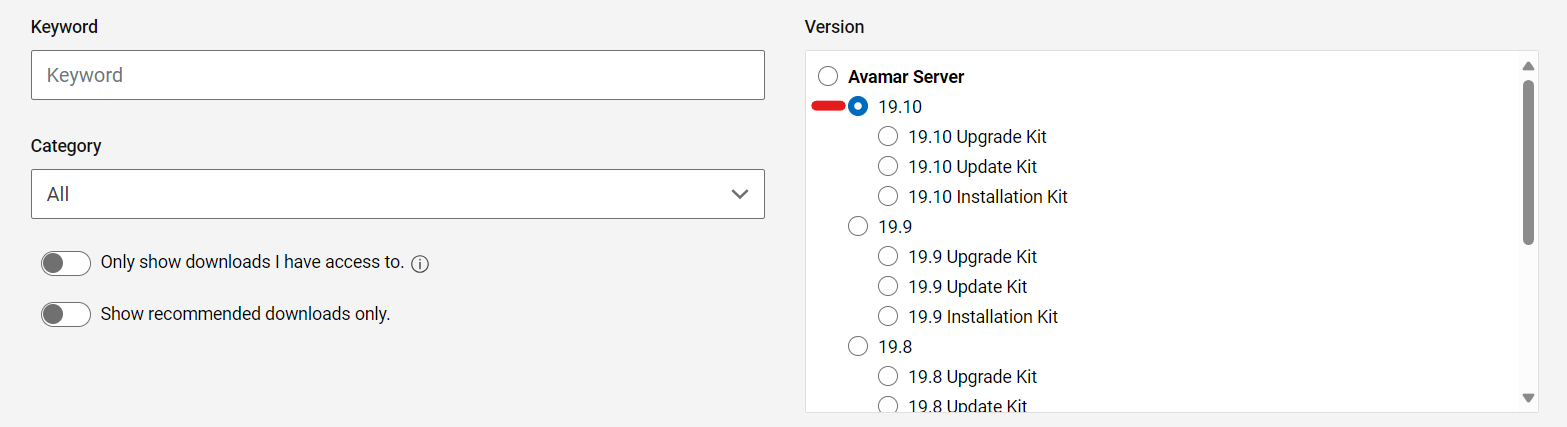

A. Ga naar de Dell Product Support link

B. Log in om de downloads te bekijken.

Selecteer bijvoorbeeld de juiste Avamar-versie:

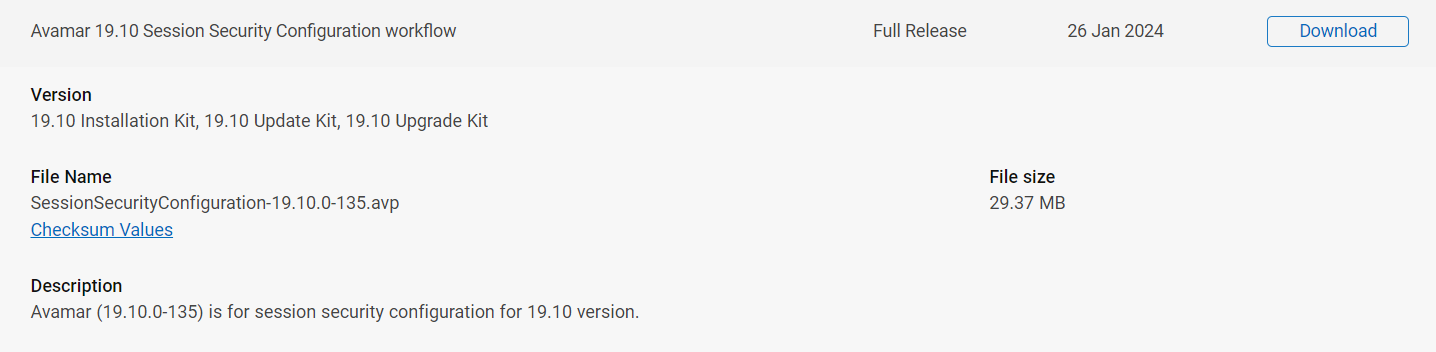

Zoek naar het workflowpakket voor Avamar sessiebeveiligingsconfiguratie:

2. Voorafgaand aan de installatie:

-

Stop alle back-ups, replicatie en zorg ervoor dat er geen onderhoud wordt uitgevoerd (checkpoint, checkpointvalidatie (

hfscheck), en vuilnisophaling). -

Controleer of er een geldig controlepunt is.

3. Upload de Session Security AVP naar de pakketrepository:

Zodra het juiste sessiebeveiligingsconfiguratiepakket is gedownload, zijn er twee opties voor installatie:

Optie 1:

A. Upload het pakket naar een tijdelijke map zoals /home/admin op het Avamar hulpprogrammaknooppunt.

B. Verplaats het pakket naar de map /data01/avamar/repo/packages:

mv <package-name> /data01/avamar/repo/packages/

De AVinstaller-service detecteert wijzigingen in de directory en begint automatisch met het laden van het pakket in de pakketrepository.

Optie 2:

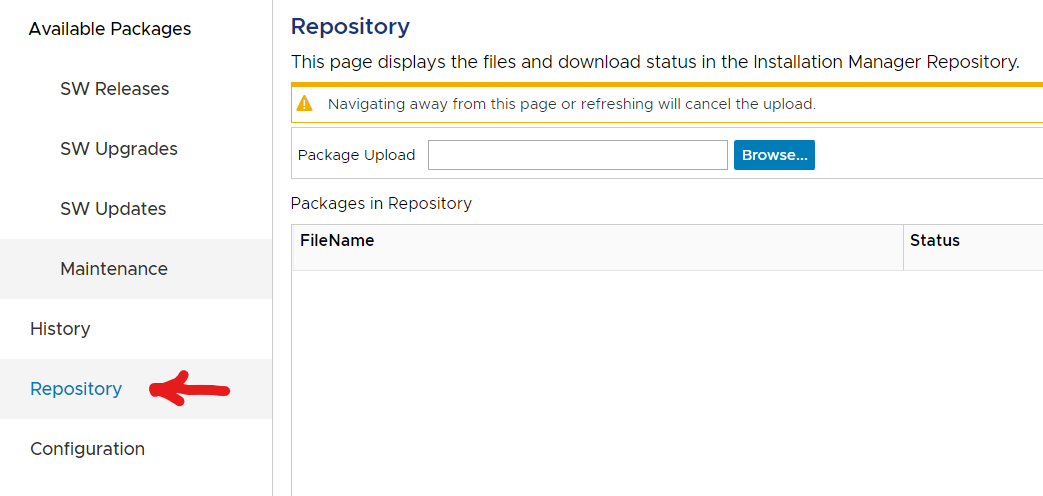

A. Open de webservicepagina van AVinstaller:

https://<avamar_server_ip_or_hostname>/avi

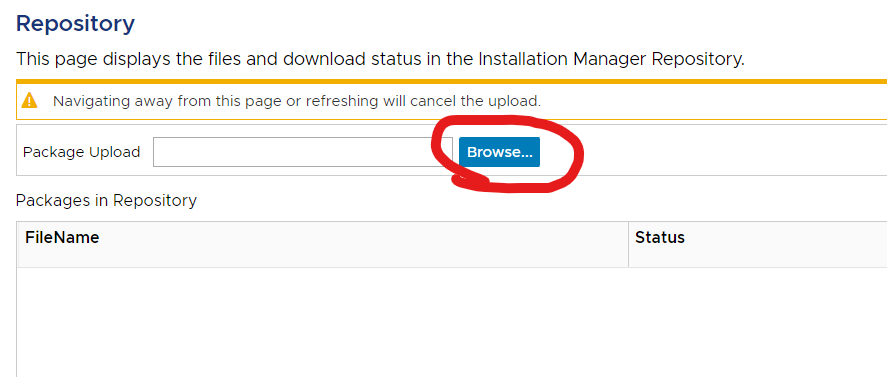

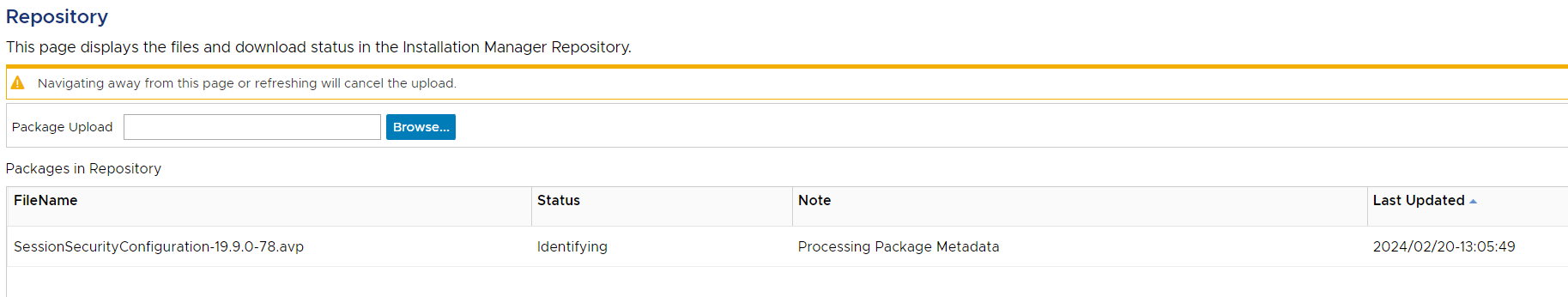

B. Ga naar de sectie Repository:

De pakketverwerking:

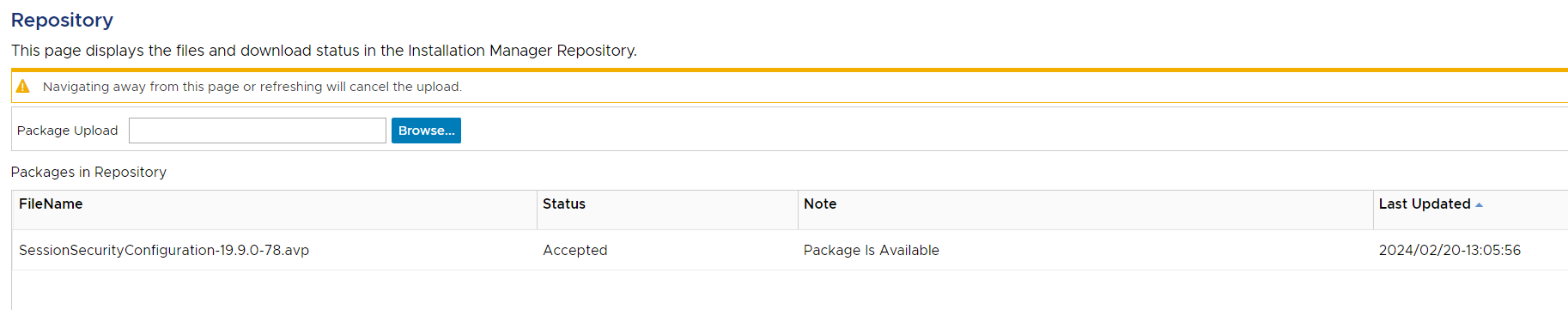

Zodra het klaar is, is de status "Geaccepteerd":

4. Sessiebeveiliging AVP installeren:

A. Als het pakket niet is geüpload met behulp van de AVinstaller, opent u de AVinstaller-webservicepagina:

https://<avamar_server_ip_or_hostname>/avi

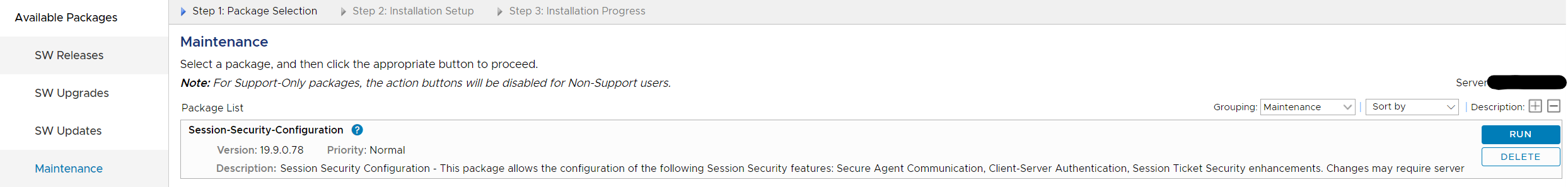

B. Ga naar het tabblad Maintenance om het pakket uit te voeren.

c. Selecteer Uitvoeren.

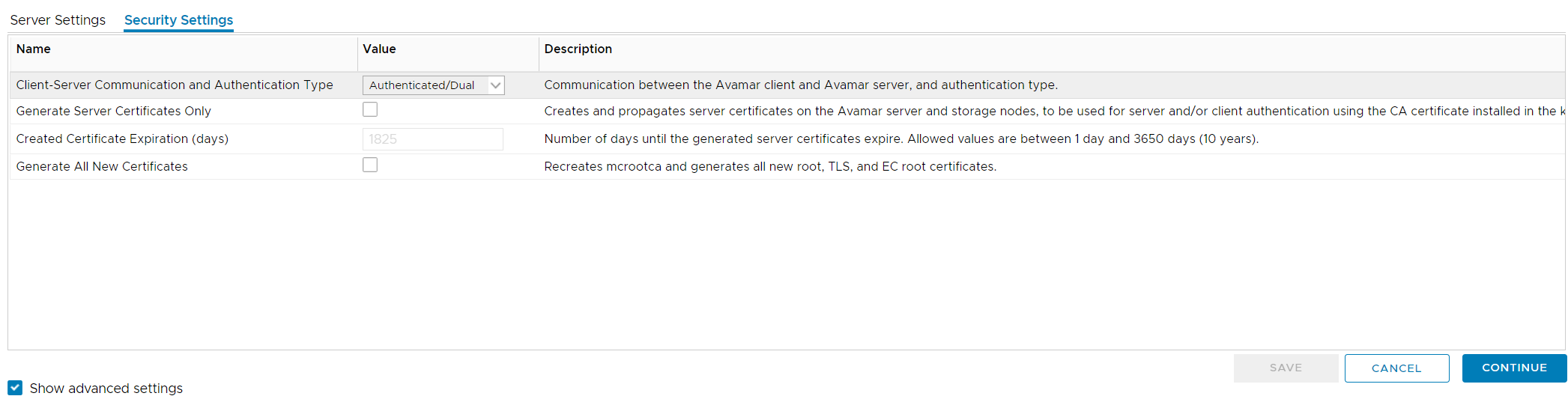

d. Selecteer in het scherm "Installation Setup" het tabblad Beveiligingsinstellingen en vink het selectievakje "Show advanced settings" aan.

Beveiligingsinstellingen voor sessies beheren:

Certificaten genereren:

-

-

- Alleen servercertificaten genereren:

- Als u alleen selecteert, regenereert u alleen de

GSANservercertificaten.- De beschrijving op het scherm luidt: "Maakt en propageert servercertificaten op de Avamar-server en storageknooppunten, die worden gebruikt voor server- en/of clientverificatie met behulp van het

CA certificategeïnstalleerd in de Keystore."

- De beschrijving op het scherm luidt: "Maakt en propageert servercertificaten op de Avamar-server en storageknooppunten, die worden gebruikt voor server- en/of clientverificatie met behulp van het

- Dit voert de volgende acties uit op het Avamar raster:

- Voert de

enable_secure_config.shschrift (enable_secure_config.sh --certs), die het volgende doet:- Exporteert het interne Avamar-basiscertificaat vanuit de Avamar Keystore:

- Voert de

- Als u alleen selecteert, regenereert u alleen de

- Alleen servercertificaten genereren:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- Hiermee slaat u dit basiscertificaat op de volgende twee locaties op:

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- Het basiscertificaat in de avamar_keystore wordt vervolgens gebruikt om een nieuw certificaatsleutelpaar te ondertekenen voor de

GSANen opgeslagen op de volgende locaties:

- Het basiscertificaat in de avamar_keystore wordt vervolgens gebruikt om een nieuw certificaatsleutelpaar te ondertekenen voor de

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- Deze certificaten worden vervolgens doorgegeven aan storageknooppunten.

- Ten slotte is de

GSAN SSL socketwordt opnieuw geladen, dus nieuwe verbindingen met poort 29000 om de geregenereerde certificaten te serveren.

-

-

-

-

-

-

- Alle nieuwe certificaten genereren

- Als dit selectievakje is geselecteerd, wordt ook automatisch ook het selectievakje "Alleen servercertificaten genereren" ingeschakeld.

Dit heeft te maken met het proces dat plaatsvindt bij het genereren van alle nieuwe certificaten.- De beschrijving op het scherm luidt: "Herschept

mcrootcaen genereert alle nieuwe wortels,TLS, and EC root certificates."

- De beschrijving op het scherm luidt: "Herschept

- Hiermee worden de volgende acties uitgevoerd:

- De interne Avamar-basiscertificaatautoriteit (CA) opnieuw genereren

mcrootca all(Dit vervangt de interne Avamar-basis-CA die is opgeslagen in de avamar_keystore

/usr/local/avamar/lib/avamar_keystore) - Regenereert de

GSANcertificaten zoals beschreven in de vorige sectie 'Alleen servercertificaten genereren'.

- Als dit selectievakje is geselecteerd, wordt ook automatisch ook het selectievakje "Alleen servercertificaten genereren" ingeschakeld.

- Alle nieuwe certificaten genereren

-

Het interne Avamar-basiscertificaat kan worden bekeken met de volgende opdracht:

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

root CA en een ondertekend certificaat van de Avamar MCS voor veilige wederzijdse TLS-communicatie met Avamar.

Zie het volgende voor meer informatie: Avamar: Avamar certificeringsinstantie (CA) installeren of vervangen door door de gebruiker geleverde certificeringsinstantie (CA)

E. Als u klaar bent, gaat u verder met het uitvoeren van het pakket.

Het pakket kan meerdere keren worden gebruikt om deze instellingen naar wens te configureren.