Isilon. Проверка подлинности по полному доменному имени завершается сбоем, ошибка «KRB5KRB_AP_ERR_MODIFIED»

Summary: Проблемы при попытке доступа к FQDN общих ресурсов Isilon. Возможен доступ к тому же по IP. Аутентификация Kerberos завершается ошибкой при использовании полного доменного имени, но проверка подлинности NTLM завершается успешно при использовании IP-адреса. «Сервер не найден в базе данных Kerberos» ...

Symptoms

Проверка подлинности через FQDN завершается сбоем со следующим сообщением об ошибке в lsassd.log:

cluster-2: 2019-06-11T08:15:02-07:00 <30.4> cluster-2 lsass[4680]: [LwKrb5InitializeUserLoginCredentialsS4U /b/mnt/src/isilon/fsp/lwadvapi/threaded/lwkrb5.c:1394] KRB5 Error code: -1765328377 (Message: Server not found in Kerberos database)

Это сообщение указывает на то, что; Isilon не может распознать клиента, запрашивающего одну из услуг, предлагаемых Isilon. Это приведет к отказу аутентификации по Kerberos, так как клиент не будет иметь действительного билета, который Isilon сможет распознать и расшифровать.

Это же сообщение можно интерпретировать при трассировке сети, когда Isilon [10.17.0.154] отправляет пакет «KRB5KRB_AP_ERR_MODIFIED» обратно клиенту [10.106.12.162] для запроса установления сессии:

Cause

Это может произойти по нескольким причинам, но наиболее распространенные перечислены ниже:

- В лесу есть учетная запись с таким же именем SPN. Иногда центр распространения ключей выдает ошибку KRB_S_PRINCIPAL_UNKNOWN, но бывают случаи, когда он выдает билет Kerberos, который сервис (в нашем случае это Isilon) не может расшифровать, и поэтому получает KRB5KRB_AP_ERR_MODIFIED.

- Имя субъекта-службы находится в неверной учетной записи Active Directory (компьютере или пользователе). Это опять случай дублирования SPN.

- Учетная запись Active Directory, на которой запущена служба, обновила/изменила свой пароль, и у вас возникла проблема из-за задержки репликации Active Directory или проблемы с репликацией Active Directory.

В данном случае клиент пытается получить доступ к общему ресурсу Isilon с помощью команды полного доменного имени «mixed.isilon.com".

Теперь давайте посмотрим на трассировку сети для этой попытки.

1. Мы видим правильное разрешение имен для "mixed.isilon.com" и ответ DNS-сервера с IP-адресом 10.17.0.156 (кадры 5042 и 5049)

2. Затем машина получает TGT от контроллера домена (см. AS-REQ и AS-REP) (кадры 5082 и 5093)

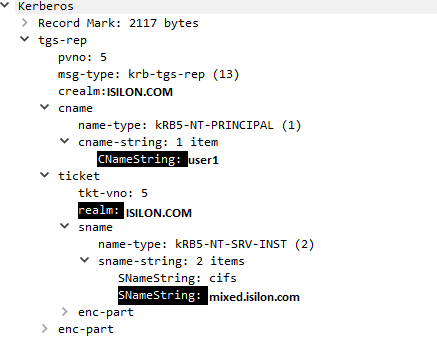

3. Затем машина запрашивает и получает сервисный билет для «mixed.isilon.com» (кадры 5101 и 5104). Как видно ниже, машина запрашивала билет Kerberos: «mixed.isilon.com»:

CName обозначает имя клиента, а SName — имя

службы 4. Затем машина возвращается в Isilon и пытается аутентифицироваться с помощью билета Kerberos, который она только что получила от контроллера домена (кадры 5107 и 5111). Во время аутентификации Isilon возвращает KRB5KRB_AP_ERR_MODIFIED (кадр 5111).

Если из шага 3 видно, что клиент получает билет Kerberos из области «ISILON.COM», когда кластер присоединен к доверенному домену в этом сценарии для «CORP.COM». Это означает, что в ISILON.COM зарегистрирован дубликат имени участника-службы и Isilon не может расшифровать билет, представленный клиентом, так как кластер использует CORP.COM для аутентификации. Это приводит к сбою аутентификации.

Пример наличия дублирующихся SPN:SPN,

перечисленных в ISILON.COM и CORP.COM соответственно

/usr/bin/isi --timeout=15 auth ads spn list ISILON.COM

SPN

--------------------------------------

nfs/mixed.isilon.com

HOST/mixed.isilon.com <===========================

nfs/synciq.isilon.com

HOST/synciq.isilon.com

nfs/cifs.isilon.com

HOST/cifs.isilon.com

--------------------------------------

Total: 6

/usr/bin/isi --timeout=15 auth ads spn list CORP.COM

SPN

--------------------------------------

nfs/mixed.isilon.com

HOST/mixed.isilon.com <===========================

nfs/synciq.isilon.com

HOST/synciq.isilon.com

nfs/cifs.isilon.com

HOST/cifs.isilon.com

--------------------------------------

Total: 6

Resolution

Проверьте наличие доверенных доменов и повторите имена SPN в домене, к которому присоединен Isilon, и в доверенном домене:

Чтобы проверить доверенные домены, выполните следующие действия.

# isi auth ads trusts list --provider-name=<Domain name cluster is joined to>

- Чтобы вывести список SPN, присутствующих в домене, выполните следующие действия.

# isi auth ads spn list --provider-name=<Domain name>

Если имеются дублирующиеся SPN и для аутентификации используется только основной домен, удалите SPN в соответствии с KB OneFS: Как найти дублирующиеся имена субъектов-служб (SPN) в Active Directory, препятствующие аутентификации SMB-клиентов в кластере.

Additional Information