Sådan analyserer du Dell Endpoint Security Suite Enterprise- og Threat Defense-slutpunktsstatus

Summary: Få mere at vide om, hvordan du analyserer slutpunktsstatusser i Dell Endpoint Security Suite Enterprise og Dell Threat Defense ved hjælp af denne vejledning.

Instructions

- Fra og med maj 2022 har Dell Endpoint Security Suite Enterprise nået afslutningen for sin vedligeholdelse. Dette produkt og dets artikler opdateres ikke længere af Dell.

- Fra maj 2022 har Dell Threat Defense nået afslutningen for sin vedligeholdelse. Dette produkt og dets artikler opdateres ikke længere af Dell.

- Du kan få flere oplysninger i Politik for produktets levetid (slutdato for og slutdato for support) for Dell Data Security. Hvis du har spørgsmål til alternative artikler, kan du kontakte din salgsafdeling eller endpointsecurity@dell.com.

- Se Slutpunktssikkerhed for at få yderligere oplysninger om aktuelle produkter.

Status for Dell Endpoint Security Suite Enterprise- og Dell Threat Defense-slutpunkter kan hentes fra et bestemt slutpunkt for at få en dybdegående gennemgang af trusler, udnyttelser og scripts.

Berørte produkter:

- Dell Endpoint Security Suite Enterprise

- Dell Threat Defense

Berørte platforme:

- Windows

- Mac

- Linux

Dell Endpoint Security Suite Enterprise- eller Dell Threat Defense-administratorer kan få adgang til et individuelt slutpunkt for at gennemgå:

- Malware indhold

- Tilstanden Malware

- Malwaretype

En administrator bør kun udføre disse trin, når han foretager fejlfinding af, hvorfor ATP-programmet (Advanced Threat Prevention) fejlklassificerede en fil. Klik på Adgang eller Gennemse for at få flere oplysninger.

Access

Adgang til malwareoplysninger varierer mellem Windows, macOS og Linux. Du finder flere oplysninger ved at klikke på det pågældende operativsystem.

Windows

Som standard registrerer Windows ikke dybdegående malwareoplysninger.

- Højreklik på startmenuen i Windows, og klik herefter på Kør.

- I brugergrænsefladen Kør skal du skrive

regeditog derefter trykke på CTRL+SKIFT+ENTER. Dette kører registreringseditoren som administrator.

- I registreringseditoren skal du gå til

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop. - Højreklik på Skrivebord i venstre rude, og vælg derefter Tilladelser.

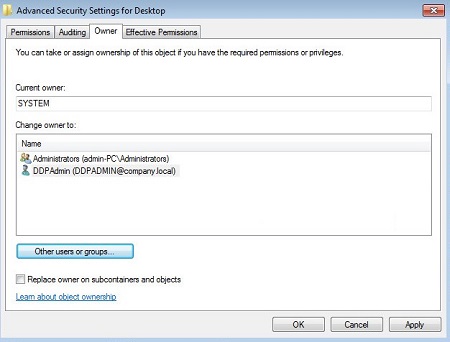

- Klik på Advanced.

- Klik på Ejer.

- Klik på Andre brugere eller grupper.

- Søg efter din konto i gruppen, og klik derefter på OK.

- Klik på OK.

- Sørg for, at din gruppe eller dit brugernavn har Fuld kontrol markeret, og klik derefter på OK.

Bemærk: I eksemplet er DDP_Admin (trin 8) medlem af gruppen Brugere.

Bemærk: I eksemplet er DDP_Admin (trin 8) medlem af gruppen Brugere. - Ved

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, højreklik på mappen Skrivebord, vælg Ny, og klik derefter på DWORD-værdi (32-bit).

- Navngiv DWORD

StatusFileEnabled.

- Dobbeltklik

StatusFileEnabled.

- Udfyld værdidata med

1og tryk derefter på OK.

- Ved

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, højreklik på mappen Skrivebord, vælg Ny, og klik derefter på DWORD-værdi (32-bit).

- Navngiv DWORD

StatusFileType.

- Dobbeltklik

StatusFileType.

- Udfyld værdidata med enten

0eller1. Når værdidata er udfyldt, skal du trykke på OK. Bemærk: Værdisæt datavalg:

Bemærk: Værdisæt datavalg:0= JSON-filformat1= XML-format

- Ved

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, højreklik på mappen Skrivebord, vælg Ny, og klik derefter på DWORD-værdi (32-bit).

- Navngiv DWORD

StatusPeriod.

- Dobbeltklik

StatusPeriod.

- Udfyld værdidata med et tal, der spænder fra

15til60og klik derefter på OK. Bemærk: StatusPerioden er, hvor ofte filen skrives.

Bemærk: StatusPerioden er, hvor ofte filen skrives.

15 = 15 sekunders interval

60 = 60 sekunders interval - Ved

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, højreklik på mappen Skrivebord , vælg Ny, og klik derefter påString Value.

- Navngiv strengen

StatusFilePath.

- Dobbeltklik på StatusFilePath.

- Udfyld værdidata med den placering, statusfilen skal skrives til, og klik derefter på OK.

Bemærk:

Bemærk:- Standardsti:

<CommonAppData>\Cylance\Status\Status.json - Eksempel på sti:

C:\ProgramData\Cylance - En .json fil (JavaScript Object Notation) kan åbnes i en ASCII-tekstdokumenteditor.

- Standardsti:

macOS

Dybdegående malware oplysninger er i Status.json Fil på:

/Library/Application Support/Cylance/Desktop/Status.json

Linux

Dybdegående malware oplysninger er i Status.json Fil på:

/opt/cylance/desktop/Status.json

Anmeldelse

Statusfilens indhold indeholder detaljerede oplysninger om flere kategorier, herunder trusler, udnyttelser og scripts. Klik på de relevante oplysninger for at få mere at vide om det.

Indhold

Statusfilens indhold:

snapshot_time |

Dato og klokkeslæt for indsamling af statusoplysningerne. Dato og klokkeslæt er lokale for enheden. |

ProductInfo |

|

Policy |

|

ScanState |

|

Threats |

|

Exploits |

|

Scripts |

|

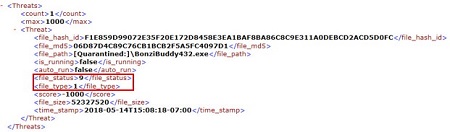

Trusler

Trusler har flere numerisk baserede kategorier, der skal dechiffreres i File_Status, FileState og FileType. Henvis til den relevante kategori for de værdier, der skal tildeles.

File_Status

Feltet File_Status er en decimalværdi, der beregnes ud fra de værdier, der aktiveres af FileState (se tabellen i afsnittet FileState ). En decimalværdi på 9 for file_status beregnes f.eks. ud fra den fil, der identificeres som en trussel (0x01), og filen er sat i karantæne (0x08).

Filtilstand

Trusler: Filtilstand

| Ingen | 0x00 |

| Trussel | 0x01 |

| Mistænkelig | 0x02 |

| Tilladt | 0x04 |

| Karantæne | 0x08 |

| Løb | 0x10 |

| Korrupt | 0x20 |

Filtype

Trusler: Filtype

| Ikke understøttet | 0 |

| PE | 1 |

| Arkiv | 2 |

| 3 | |

| OLE | 4 |

Udnytter

Exploits har to numerisk baserede kategorier, der skal dechiffreres i både ItemType og State.

Henvis til den relevante kategori for de værdier, der skal tildeles.

Varetype

Udnytter: Varetype

StackPivot |

1 | Stakkens rotation |

StackProtect |

2 | Stakbeskyttelse |

OverwriteCode |

3 | Overskriv kode |

OopAllocate |

4 | Fjernallokering af hukommelse |

OopMap |

5 | Fjerntilknytning af hukommelse |

OopWrite |

6 | Fjernskrivning til hukommelse |

OopWritePe |

7 | Fjernskrivning af PE til hukommelse |

OopOverwriteCode |

8 | Fjernoverskrivningskode |

OopUnmap |

9 | Fjernafbildning af hukommelse |

OopThreadCreate |

10 | Oprettelse af fjerntråd |

OopThreadApc |

11 | Planlagt ekstern APC |

LsassRead |

12 | LSASS Læs |

TrackDataRead |

13 | RAM-skrabning |

CpAllocate |

14 | Fjernallokering af hukommelse |

CpMap |

15 | Fjerntilknytning af hukommelse |

CpWrite |

16 | Fjernskrivning til hukommelse |

CpWritePe |

17 | Fjernskrivning af PE til hukommelse |

CpOverwriteCode |

18 | Fjernoverskrivningskode |

CpUnmap |

19 | Fjernafbildning af hukommelse |

CpThreadCreate |

20 | Oprettelse af fjerntråd |

CpThreadApc |

21 | Planlagt ekstern APC |

ZeroAllocate |

22 | Nul allokering |

DyldInjection |

23 | DYLD-injektion |

MaliciousPayload |

24 | Ondsindet nyttelast |

OopReferencer Ude af procesCpreferencer Underordnet proces- Du kan finde flere oplysninger om overtrædelsestyper i kategoridefinitioner for Dell Endpoint Security Suite Enterprise Memory Protection.

Tilstand

Udnytter: Tilstand

| Ingen | 0 |

| Tilladt | 1 |

| Blokeret | 2 |

| Afsluttet | 3 |

Scripts

Exploits har en enkelt numerisk baseret kategori, der skal dechiffreres i Action.

Scripts: Handling

| Ingen | 0 |

| Tilladt | 1 |

| Blokeret | 2 |

| Afsluttet | 3 |

For at kontakte support kan du bruge internationale supporttelefonnumre til Dell Data Security.

Gå til TechDirect for at oprette en anmodning om teknisk support online.

Hvis du vil have yderligere indsigt og ressourcer, skal du tilmelde dig Dell Security Community-forummet.